Instal·lació d'una màquina virtual

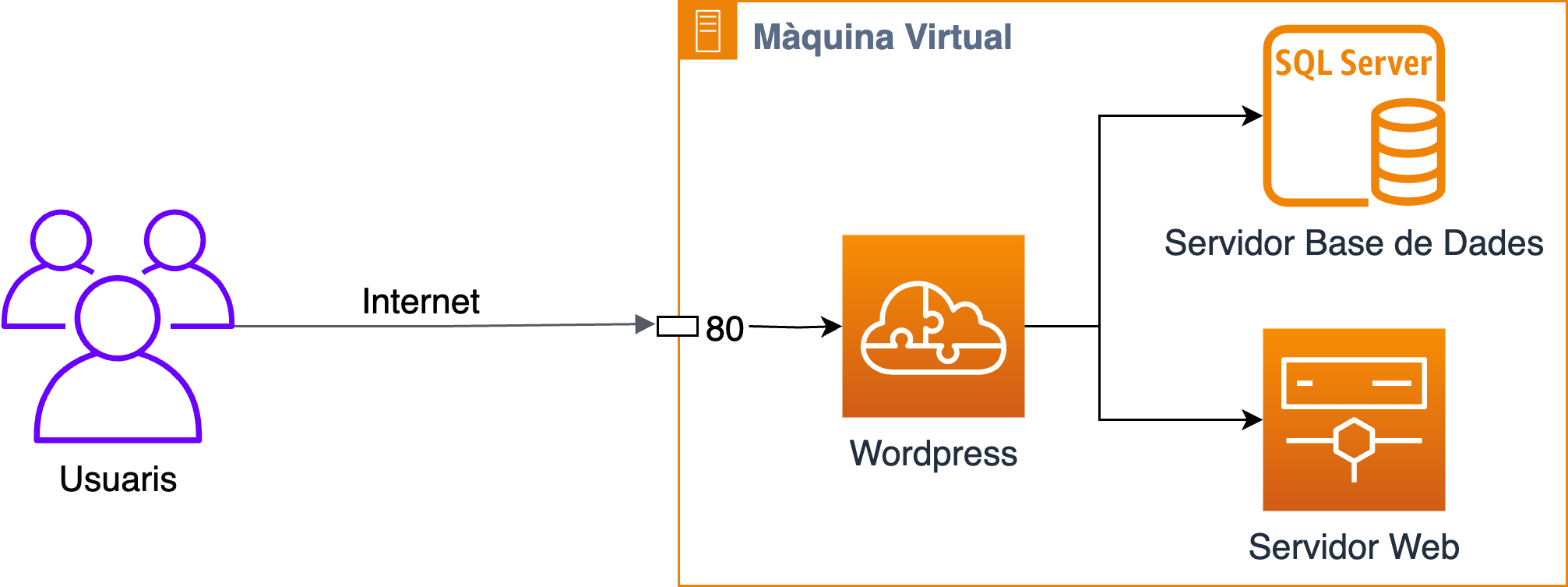

Per a realitzar tots els laboratoris d'aquest curs, necessitareu una màquina virtual amb un sistema operatiu basat en Linux. En aquest curs es proposa utilitzar 3 distribucions molt populars per a servidors en entorns de producció.

-

Debian 12: Debian és una distribució de Linux molt popular i estable. És una de les distribucions més antigues i utilitzades en servidors. Debian és conegut per la seva estabilitat, seguretat i facilitat d'ús. És una excel·lent opció per a servidors web, servidors de correu electrònic, servidors de bases de dades i altres aplicacions de servidor. Es recomana utilitzar la versió 12.5.0.

-

AlmaLinux 9: AlmaLinux és una distribució de Linux basada en Red Hat Enterprise Linux (RHEL). És una distribució de Linux empresarial que ofereix suport a llarg termini i actualitzacions de seguretat. Es una de les alternativa open-source de RHEL. Es recomana utilitzar la versió 9.4.

-

Ubuntu. Ubuntu és un sistema operatiu basat en Linux desenvolupat per Canonical Ltd. Està dissenyat per ser fàcil d’usar, segur i accessible per a tot tipus d’usuaris, des de principiants fins a experts. La versió actual estable d’Ubuntu és la 22.04 LTS (Long Term Support).

Software de virtualització

Els més populars i lliures són:

- VMMWare. Disponible per arquitectures de processador x86 i ARM.

- Windows: VMWare Workstation Player

- Mac: VMWare Fusion

- UTM. Mac. Disponible per arquitectures de processador ARM.

- VirtualBox. Mac i Windows. Disponible per arquitectures de processador x86.

Contingut

- Instal·lació d'una màquina virtual amb Debian 12.5

- Informació bàsica sobre hostname i

hostnamectl - Informació bàsica sobre resolució de noms

- Informació bàsica sobre com connectar-se a una màquina virtual amb SSH i transferència de fitxers

Instal·lació d'una màquina virtual amb el sistema operatiu Debian 12.5

En aquest laboratori, instal·larem el sistema operatiu Debian 12 en una màquina virtual i descriurem els components principals del sistema operatiu. Aquesta instal·lació és la base per a tots els laboratoris que realitzarem en aquest curs. En alguns, us demanaré que modifiqueu alguns paràmetres de configuració per adaptar-los a les necessitats del laboratori.

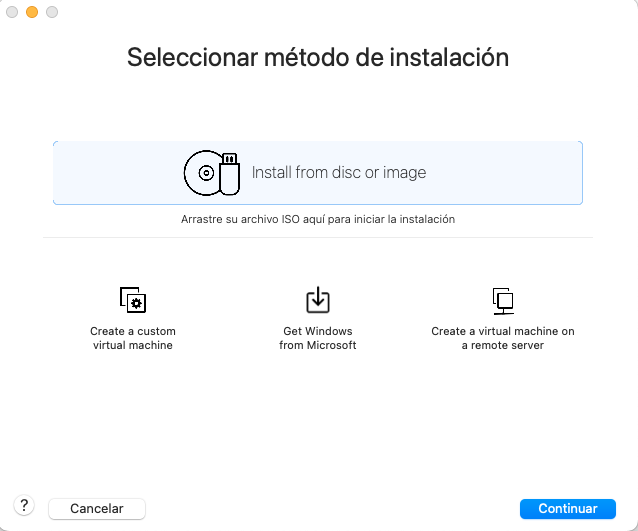

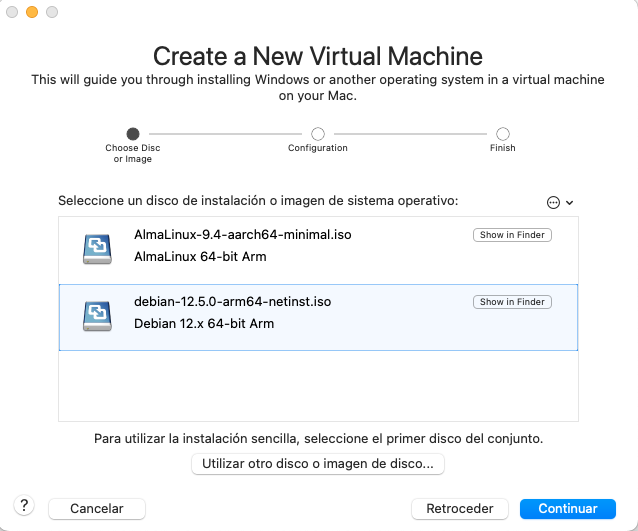

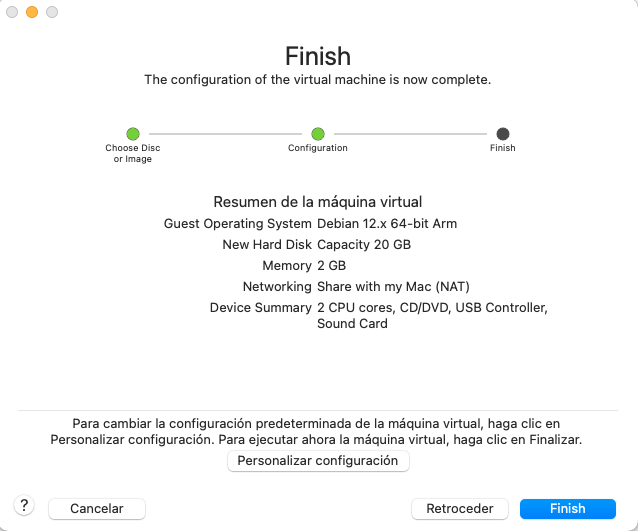

Configuració de la màquina virtual amb VMWare

- Selecciona l’opció

Create a New Virtual Machinea VMWare Workstation Player o VMWare Fusion. - Selecciona Install from disc or image.

- Selecciona la imatge ISO de Debian 12.

- Configura els recursos de la màquina virtual.

Instal·lació del sistema operatiu

-

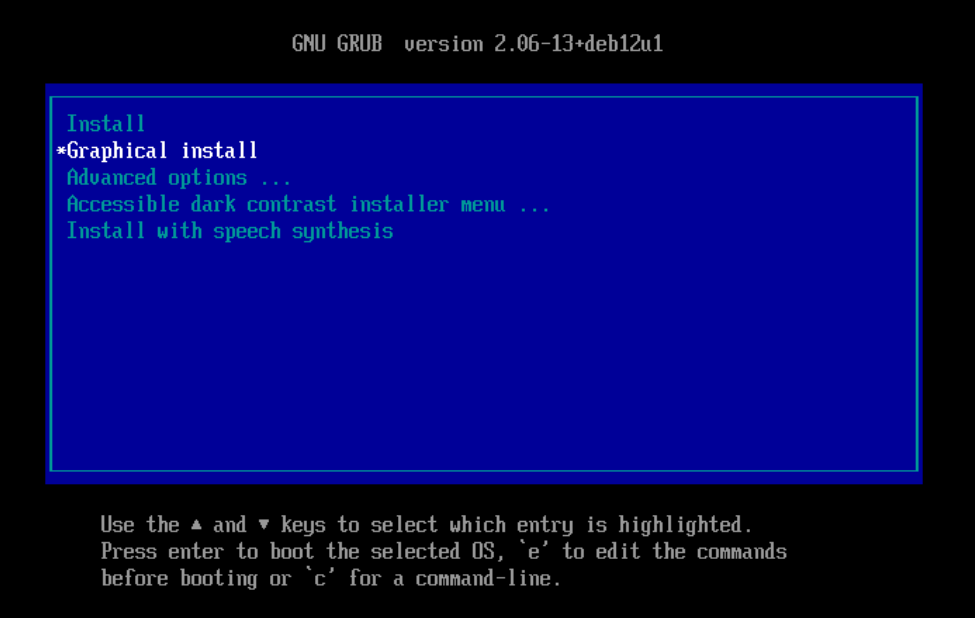

Un cop iniciada la màquina virtual, podeu seleccionar la opció Install o bé Graphical install.

En aquest tutoriral, seleccionarem la opció Graphical install per a una instal·lació més amigable. La principal diferència entre les dues opcions és l'entorn gràfic.

-

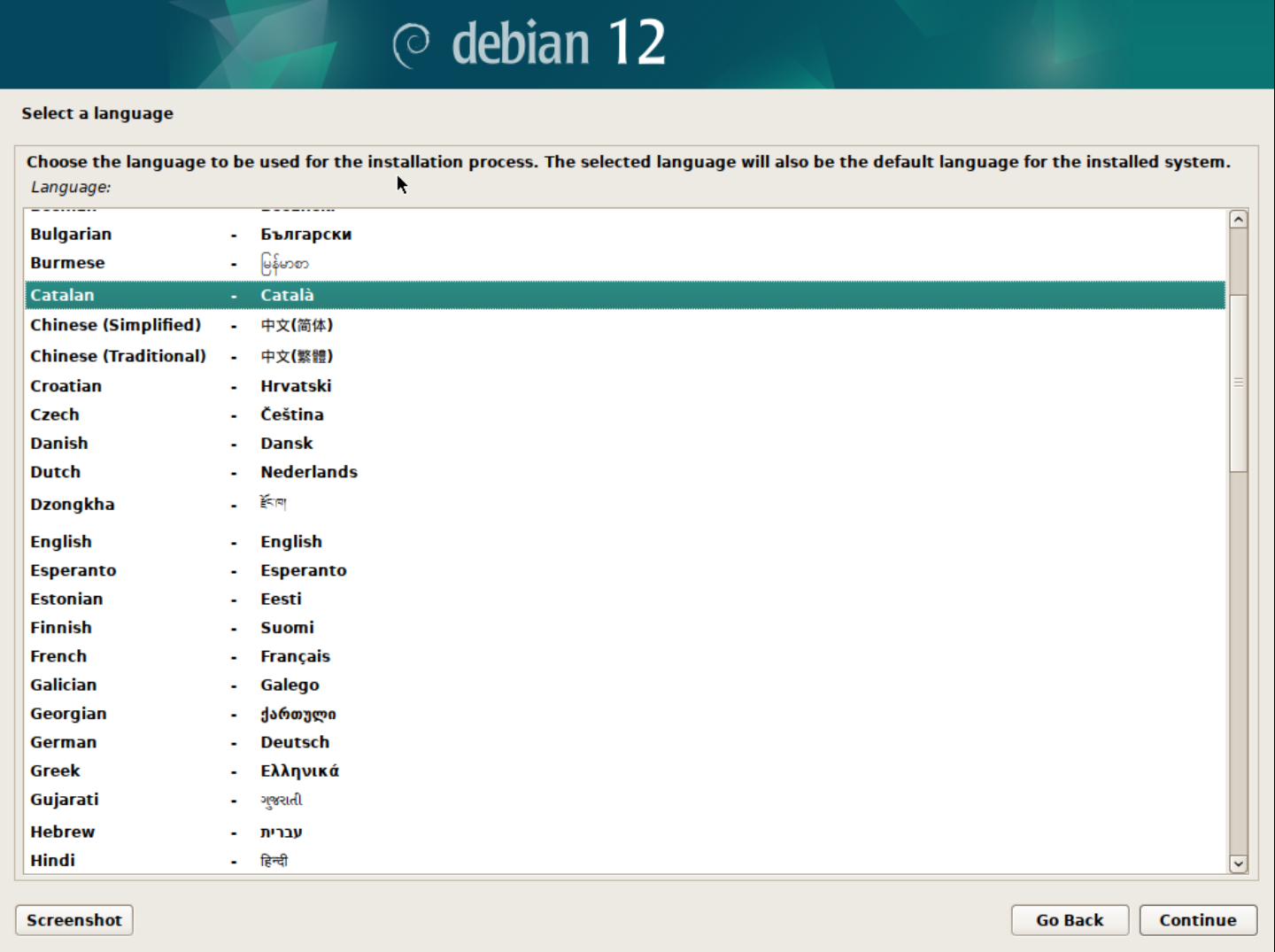

Selecciona l'idioma d'instal·lació.

Podeu seleccionar l'idioma que vulgueu per a la instal·lació. En aquest cas, seleccionarem l'idioma Català.

-

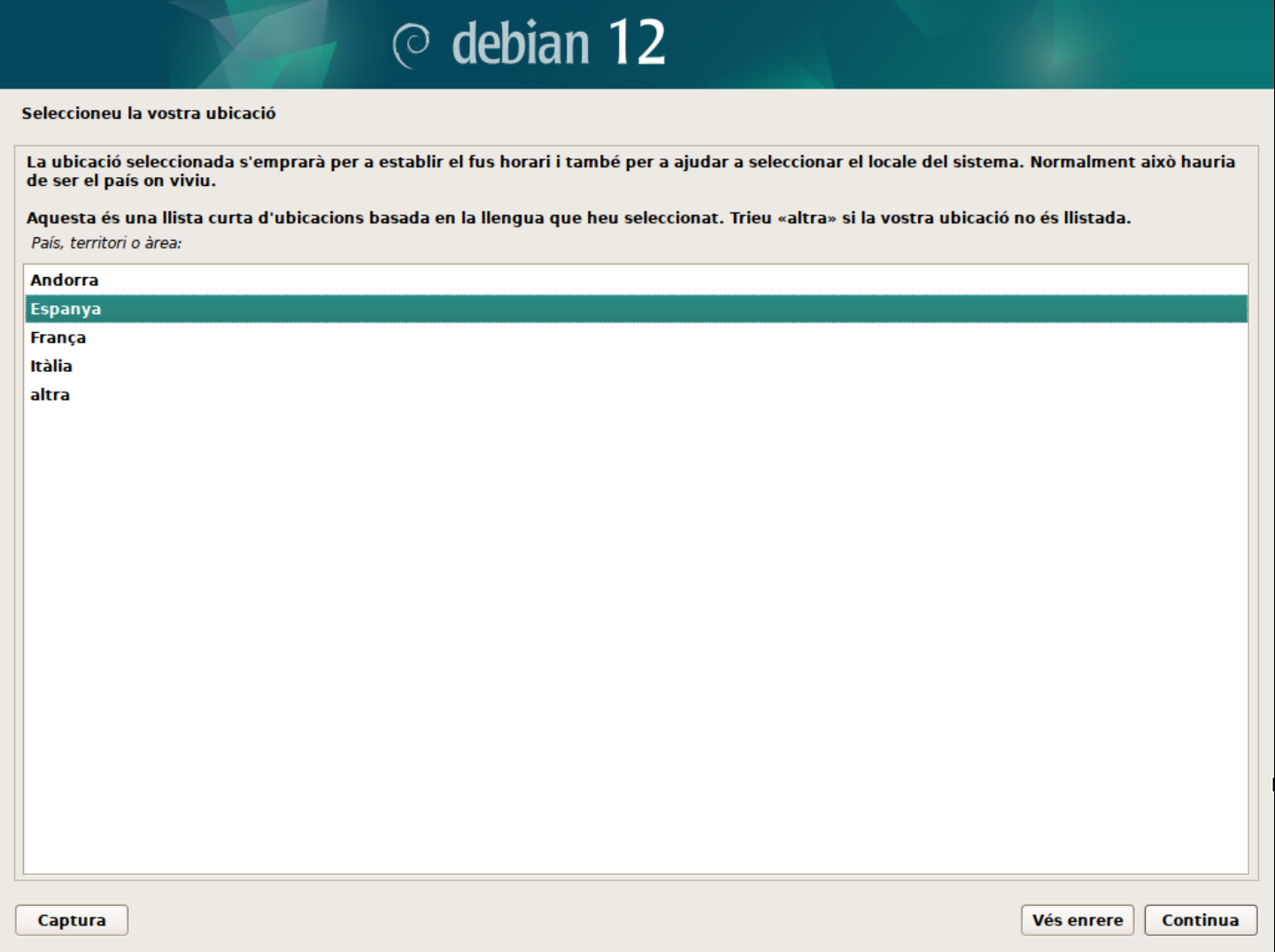

Selecciona la ubicació geogràfica.

En aquest cas, seleccionarem la ubicació Espanya.

-

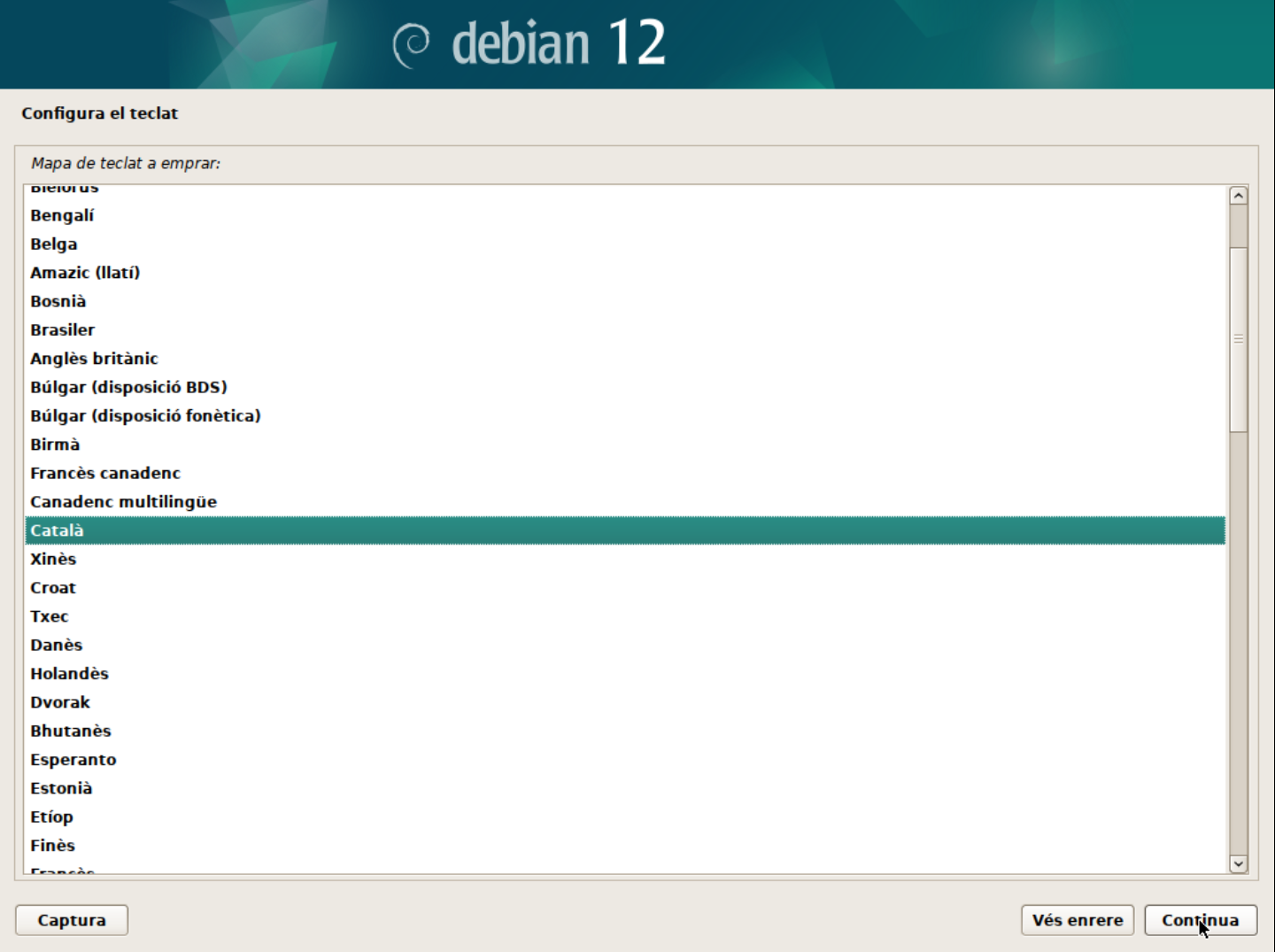

Selecciona la disposició del teclat.

En aquest cas, seleccionarem la disposició de teclat Català. Això ens asegurarà un mapeig correcte del teclat.

-

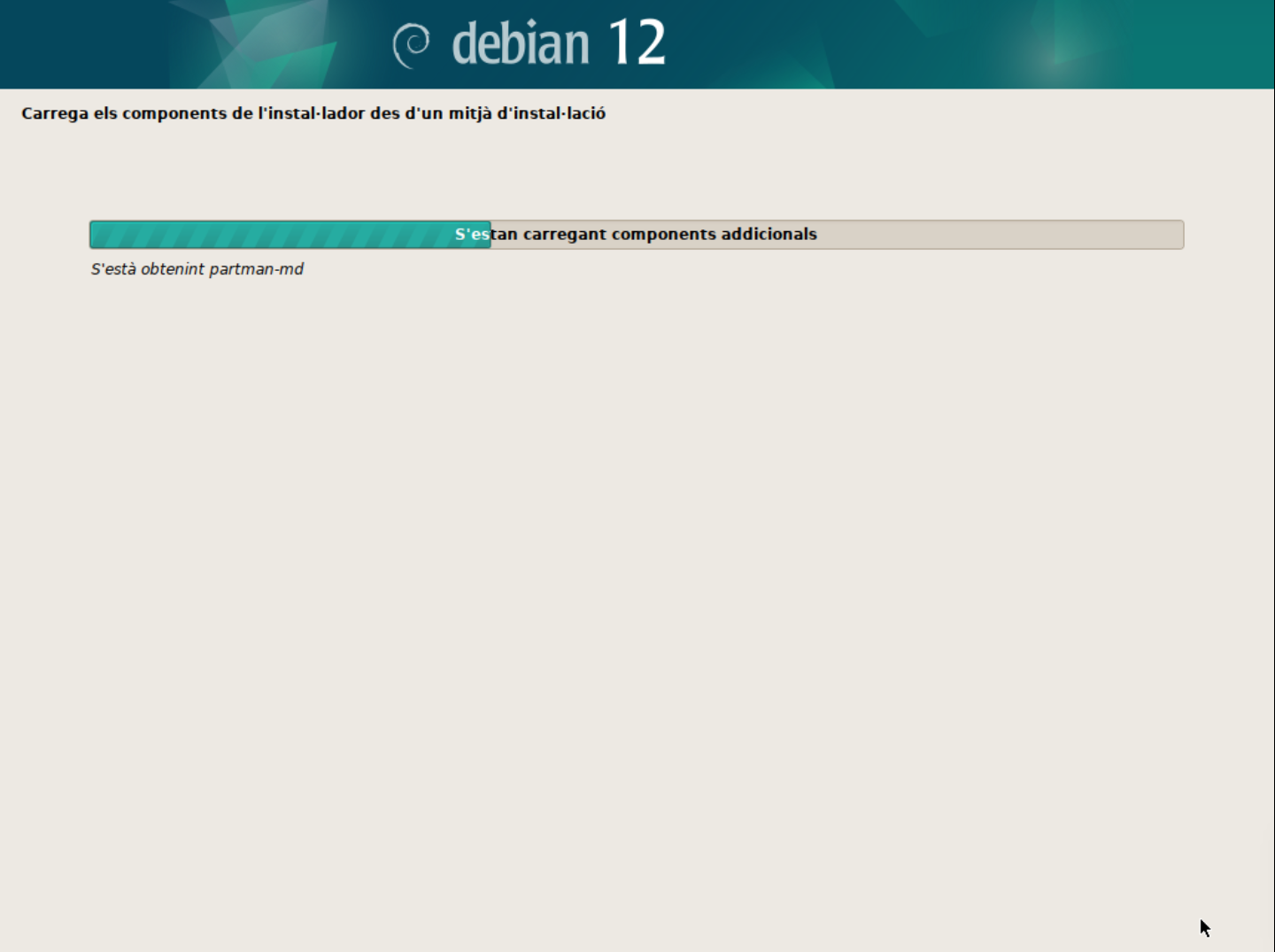

Espereu que el sistema carregui els components necessaris.

-

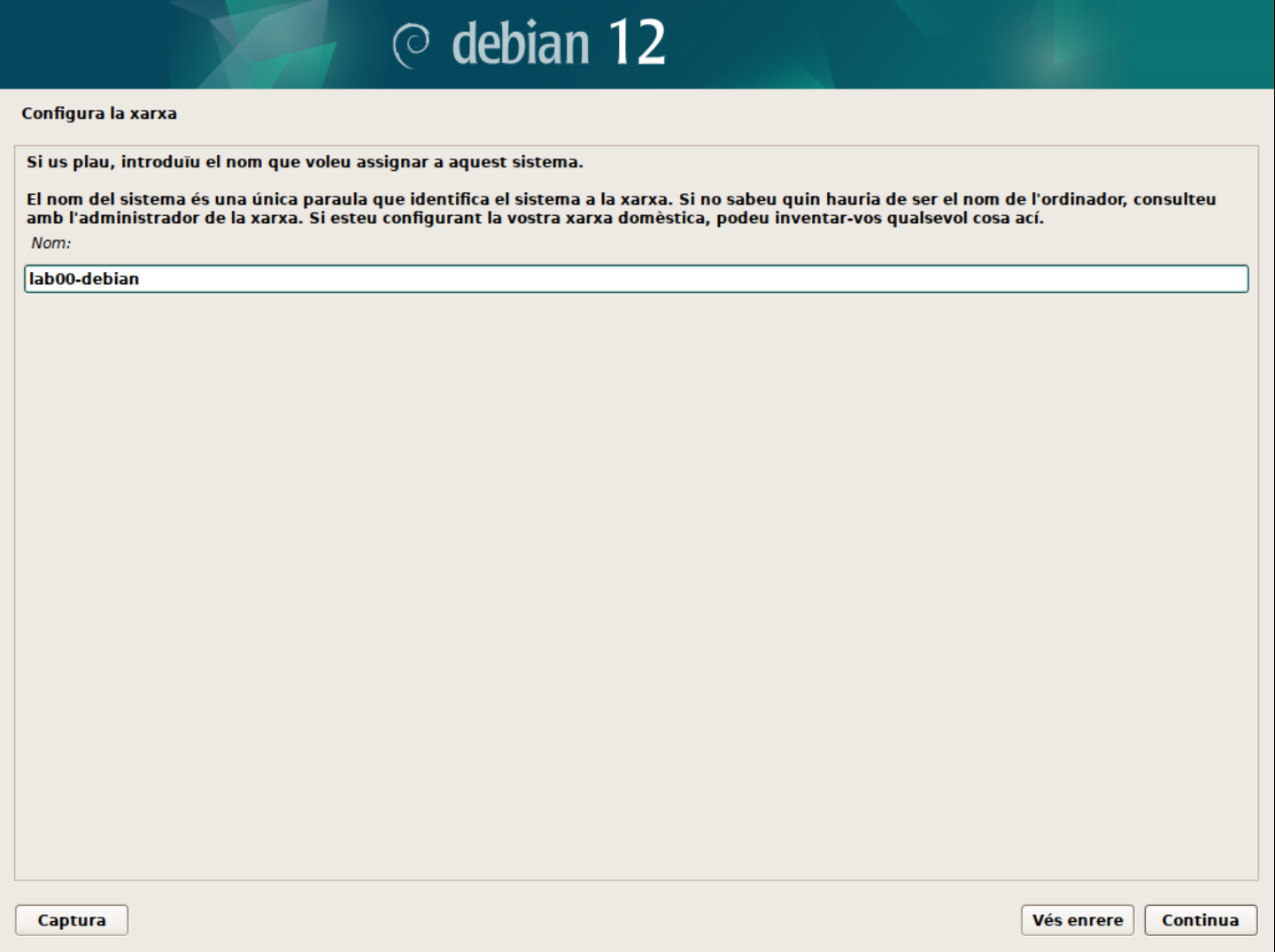

Configura la xarxa.

- El primer pas és configurar el nom d'amfitrió o hostname. Aquest nom permet identificar de forma única el vostre sistema. Podeu deixar el nom per defecte o canviar-lo al vostre gust.

En aquest cas, hem canviat el nom d'amfitrió a

lab00-debian.🚀 Consell:

Els administradors de sistemes acostumen a administrar múltiples servidors i dispositius. Per tant, és important identificar cada dispositiu amb un nom únic per facilitar la gestió i la comunicació entre ells. Per tant, us recomano que utilitzeu un nom d'amfitrió significatiu per identificar-lo fàcilment.

Us recomano un cop instal·lat el sistema que doneu una ullada a l'apartat Hostname per obtenir més informació sobre com gestionar el nom d'amfitrió.

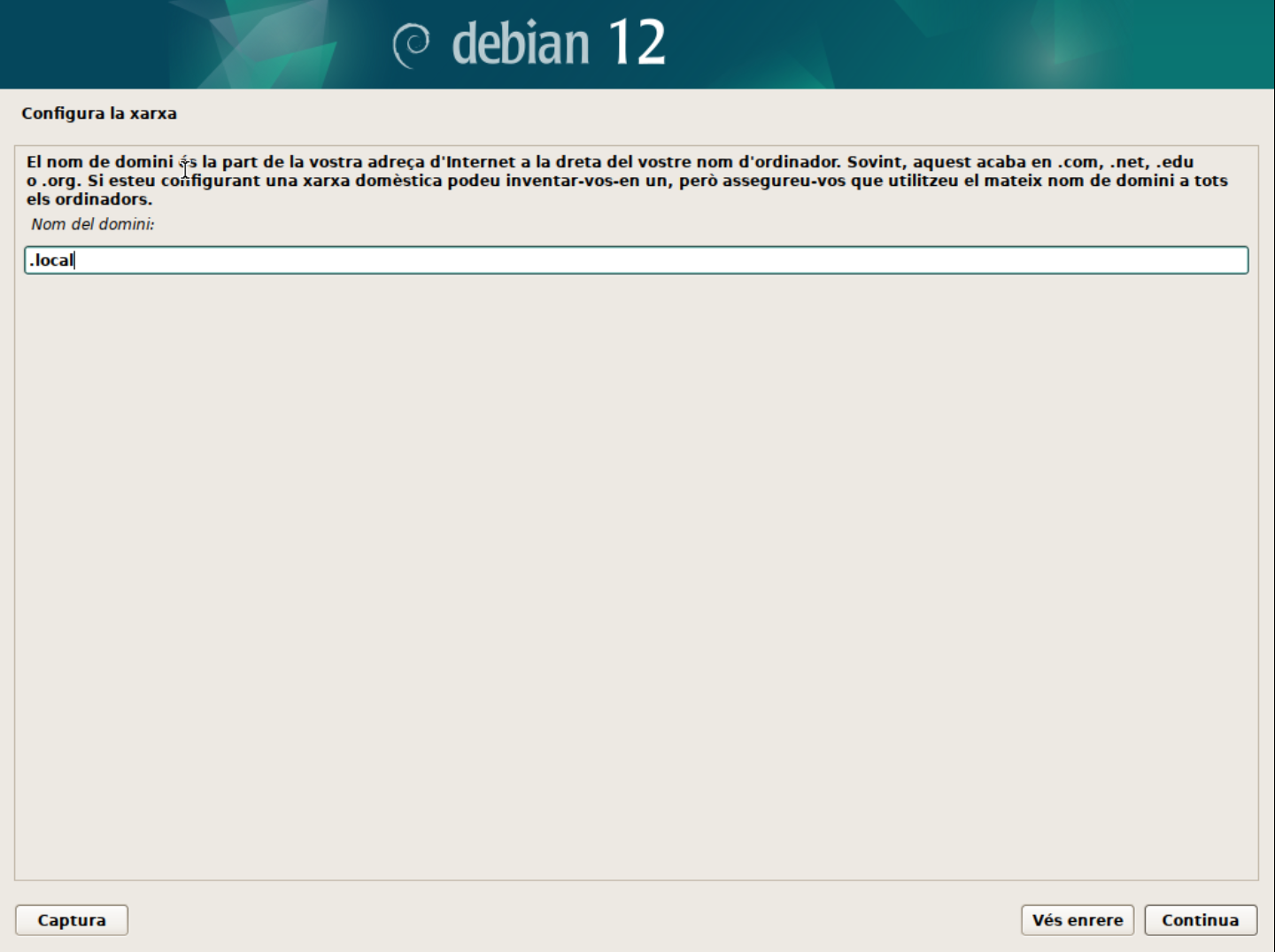

- El segon pas és configurar el domini de la xarxa. Aquest pas el podeu deixar en blanc si no teniu un domini específic. O bé, podem utilitzar

.localcom a domini local per identicar que el servidor pertany a la xarxa local.

💡 Nota:

En un domini empresarial, normalment s'utilitza el nom de domini de l'empresa. Imagina que aquesta màquina virtual és el servidor d'una base de dades mysql de l'empresa

acme.com. En aquest cas, el domini seriaacme.com. I el nom d'amfitrió podria sermysql01.acme.com. -

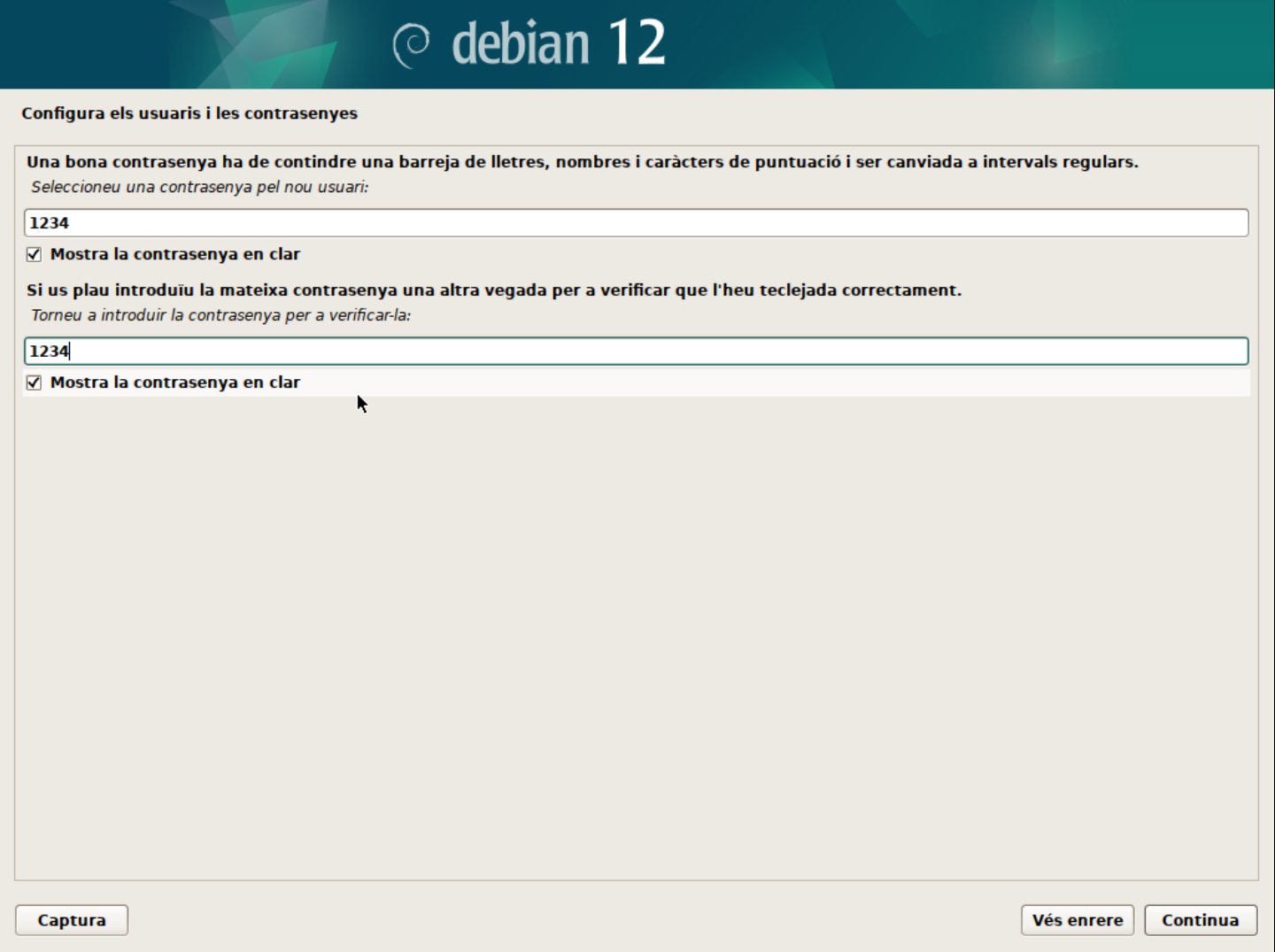

Configura l'usuari administrador.

En aquest punt, heu de tenir en compte que si no poseu cap contrasenya, es crearà l'usuari normal amb permisos de

sudoi això us permetra executar comandes amb privilegis d'administrador. -

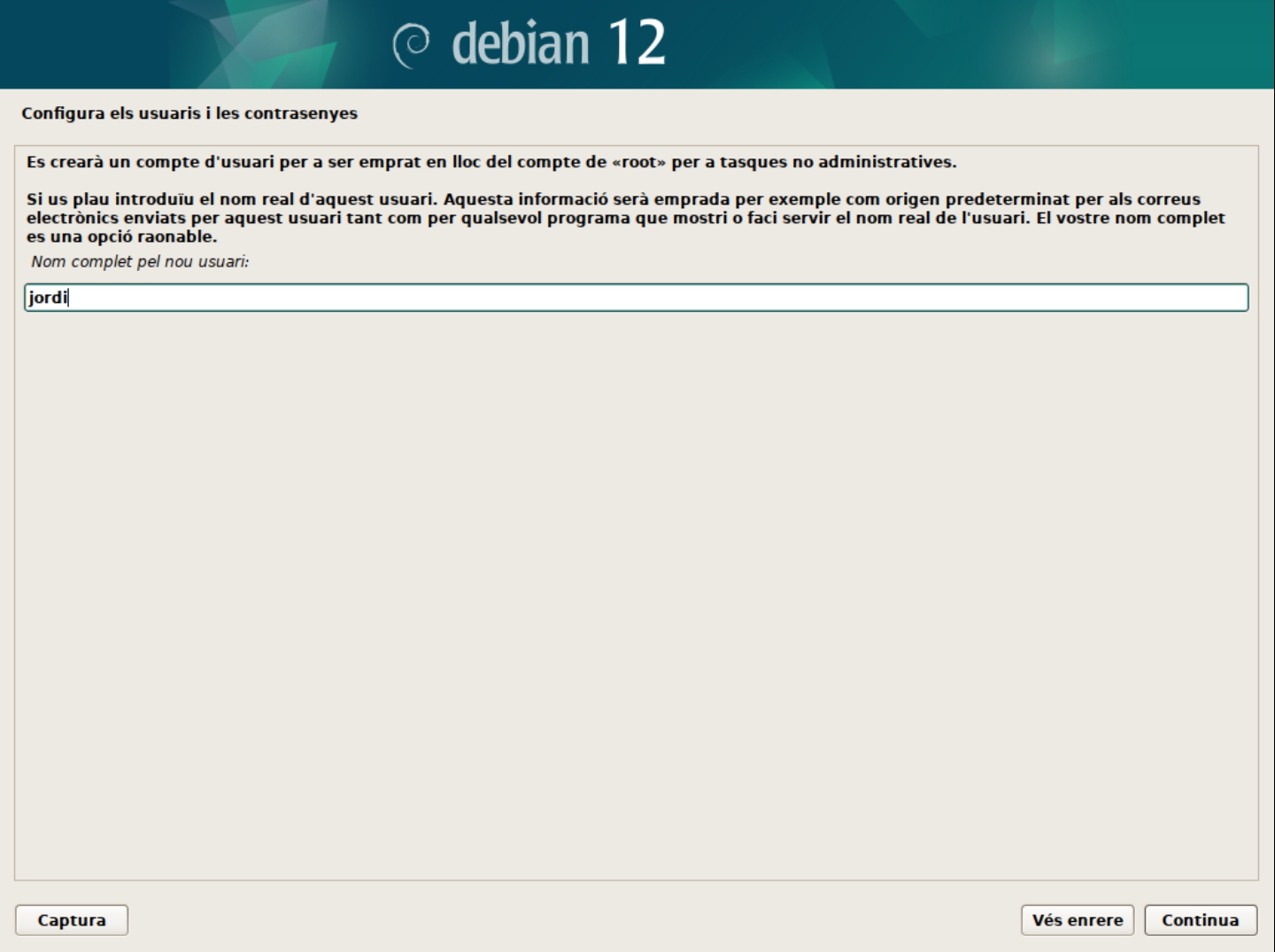

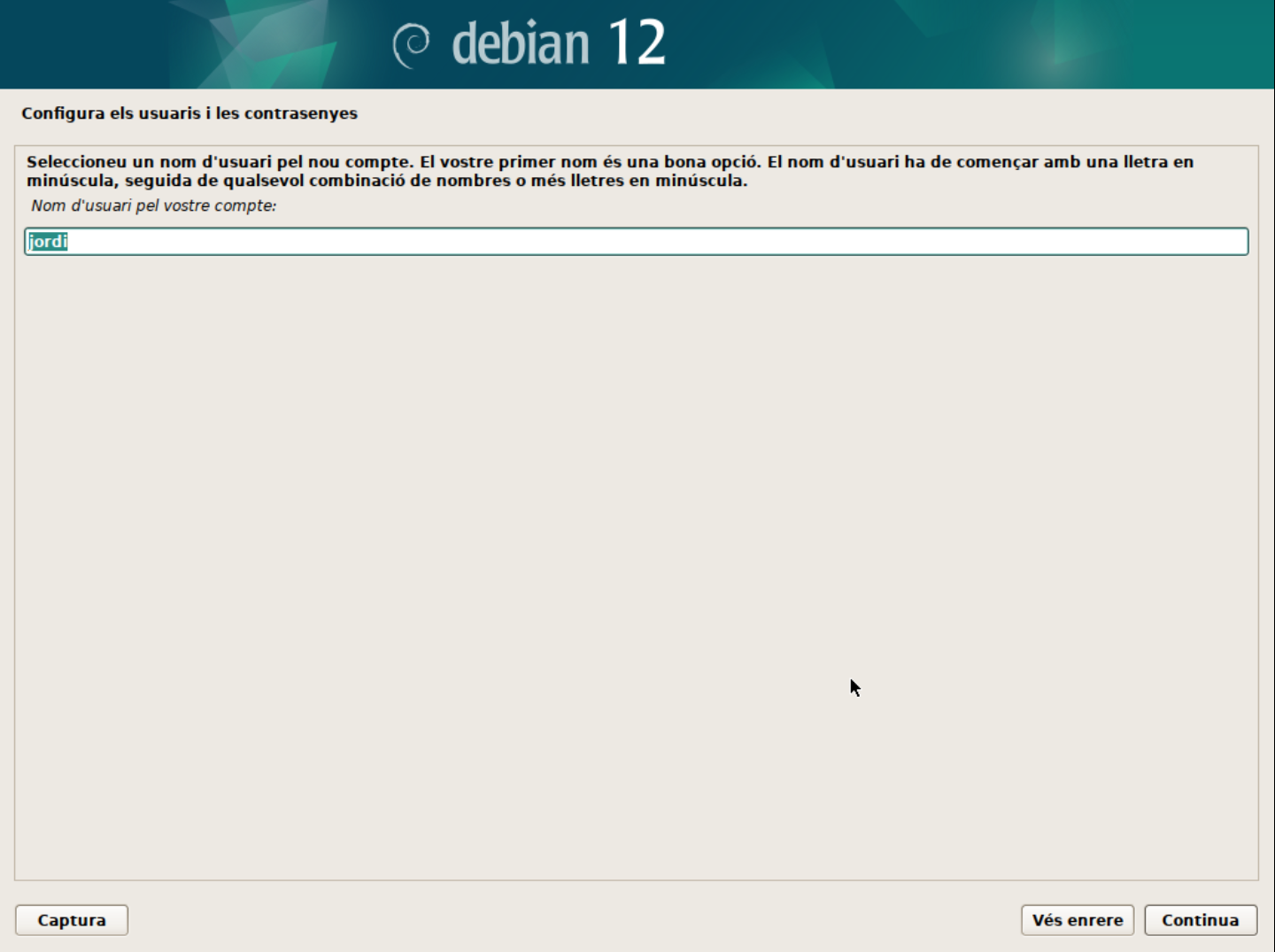

Configura un usuari normal.

- Nom complet: Podeu posar el vostre nom complet o el que vulgueu.

- Nom d'usuari: Podeu posar el vostre nom d'usuari o el que vulgueu.

- Contrasenya: El mateix que per l'usuari

root.

-

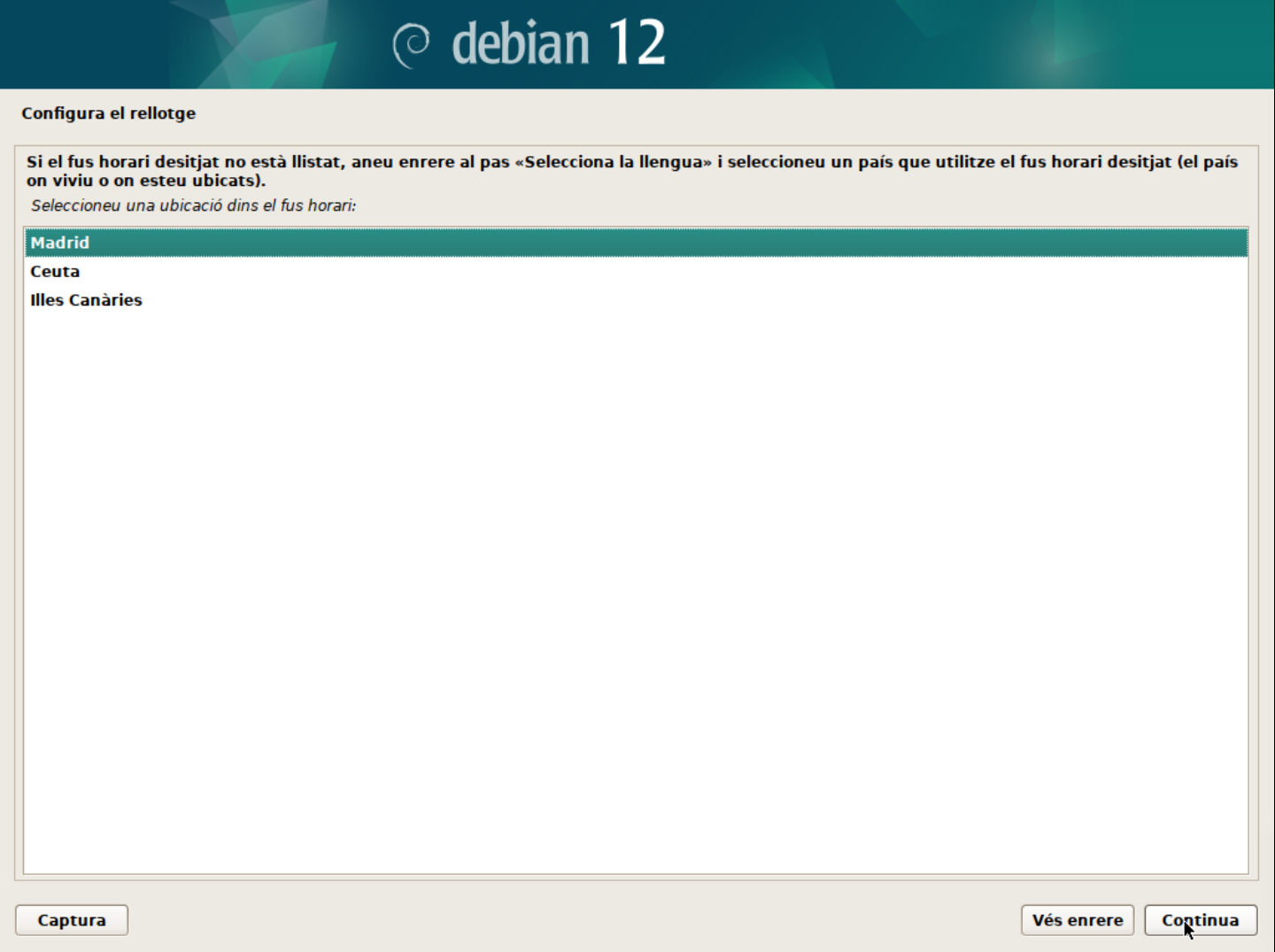

Configura la zona horària.

En aquest cas, seleccionarem la zona horària de Madrid.

-

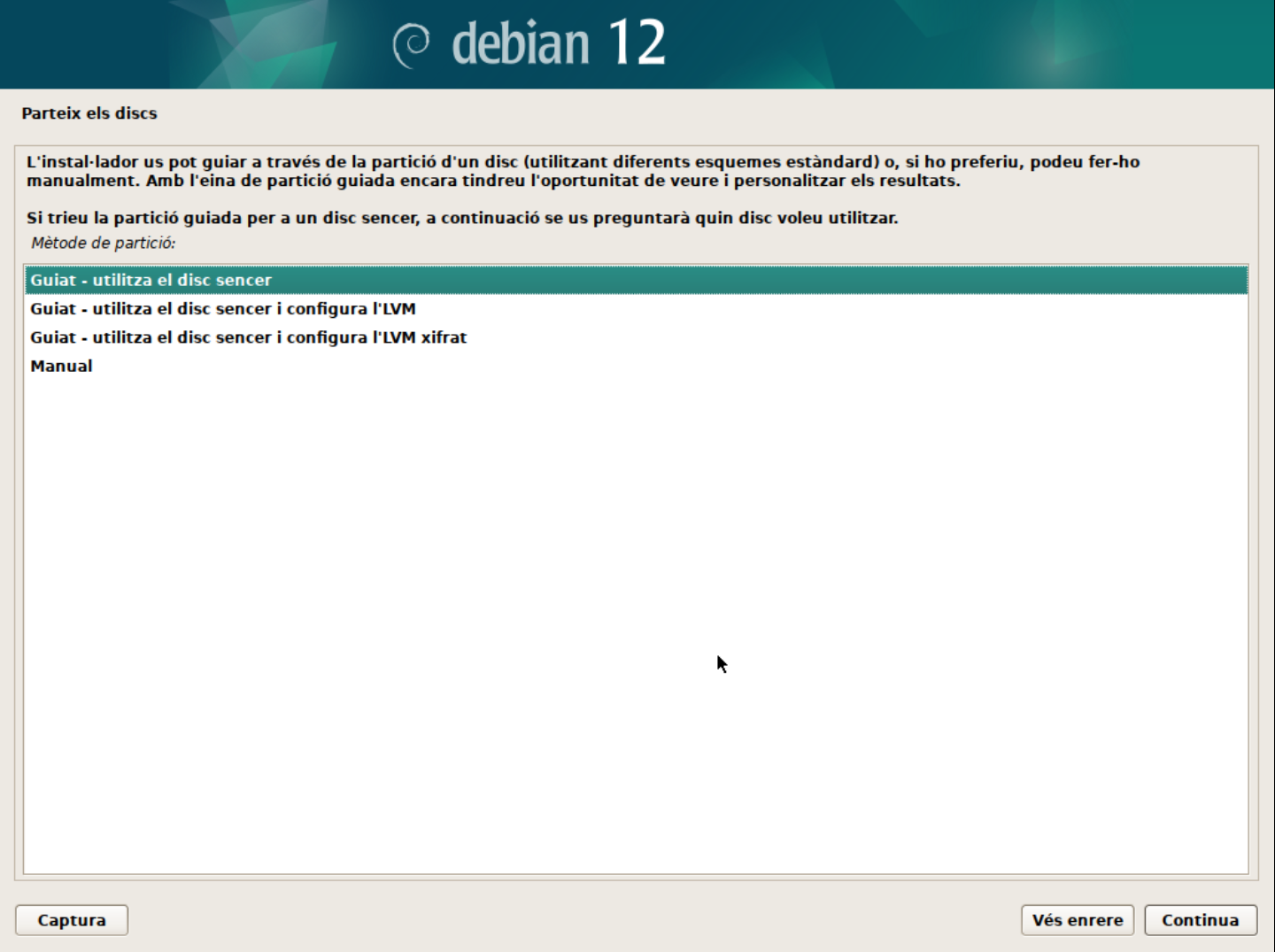

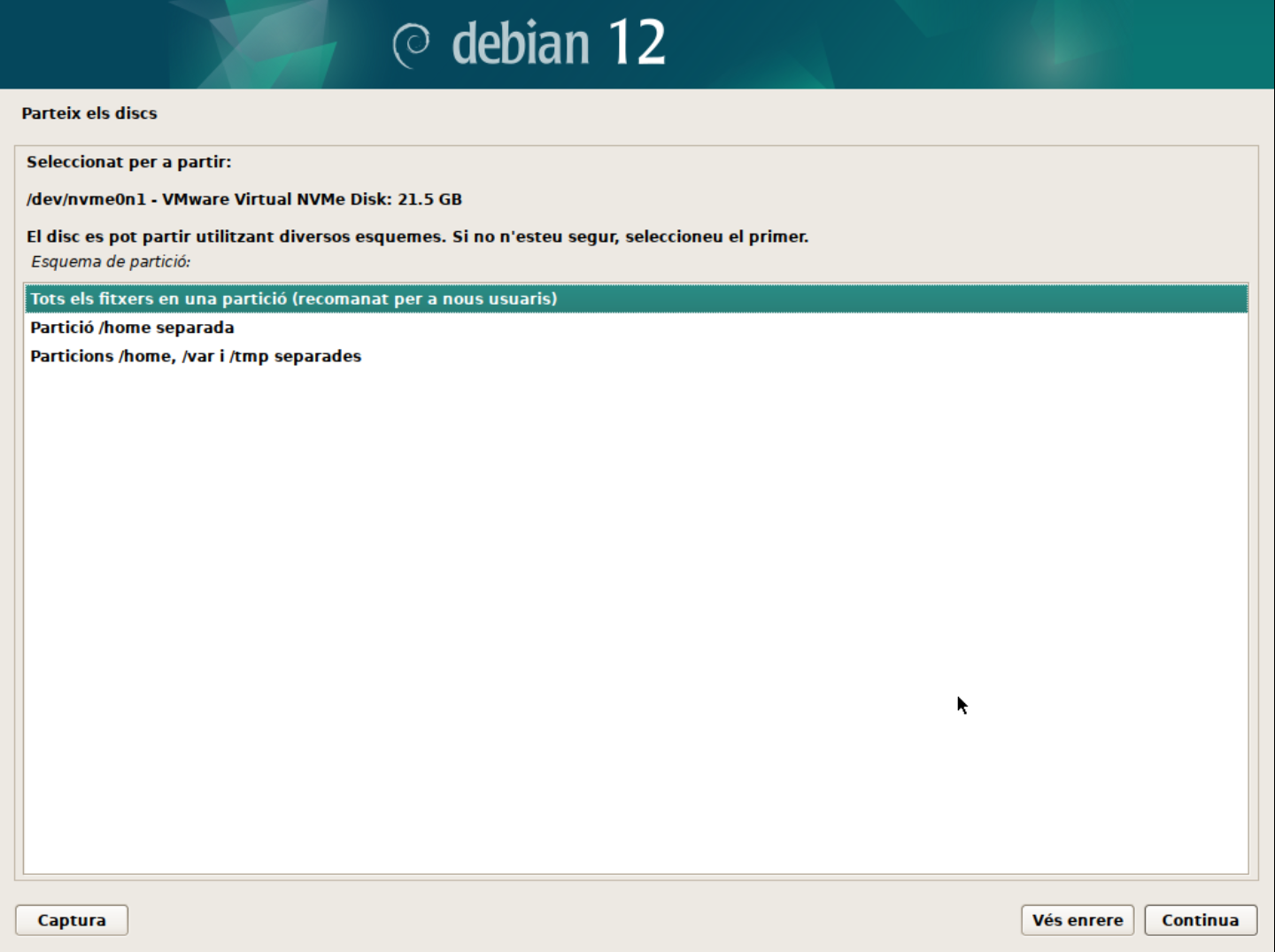

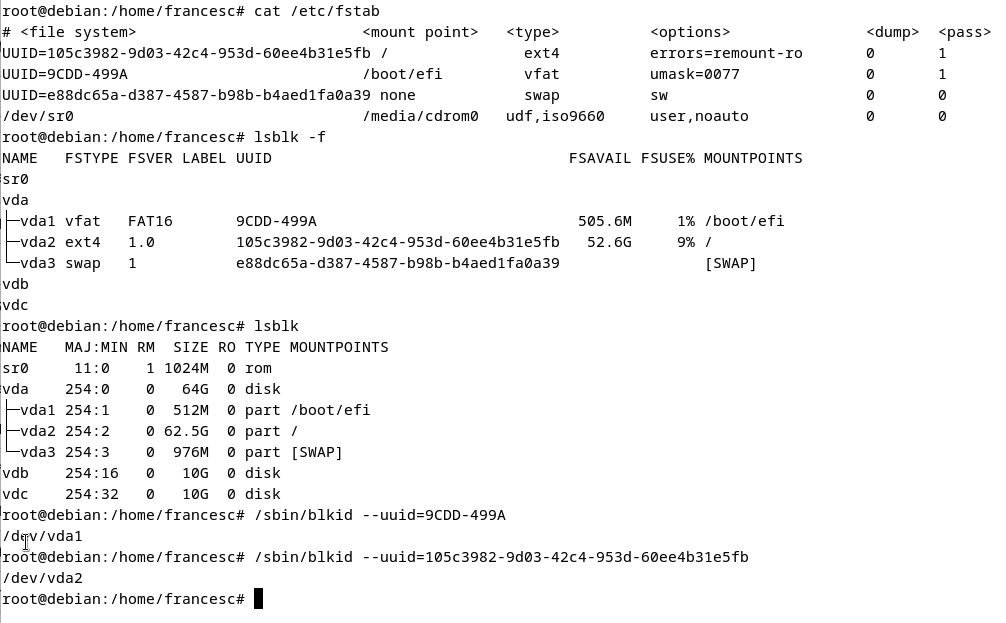

Configura el disc dur.

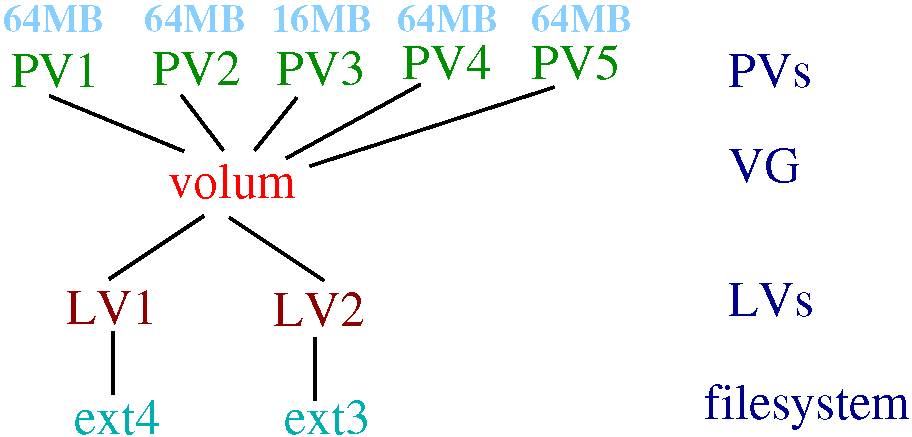

- Particionament: Durant el curs apendreu a realitzar particionament manual i, també discutirem sobre LV (Logical Volumes) i LVM (Logical Volume Manager). Però, per a una instal·lació senzilla, de moment, seleccionarem la primera opció (Guiat - utilitzar tot el disc).

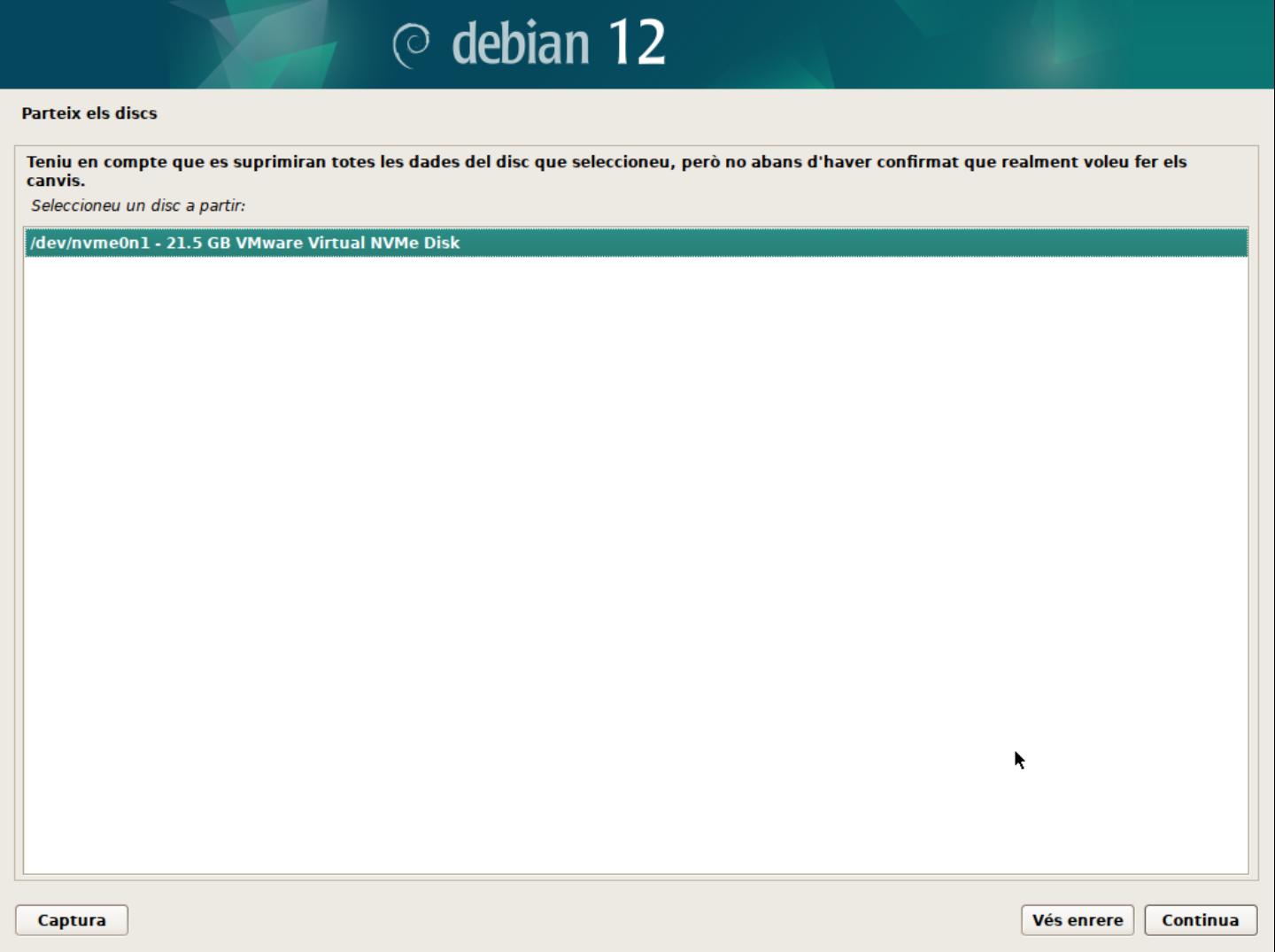

- Selecciona el disc on instal·lar el sistema. En el meu cas, només tinc un disc virtual amb l'etiqueta

/dev/nvme0n1. L'etiqueta indica el tipus de disc (NVMe) i el número de disc (1). Es possible tenir altres etiquetes com/dev/sdaper discos SATA o/dev/vdaper discos virtuals.

- Particions: Durant el curs apendreu les avantatges i com gestionar sistemes amb particions separades. Però, de moment, seleccionarem la primera opció (Totes les dades en una sola partició).

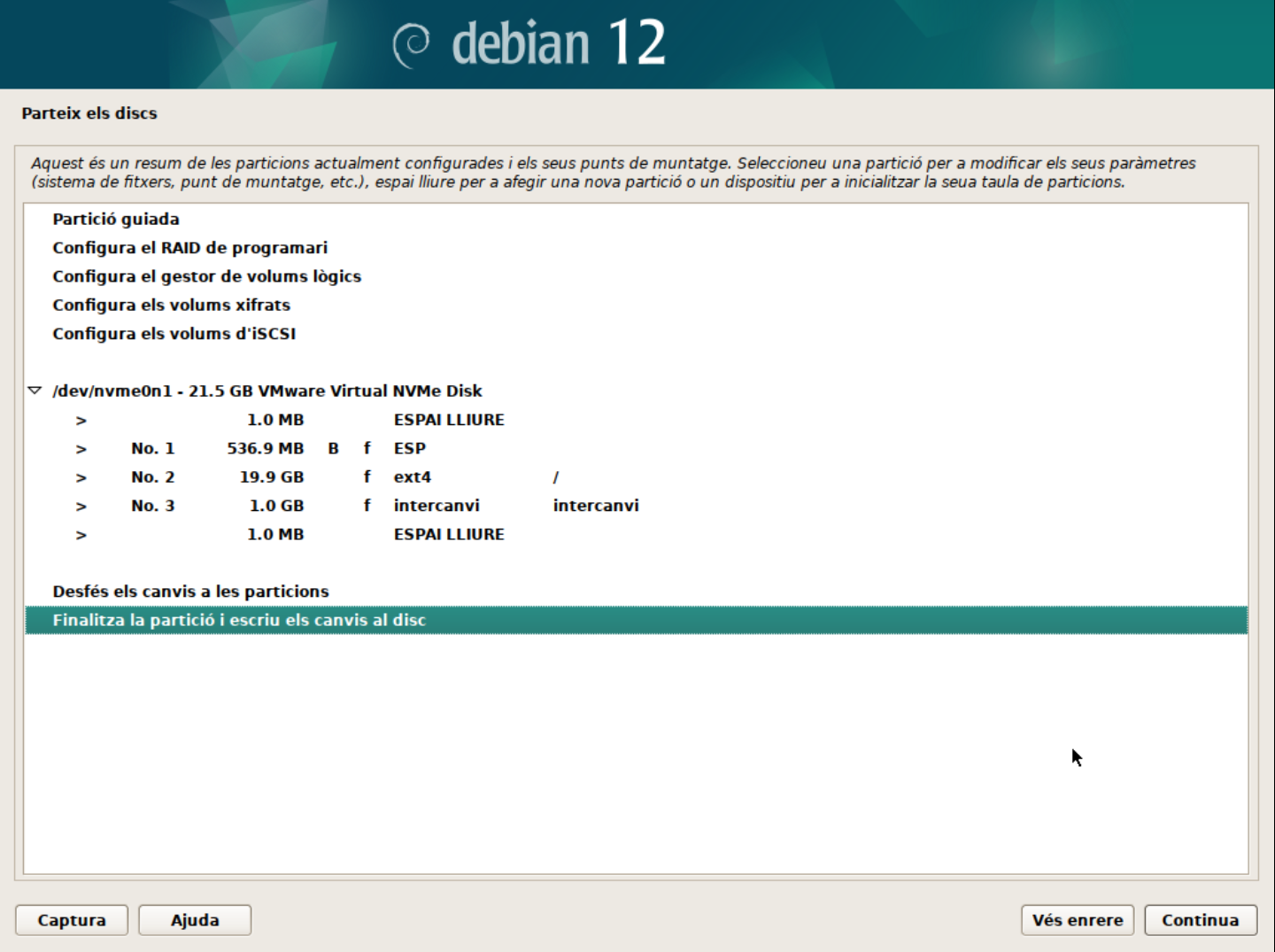

- Confirmeu els canvis. En aquest punt, el sistema crearà les particions necessàries:

- La primera partició serà la partició

/booton es guardaran els fitxers de boot. - La segona partició serà la partició

/on es guardaran els fitxers del sistema. - La tercera partició serà la partició de swap on es guardaran les dades de la memòria virtual.

- La primera partició serà la partició

👁️ Observació:

En aquest punt es poden fer moltes personalitzacions com ara:

- Configurar un sistema RAID.

- Configurar un sistema LVM. Ho veurem més endavant en el curs.

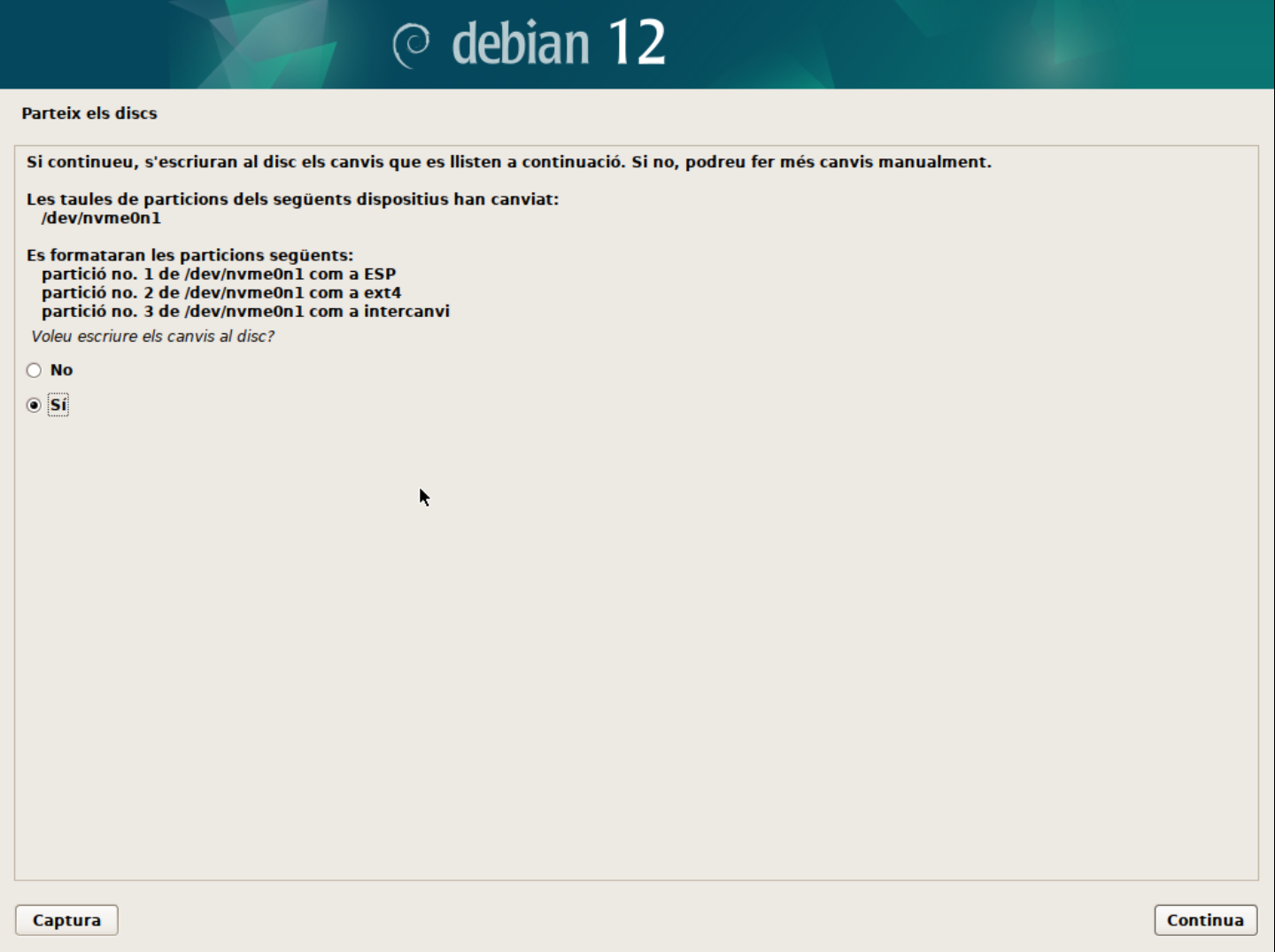

- Escriu els canvis al disc.

-

Espera que s'instal·li el sistema.

-

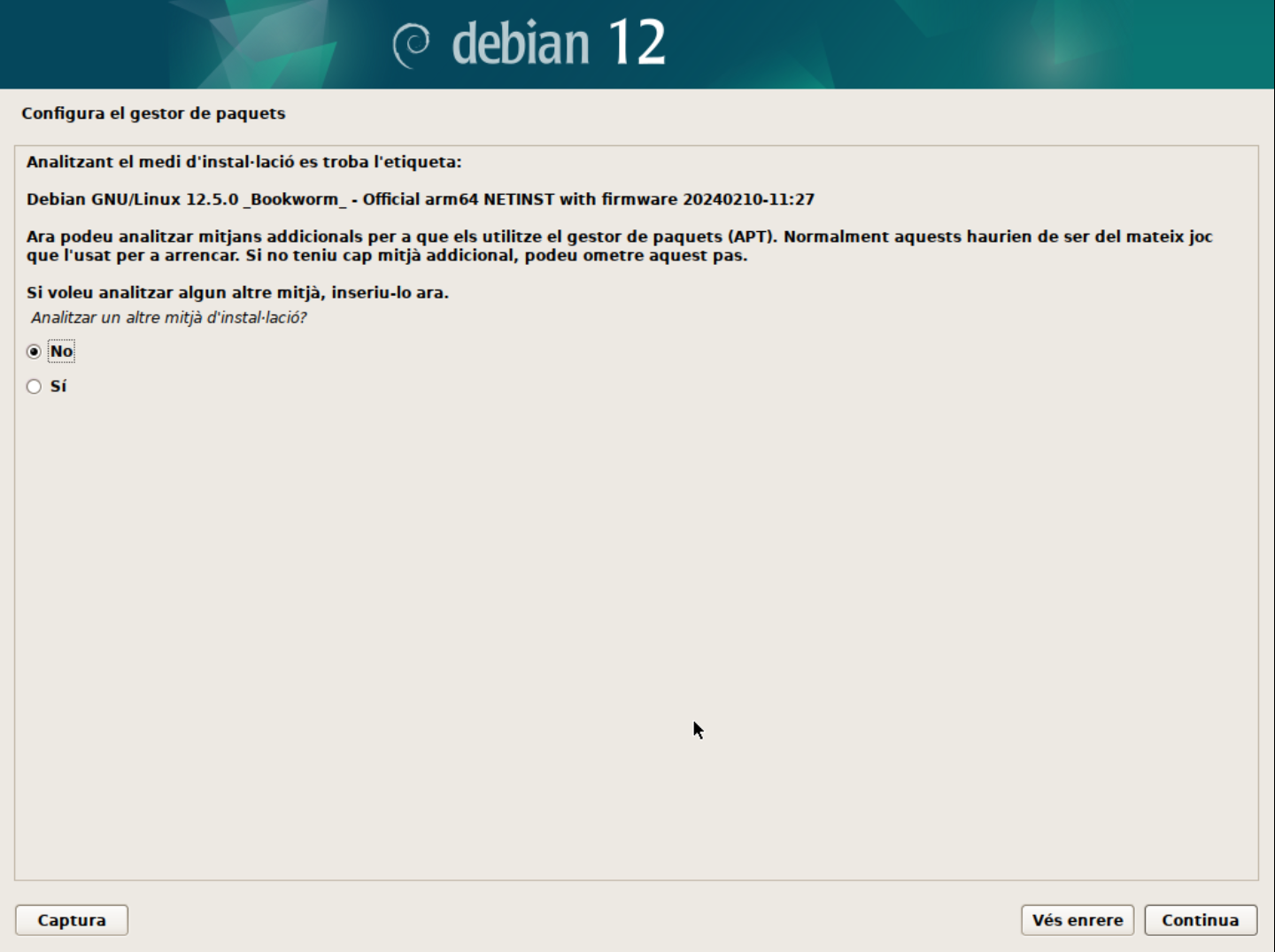

Configura el gestor de paquets.

- Analitzar els discos de la instal·lació. Aquest pas permet seleccionar els discos on es troben els paquets d'instal·lació. Normalment, aquest pas no cal modificar-lo.

-

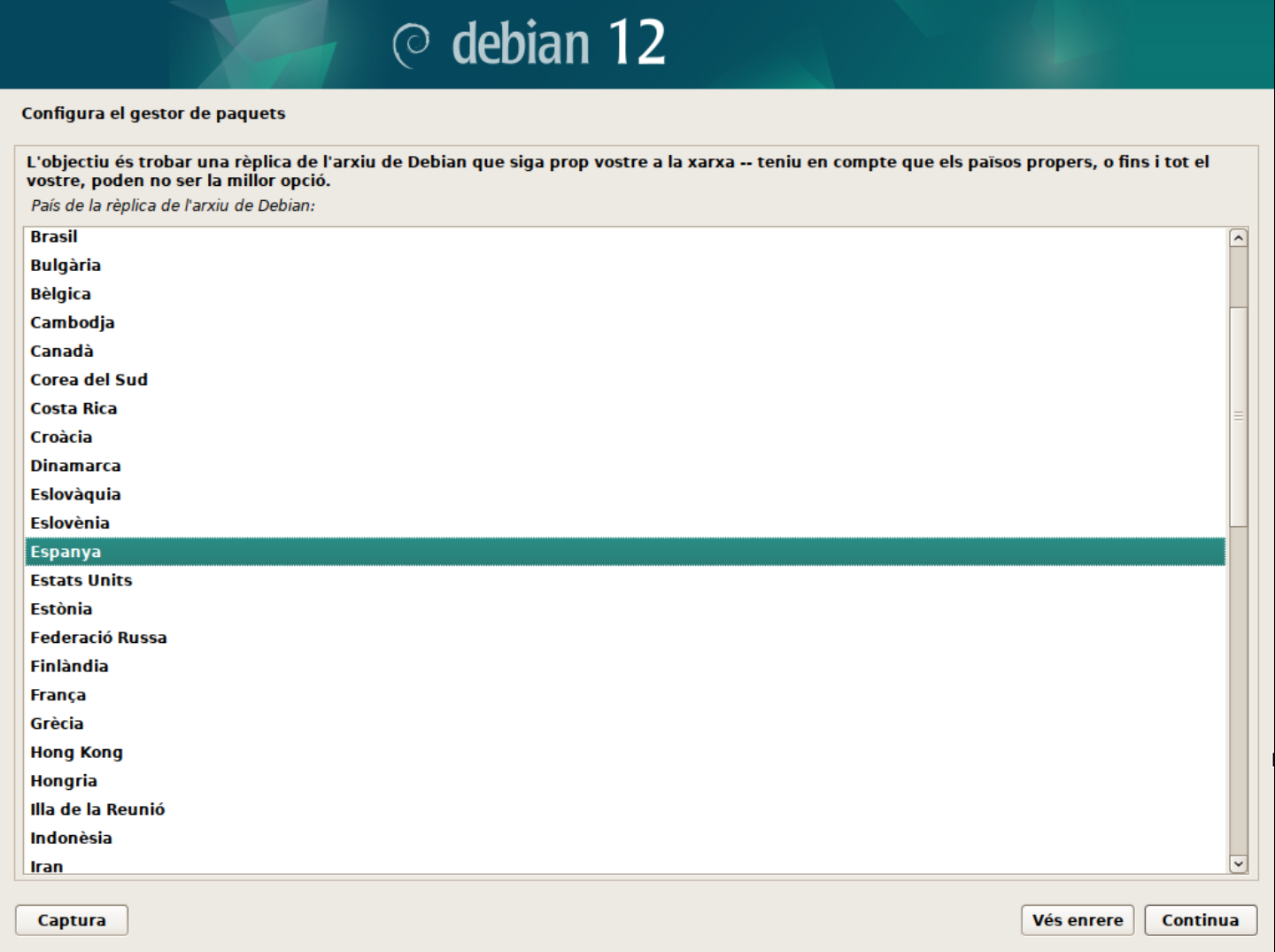

Configura el gestor de paquets. En aquest cas, seleccionarem el servidor de paquets més proper a la nostra ubicació.

-

Filtrar els servidors de paquets per ubicació.

-

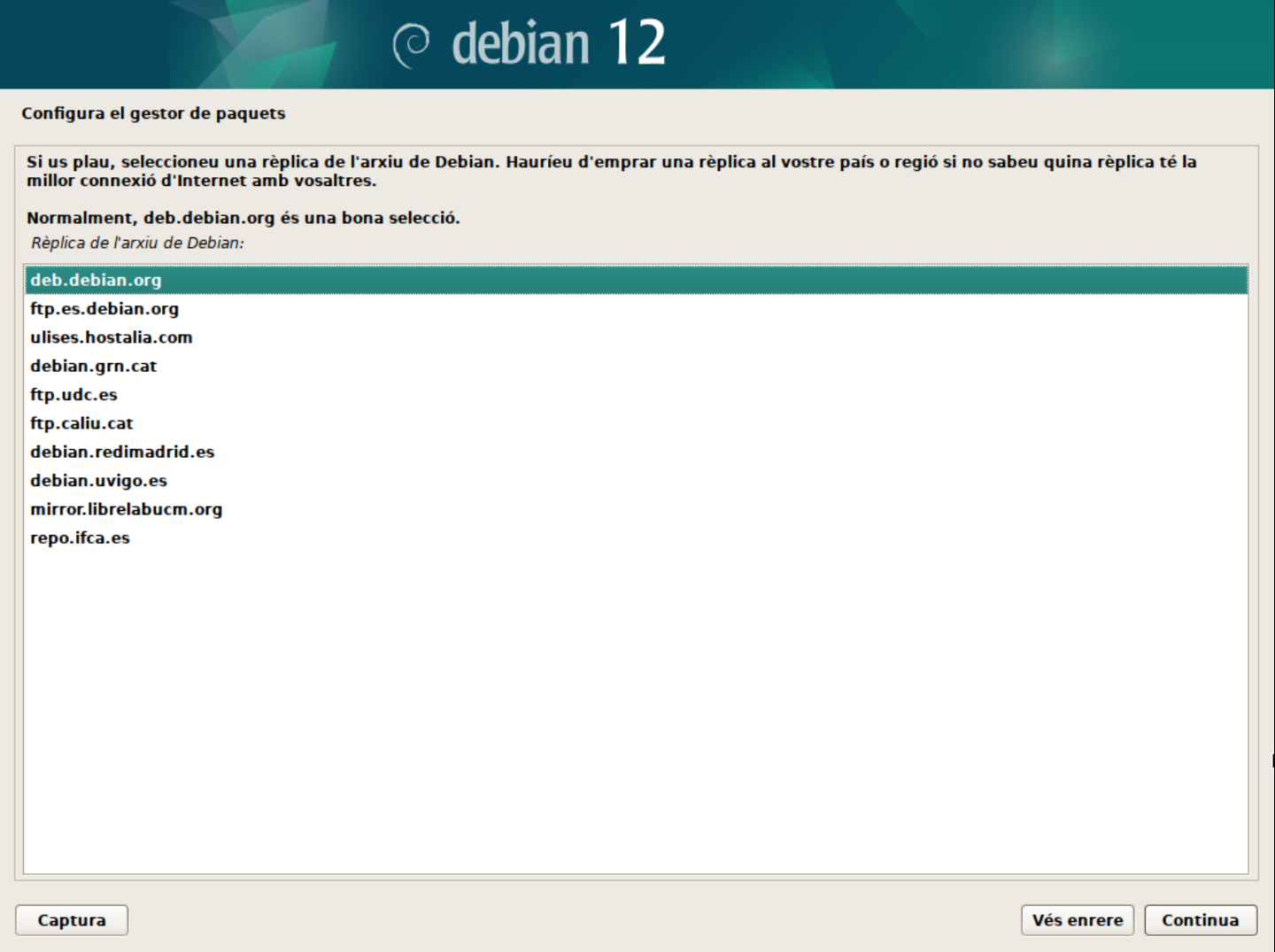

Seleccionar el servidor de paquets.

👀 Nota:

A vegades, els servidors de paquets poden estar saturats o no funcionar correctament. En aquest cas, podeu seleccionar un servidor alternatiu o provar més tard.

-

-

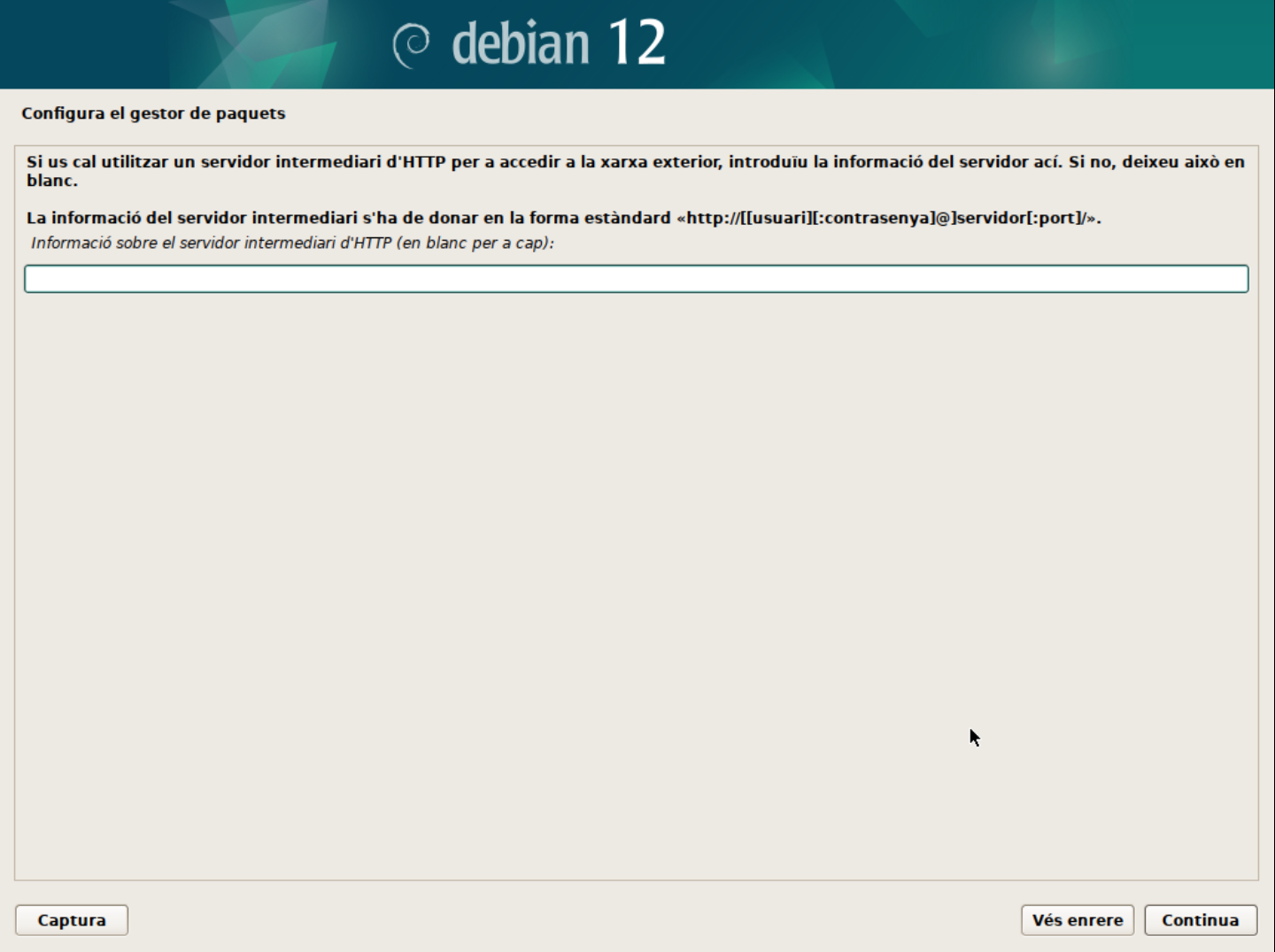

Configura el proxy. Si esteu darrere d'un proxy, podeu configurar-lo en aquest pas.

ℹ️ Què és un proxy?

Un proxy és un servidor intermediari entre el vostre sistema i Internet. Aquest servidor pot ser utilitzat per controlar l'accés a Internet, per protegir la vostra privacitat o per accelerar la connexió a Internet. Les peticions de connexió a Internet es fan a través del servidor proxy, que actua com a intermediari i reenvia les peticions al servidor de destinació. Per exemple, en una empresa, el proxy pot ser utilitzat per controlar l'accés a Internet dels empleats i protegir la xarxa interna de possibles amenaces.

-

Espera que s'instal·lin els paquets.

-

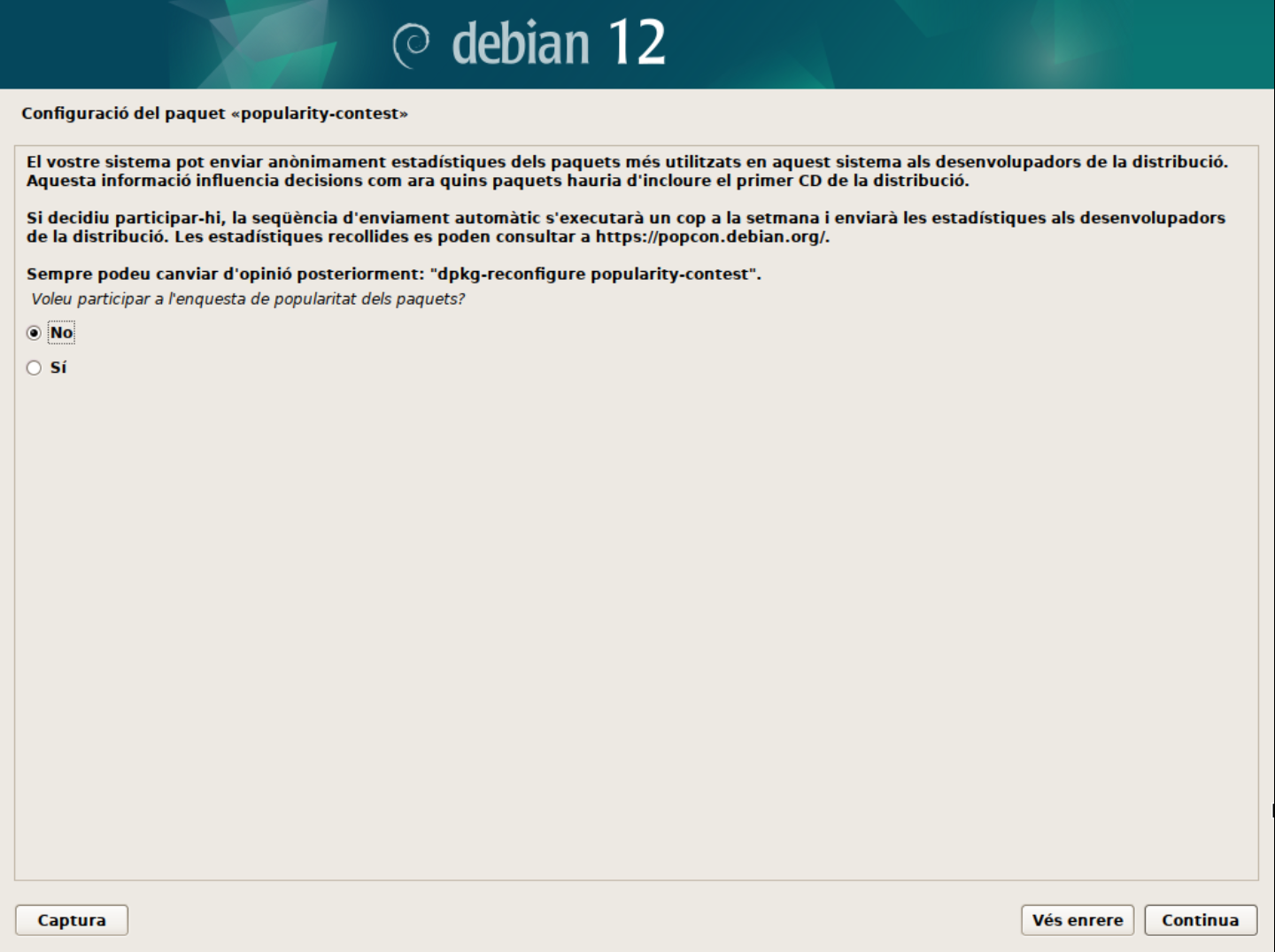

Configura el paquet

popularity-contest.- Aquest paquet permet enviar informació anònima sobre els paquets instal·lats al servidor de Debian per millorar la selecció de paquets i la qualitat dels paquets. Podeu seleccionar si voleu participar en aquest programa o no.

-

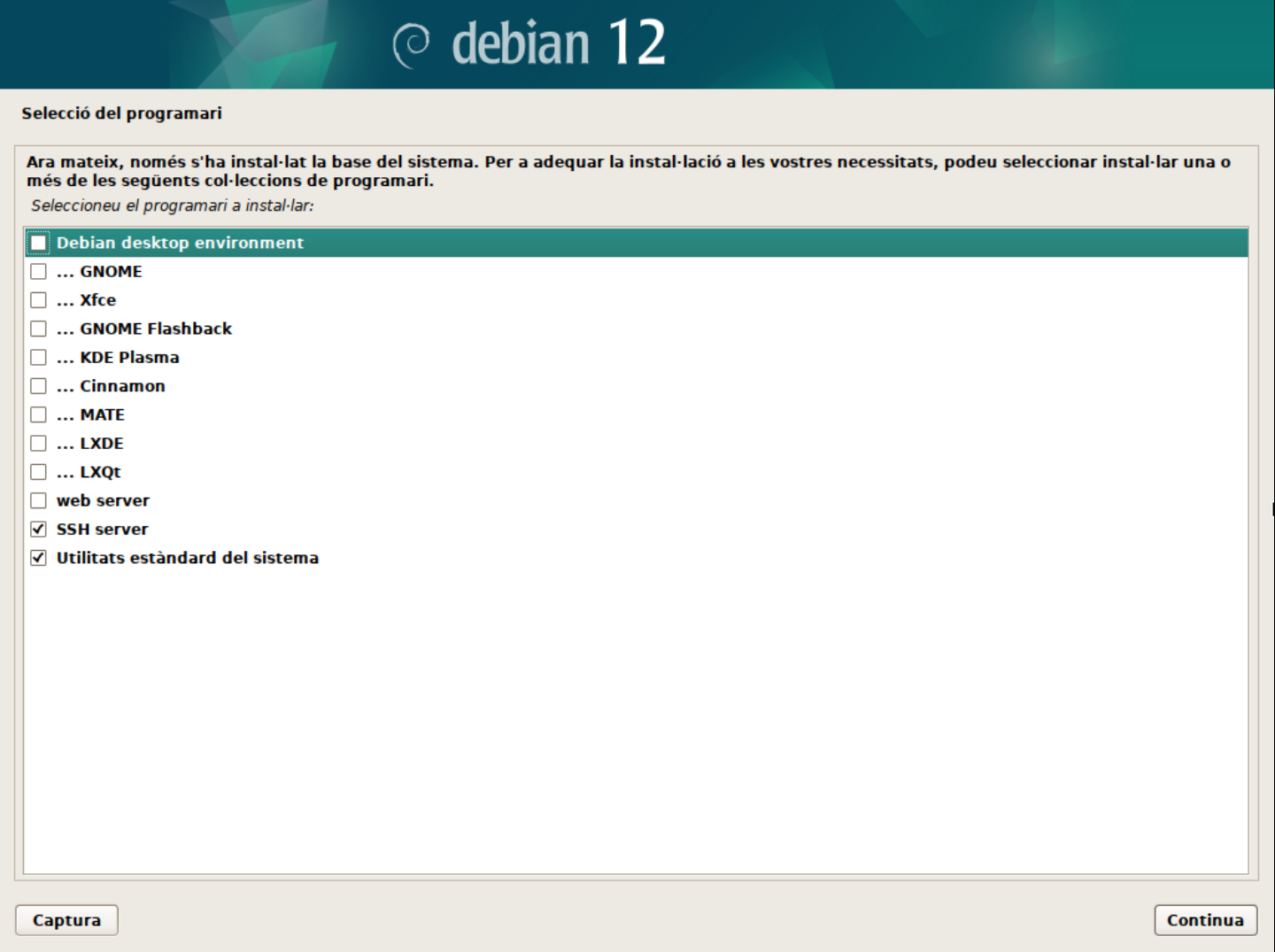

Selecció de programari. En aquest punt podeu seleccionar si voleu un servidor en mode text o amb interfície gràfica. També us permet seleccionar si voleu instal·lar els serveis web i ssh al servidor i finalment si voleu les utilitats estàndard del sistema. Aquestes opcions les anirem modifciant en funció dels laboratoris que realitzarem. Per defecte, seleccionarem el servidor en mode text, el servei SSH activat i les utilitats estàndard del sistema.

ℹ️ Què és un servidor en mode text?

Un servidor en mode text és un servidor que no té una interfície gràfica. Això significa que tota la interacció amb el servidor es fa a través de la línia de comandes. Aquest tipus de servidor és molt comú en entorns de producció, ja que consumeix menys recursos i és més segur que un servidor amb interfície gràfica.

ℹ️ Què és el servei SSH?

El servei SSH (Secure Shell) és un protocol de xifratament que permet connectar-se de forma segura a un servidor remot. Aquest servei és molt utilitzat per administrar servidors a distància, ja que permet accedir al servidor de forma segura i xifratada.

-

Espera que s'instal·li el programari.

-

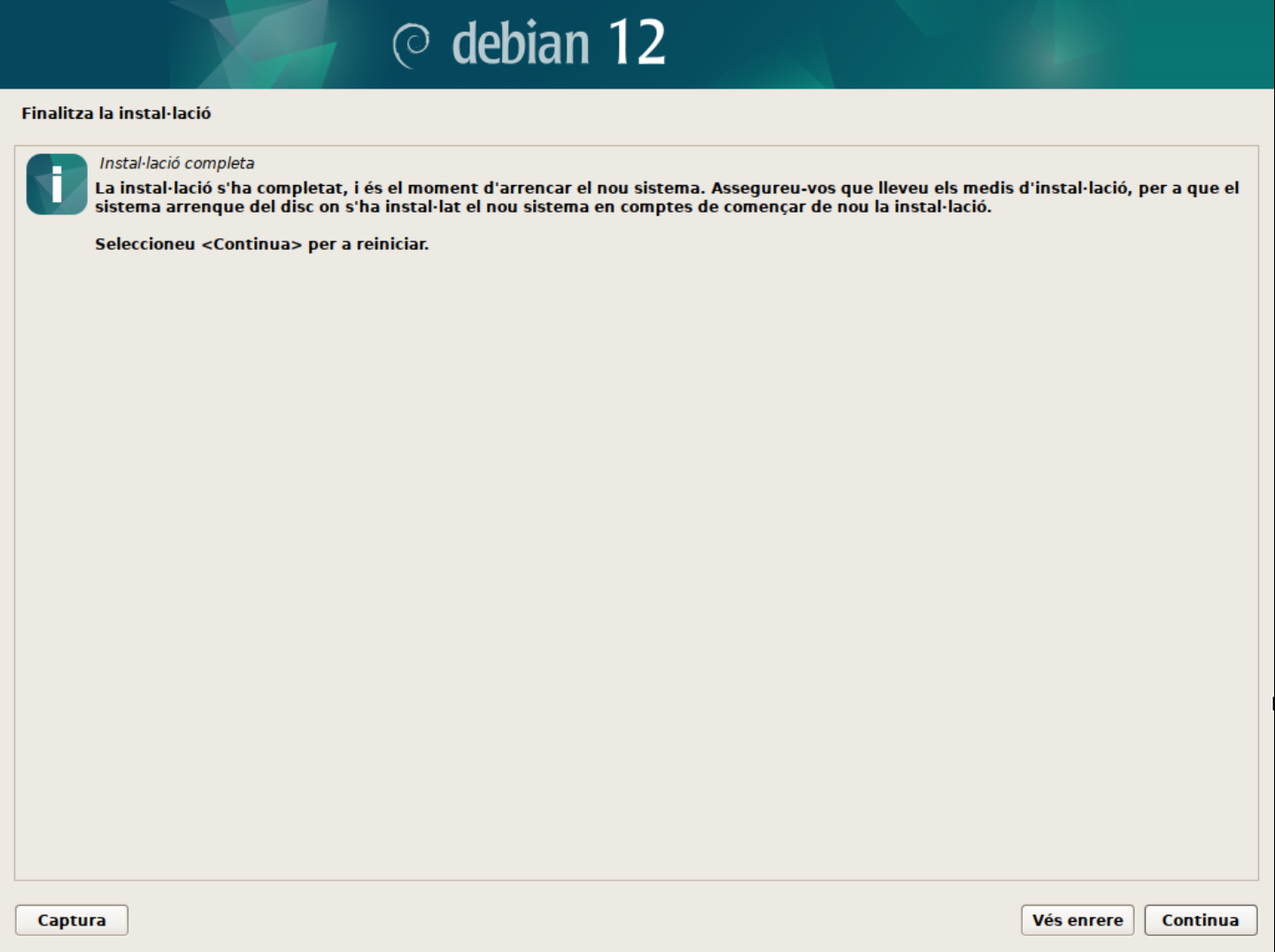

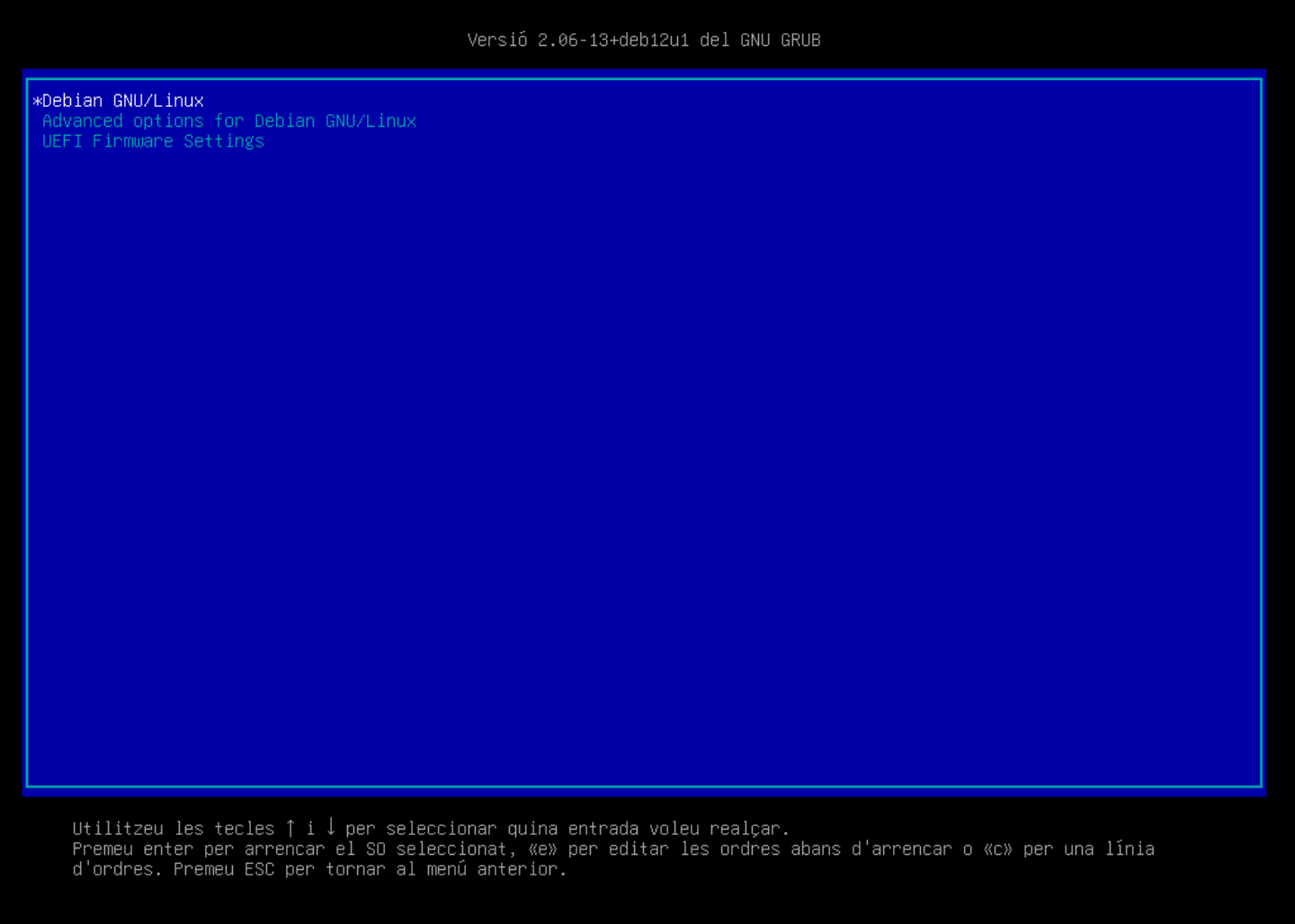

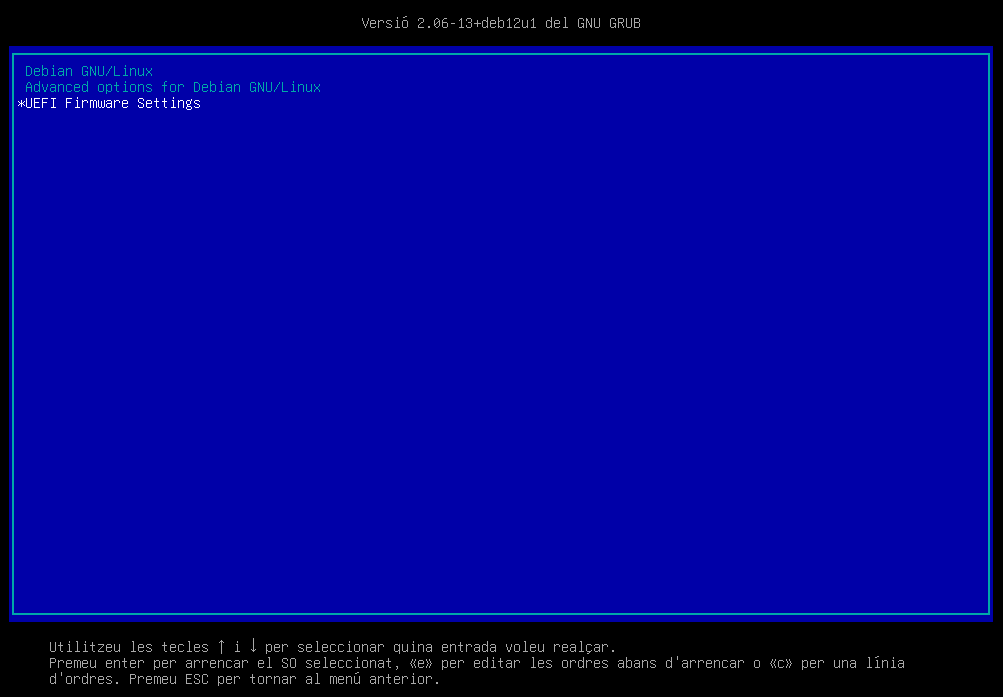

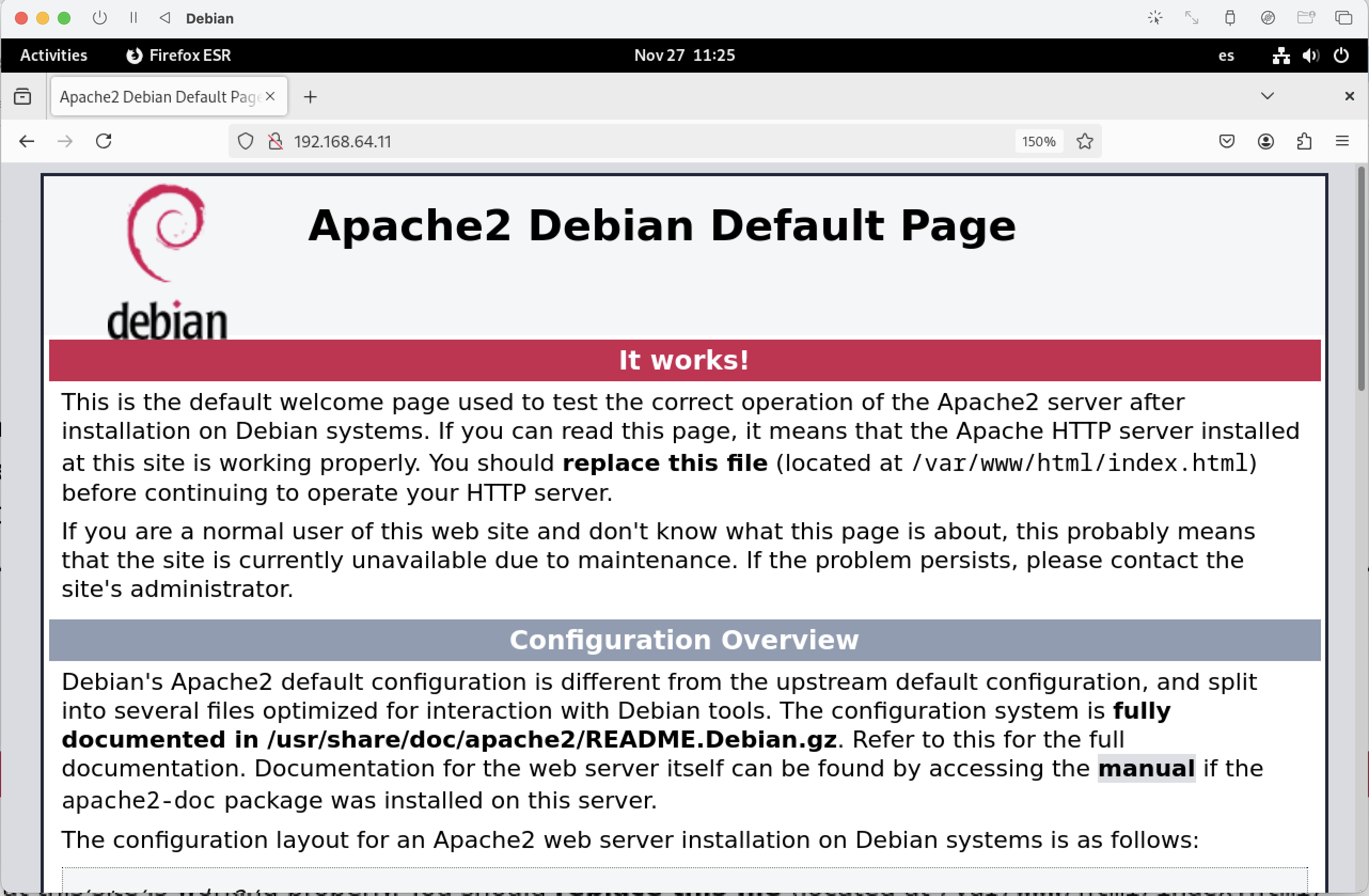

Instal·lació acabada. Un cop finalitzada la instal·lació, el sistema es reiniciarà i podreu accedir al GRUB per seleccionar el sistema operatiu.

-

El GRUB us permet accedir al sistema operatiu. En aquest cas, seleccionarem Debian GNU/Linux. La resta d'opcions les veurem més endavant en el curs.

ℹ️ Què és el GRUB?

Com veurem al capítol de Booting, el GRUB és un gestor d'arrencada que permet seleccionar el sistema operatiu que volem iniciar. Aquest gestor és molt útil en sistemes amb múltiples sistemes operatius o múltiples versions del mateix sistema operatiu.

-

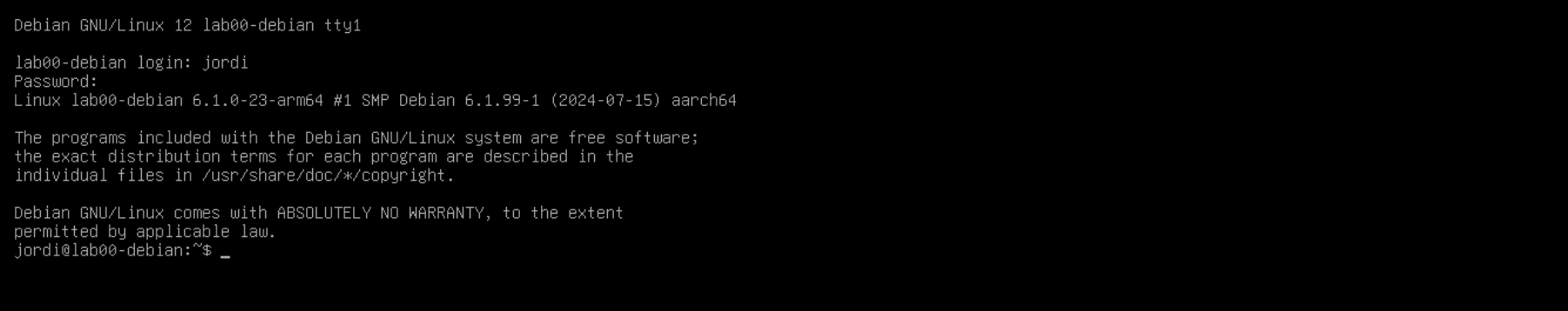

Inicieu sessió amb l'usuari i la contrasenya que heu configurat durant la instal·lació.

-

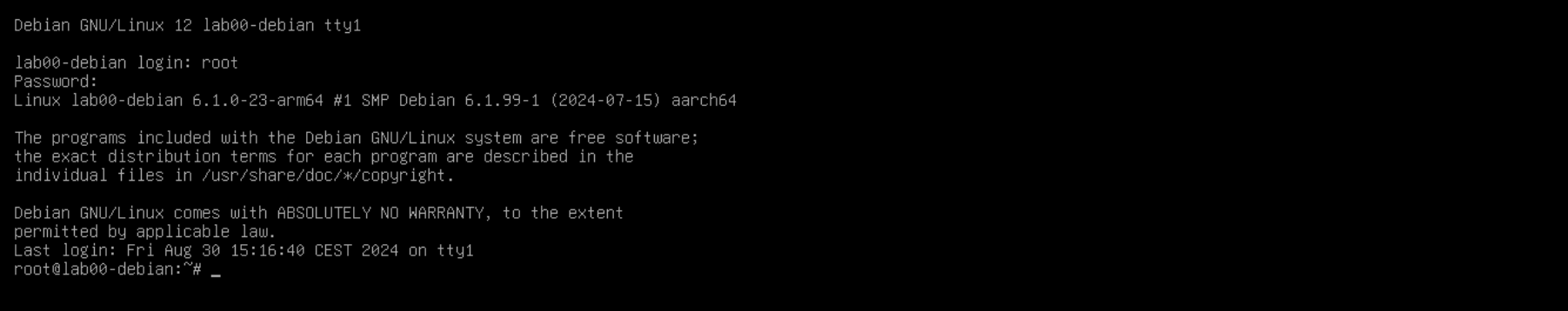

Tanqueu la sessió amb la comanda

exit. -

Inicieu sessió amb l'usuari

rooti la contrasenya que heu configurat durant la instal·lació.

Hostname

Els administradors de sistemes acostumen a administrar múltiples servidors i dispositius. Per tant, és important identificar cada dispositiu amb un nom únic per facilitar la gestió i la comunicació entre ells. El nom d'un dispositiu s'anomena nom d'amfitrió o hostname. Per a gestionar el nom d'amfitrió d'un sistema Linux, utilitzarem la comanda hostnamectl.

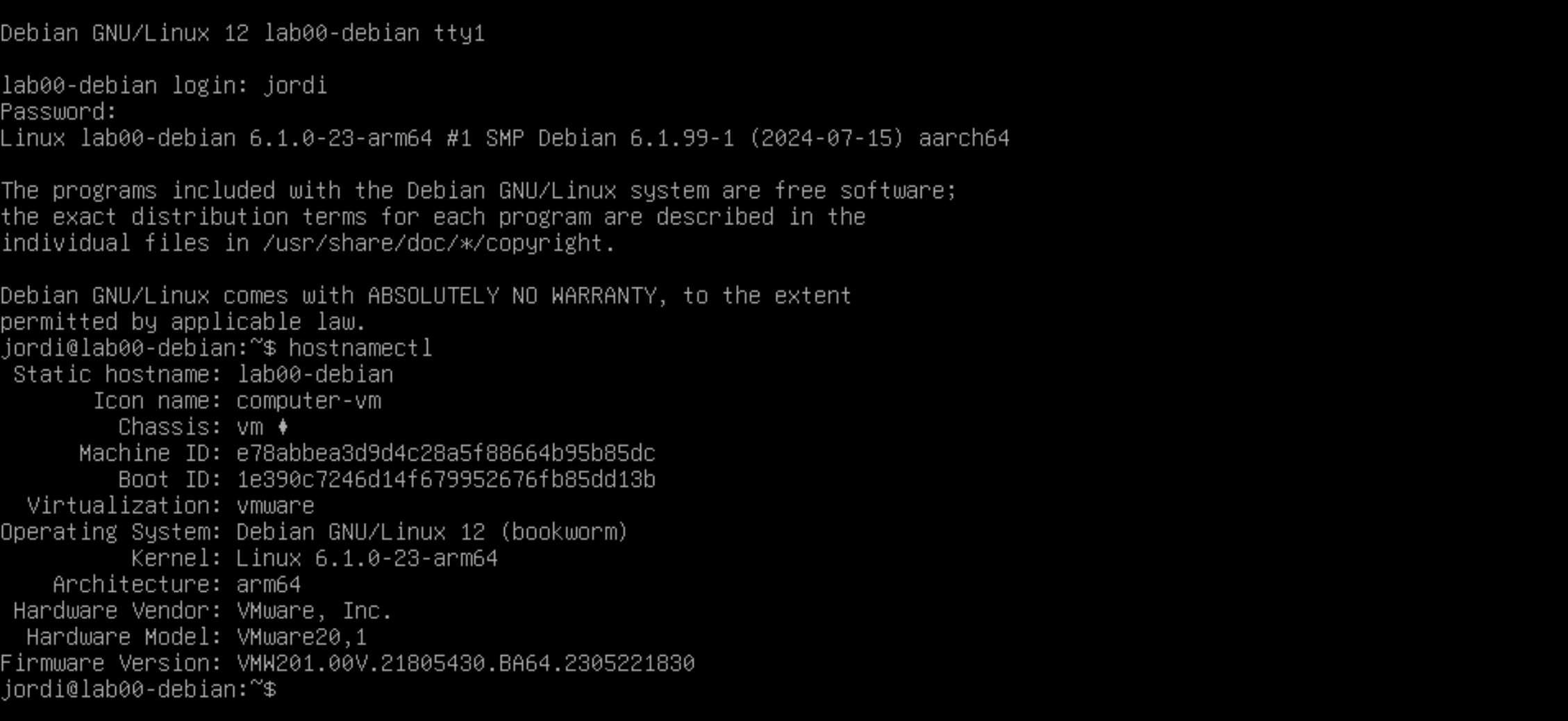

Comprovar el nom d'amfitrió actual

Per comprovar el nom d'amfitrió actual del vostre sistema, podeu utilitzar la comanda hostnamectl:

hostnamectl

Aquesta comanda us mostrarà informació sobre el vostre sistema, incloent el nom d'amfitrió actual.

A part del nom d'amfitrió, també podeu veure informació com la versió del sistema operatiu, el kernel, la data i l'hora actuals, etc.

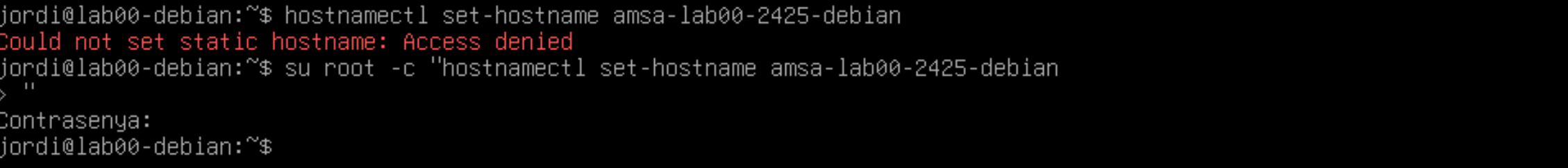

Modificar el nom d'amfitrió

Per canviar el nom d'amfitrió del vostre sistema, podeu utilitzar la comanda hostnamectl amb l'opció set-hostname. Per exemple, si voleu canviar el nom d'amfitrió a nou-nom, executeu la següent comanda:

hostnamectl set-hostname nou-nom

Aquesta comanda canviarà el nom d'amfitrió del vostre sistema a nou-nom. Si voleu comprovar que el canvi s'ha aplicat correctament, torneu a executar la comanda hostnamectl. Per aplicar el canvi, sortiu de la sessió actual exit i torneu a iniciar sessió.

🔗 Recordatori:

Cal tenir en compte que aquesta comanda requereix permisos d'administrador. Per tant, és possible que hàgiu de precedir la comanda amb

sudoo executar-la com a usuariroot.

Hosts

Hi ha dos maneres d'identificar un servidor o dispositiu connectat en una xarxa, o bé utilitzant la direcció IP del dispositiu o bé utilitzant el seu nom d'amfitrió. Per poder resoldre el nom d'amfitrió correctament, cal configurar-lo correctament en el sistema o disposar d'un servidor DNS que pugui resoldre el nom d'amfitrió en una adreça IP.

Network Address Translation (NAT)

Per defecte, VMWare utilitza una xarxa NAT per connectar les màquines virtuals. Per fer-ho, VMWare crea una xarxa privada a la qual es connecten les màquines virtuals i utilitza la xarxa de l'amfitrió per connectar-se a Internet.

ℹ️ Què és NAT?

La xarxa NAT (Network Address Translation) és una tècnica que permet a diversos dispositius connectar-se a Internet utilitzant una única adreça IP pública. Aquesta tècnica és àmpliament utilitzada per a xarxes domèstiques i petites empreses per permetre a diversos dispositius connectar-se a Internet sense necessitat de disposar d'una adreça IP pública per a cada dispositiu.

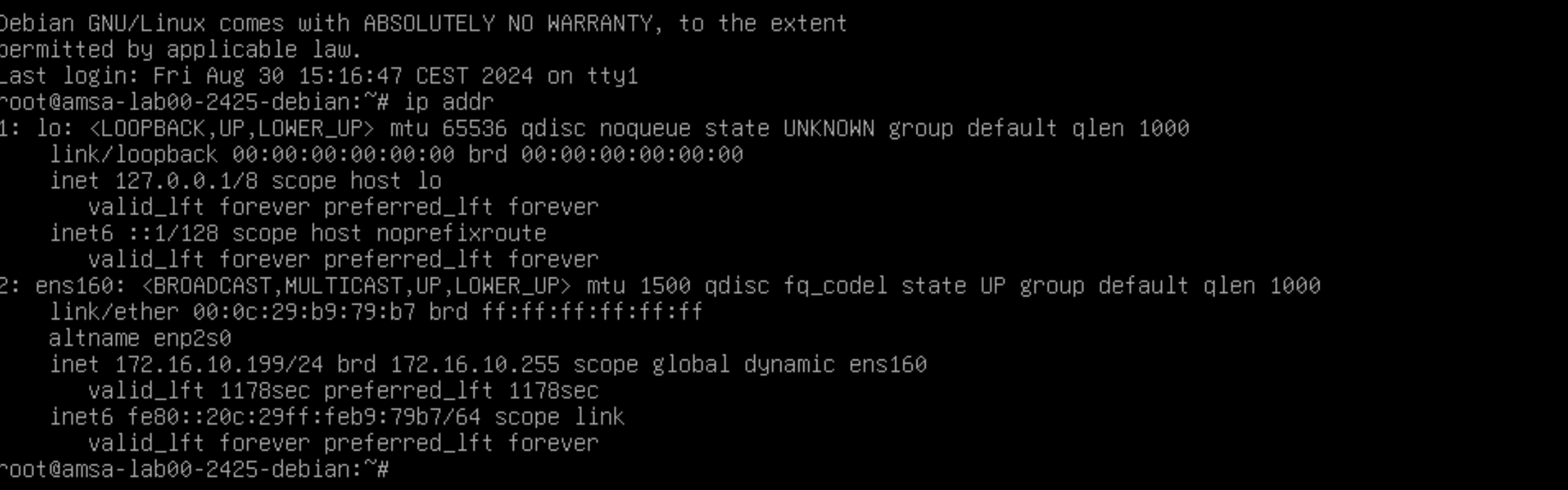

Ús de la direcció IP

La direcció IP és una forma única d'identificar un dispositiu en una xarxa. Cada dispositiu connectat a una xarxa ha d'estar configurat amb una adreça IP única per poder comunicar-se amb altres dispositius. Les adreces IP poden ser dinàmiques (assignades per un servidor DHCP) o estàtiques (configurades manualment).

Quan es crea una màquina virtual utilitzant el programari VMWare per defecte, la màquina virtual obté una adreça IP a través del servidor DHCP de VMWare.

-

Comanda

ip addr:ip addrAquesta comanda us mostrarà la informació de la interfície de xarxa de la màquina virtual, incloent la seva adreça IP.

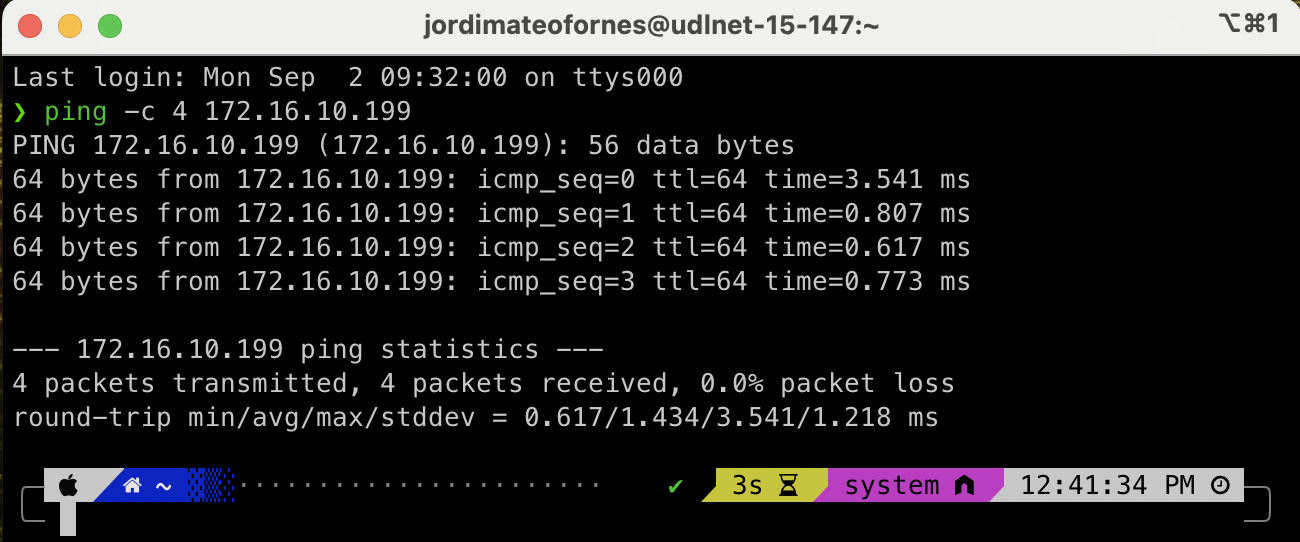

Podeu testar la connectivitat de la màquina virtual amb l'amfitrió o altres dispositius de la xarxa utilitzant la comanda ping. Per exemple, per provar la connectivitat amb l'amfitrió, podeu utilitzar la següent comanda (envia 4 paquets ICMP des de la terminal principal de la màquina a l'amfitrió):

ping -c 4 <adreça IP de l'amfitrió>

Ús del nom d'amfitrió

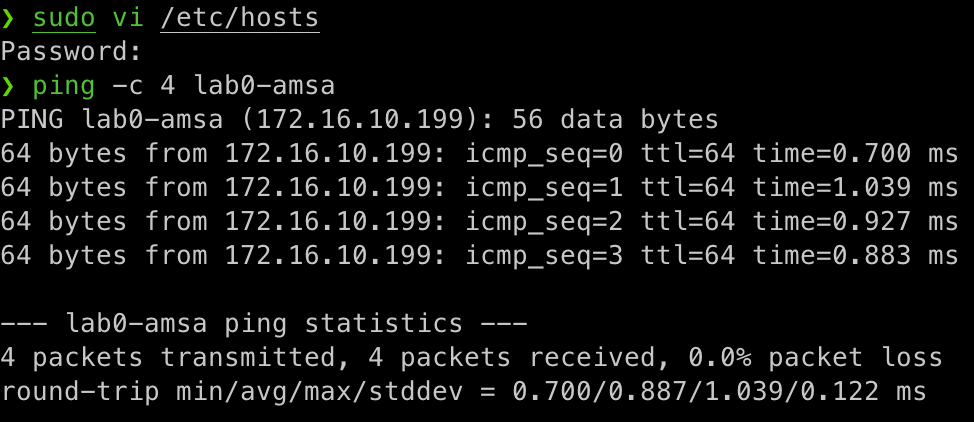

El nom d'amfitrió és una forma més fàcil de recordar i identificar un dispositiu en una xarxa. En lloc d'utilitzar una adreça IP, podeu utilitzar un nom d'amfitrió per connectar-vos a un dispositiu. Per exemple, en lloc de connectar-vos a 172.16.10.199, podeu connectar a lab0-amsa.

Per fer-ho, cal modificar la configuració del vostre ordinador local perquè pugui resoldre el nom d'amfitrió correctament. Això es pot fer afegint una entrada al fitxer /etc/hosts amb el nom d'amfitrió i la seva adreça IP. Per exemple afegint la següent línia al fitxer /etc/hosts:

# /etc/hosts

172.16.10.199 lab0-amsa

- Windows:

C:\Windows\System32\drivers\etc\hosts - Linux:

/etc/hosts - macOS:

/etc/hosts

Un cop afegida aquesta entrada, podeu provar la connectivitat amb la màquina virtual utilitzant el nom d'amfitrió:

ping -c 4 lab0-amsa

Una forma alternativa de resoldre el nom d'amfitrió és utilitzar un servidor DNS. Un servidor DNS és un servidor que tradueix els noms d'amfitrió en adreces IP i viceversa. Aquest és el cas de la majoria de xarxes corporatives i d'Internet, on es fa servir un servidor DNS per resoldre els noms de domini.

Connexió SSH i SFTP

És important tenir una forma de connectar-vos als servidors de forma remota per poder gestionar-los de manera eficient.

ℹ️ Què és SSH?

SSH (Secure Shell) és un protocol de xarxa que permet als usuaris connectar-se a un dispositiu remot de forma segura. SSH utilitza una connexió xifrada per autenticar els usuaris i protegir les dades que es transmeten entre els dispositius. Això fa que SSH sigui una eina molt útil per connectar-se a servidors remots de forma segura.

ℹ️ Què és SFTP?

SFTP (SSH File Transfer Protocol) és un protocol de transferència de fitxers que permet als usuaris transferir fitxers de forma segura entre dos dispositius. SFTP utilitza SSH per autenticar els usuaris i xifrar les dades que es transmeten entre els dispositius.

ℹ️ Què és secure copy (SCP)?

SCP (Secure Copy) és una altra eina que permet als usuaris copiar fitxers de forma segura entre dos dispositius utilitzant SSH.

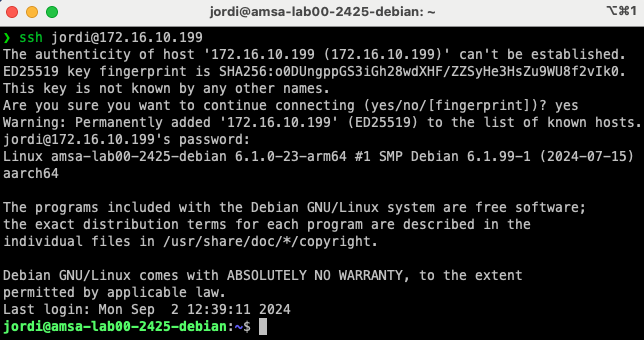

Connexió SSH entre la vostra màquina i la màquina virtual

Per connectar-vos a una màquina virtual utilitzant SSH, necessitareu l'adreça IP de la màquina virtual o bé el hostname de la màquina virtual. A més, necessitareu un client SSH instal·lat al vostre sistema local. A continuació, us mostrem com connectar-vos a una màquina virtual utilitzant SSH:

-

Mac/Linux:

ssh <usuari>@<adreça IP o hostname>

On: <usuari> és el nom d'usuari amb el qual voleu connectar-vos a la màquina virtual i <adreça IP o hostname> és l'adreça IP o el hostname de la màquina virtual a la qual voleu connectar-vos.

Un cop connectats, podreu interactuar amb la màquina virtual com si estiguéssiu connectats físicament a la màquina. Per sortir de la sessió SSH, executeu la comanda exit.

- Windows: Obrir una sessió de PowerShell i executar la comanda anterior. També podeu utilitzar un client SSH com PuTTY.

ℹ️ Què és el fingerprint que es mostra quan connecteu per primera vegada a un servidor SSH?

El fingerprint és una empremta digital única que identifica un servidor SSH. Quan connecteu per primera vegada a un servidor SSH, el vostre client SSH us mostrarà el fingerprint del servidor perquè pugueu verificar que esteu connectant-vos al servidor correcte. Això us protegeix contra atacs de suplantació de servidor.

😵💫 Troubleshooting:

Si una IP d'una màquina virtual a la qual havíeu accedit prèviament es reassigna a una altra màquina virtual i intenteu accedir a la màquina virtual original, el client SSH mostrarà un missatge d'advertència. Això succeeix perquè el fingerprint del servidor ha canviat. Quan connecteu per primera vegada a un servidor SSH, el vostre client SSH emmagatzema aquest fingerprint en el fitxer

~/.ssh/known_hostsper a futures referències.Si el fingerprint del servidor canvia (per exemple, perquè l'adreça IP s'ha reassignat a una altra màquina virtual), el client SSH detectarà aquesta discrepància i mostrarà un missatge d'advertència per protegir-vos contra possibles atacs de suplantació de servidor. Aquest missatge us informa que el servidor al qual esteu intentant connectar-vos no coincideix amb el fingerprint emmagatzemat.

Per resoldre aquest problema i poder connectar-vos al servidor, podeu eliminar l'entrada del servidor del fitxer

~/.ssh/known_hosts. Això permetrà al client SSH acceptar el nou fingerprint i establir la connexió sense mostrar l'advertència.Per resoldre aquest problema, simplement elimineu l'entrada del servidor del fitxer

~/.ssh/known_hostsi torneu a intentar connectar-vos al servidor. En el sistema operatiu Windows, el fitxerknown_hostses troba a la carpetaC:\Users\<usuari>\.ssh\known_hosts.

Transferència de fitxers amb SFTP

Per transferir fitxers entre la vostra màquina local i la màquina virtual utilitzant SFTP, necessitareu l'adreça IP de la màquina virtual o bé el hostname de la màquina virtual. A més, necessitareu un client SFTP instal·lat al vostre sistema local. A continuació, us mostrem com transferir fitxers entre la vostra màquina local i la màquina virtual utilitzant SFTP:

-

Mac/Linux:

sftp <usuari>@<adreça IP o hostname>:<ruta>On:

<ruta>és la ruta al directori de la màquina virtual on voleu transferir els fitxers.- Els fitxers es transferiran al directori actual de la vostra màquina local.

Un cop connectats, podeu utilitzar les comandes

putigetper transferir fitxers entre la vostra màquina local i la màquina virtual. Si voleu transferir un directori sencer, podeu utilitzar la comandaput -roget -r. Per acabar la sessió SFTP, executeu la comandaexit. -

Windows: Obrir una sessió de PowerShell i executar la comanda anterior. També podeu utilitzar un client SFTP com WinSCP.

Si voleu fer servir SCP en lloc de SFTP, podeu utilitzar la comanda scp en lloc de sftp. La sintaxi de la comanda scp és similar a la de la comanda cp de Linux. Per exemple, per copiar un fitxer de la vostra màquina local a la màquina virtual, executeu la següent comanda:

scp <fitxer> <usuari>@<adreça IP o hostname>:<ruta>

on:

<fitxer>és el fitxer que voleu copiar.<ruta>és la ruta al directori de la màquina virtual on voleu copiar el fitxer.- El fitxer es copiarà al directori especificat de la màquina virtual.

- Si voleu copiar un directori sencer, podeu utilitzar l'opció

-r.

Exemple pràctic de transferència de fitxers

-

Crear un fitxer

fitxer.txta la vostra màquina local.echo "Aquest és un fitxer de prova" > fitxer.txt -

Copia el fitxer

fitxer.txta la màquina virtual a la ruta/home/usuari.- Amb scp:

scp fitxer.txt jordi@172.16.10.199:/home/jordi- Amb sftp:

sftp jordi@172.16.10.199:/home/jordi put fitxer.txt -

Edita el fitxer

fitxer.txta la màquina virtual.echo "Aquest és un fitxer de prova editat" > fitxer.txt -

Copia el fitxer

fitxer.txtde la màquina virtual a la vostra màquina local.sftp jordi@172.16.10.199:/home/jordi get fitxer.txt

Booting

Quan arranquem un ordinador, tenen lloc una sèrie de processos que permeten que el sistema operatiu es carregui i es posi en marxa. Aquests processos són els que es coneixen com a arrancada del sistema.

-

Càrrega del BIOS o UEFI. Tots els ordinadors tenen un programa emmagatzemat en una memòria no volàtil que s'executa quan l'ordinador s'engega (ROM). Aquest programa s'anomena BIOS (Basic Input/Output System) o UEFI (Unified Extensible Firmware Interface). En els ordinadors més antics s'utilitza el BIOS, mentre que en els més moderns s'utilitza l'UEFI.

-

Test de l'ordinador. El BIOS o l'UEFI realitza un test de l'ordinador per assegurar-se que tots els components funcionen correctament. Aquest test s'anomena POST (Power-On Self Test). Si el test falla, l'ordinador emet una sèrie de senyals acústics o visuals per indicar quin component ha fallat.

-

Selecció del dispositiu d'arrancada. El BIOS o l'UEFI permet triar quin dispositiu volem utilitzar per a carregar el sistema operatiu. Aquest dispositiu pot ser el disc dur, un dispositiu USB, un CD-ROM, etc. Un cop triat el dispositiu d'arrancada, el BIOS o l'UEFI carrega el gestor d'arrancada segons estigui indicat en el MBR (Master Boot Record) situat en el 1er bloc de disc.

-

Identificació de la partició d'arrancada. El BIOS o l'UEFI identifica la partició d'arrancada del dispositiu d'arrancada. Aquesta partició conté el gestor d'arrancada i el kernel del sistema operatiu.

-

Càrrega del gestor d'arrancada. El BIOS o l'UEFI carrega el gestor d'arrancada. El gestor d'arrancada és un petit programa que permet triar quin sistema operatiu volem carregar. Els gestors d'arrancada més comuns són el GRUB (Grand Unified Bootloader) i el LILO (Linux Loader). Aquests gestors d'arrancada mostren una llista amb els sistemes operatius disponibles i permeten triar-ne un. Quan triem un sistema operatiu, el gestor d'arrancada carrega el kernel d'aquest sistema operatiu. Després carrega el sistema d'inicialització.

-

Sistema d'inicialització. El sistema d'inicialització és el primer procés que s'executa en un sistema operatiu. En el cas de GNU/Linux, el sistema d'inicialització més comú és el systemd. Una altre gestor d'arrancada, més vell però molt utilitzat és el SysVInit (Init). El sistema d'inicialització s'encarrega de carregar els serveis i els daemons del sistema operatiu.

-

Execució dels scripts d'inicialització. El sistema d'inicialització executa una sèrie d'scripts que preparen el sistema per a la seva utilització. Aquests scripts configuren els dispositius de xarxa, carreguen els mòduls del kernel i preparen els serveis del sistema.

-

Inici de la sessió d'usuari. Finalment, el sistema d'inicialització carrega el gestor de finestres o la línia de comandes, i l'usuari pot iniciar la seva sessió.

UEFI i dispositius d'arrancada

El Unified Extensible Firmware Interface (UEFI) és un estàndard de firmware dissenyat per reemplaçar els dissenys antics anomenats BIOS. Els principals problemes de les BIOS eren la falta d'estandardització.

ℹ️ UEFI o EFI?

La UEFI i la EFI són pràcticament el mateix. La EFI va ser el primer estàndard, però amb el temps va evolucionar cap a la UEFI actual.

Contingut

Inciant la consola UEFI

Per accedir a la consola UEFI, seguiu aquests passos:

-

Inicieu una màquina virtual.

-

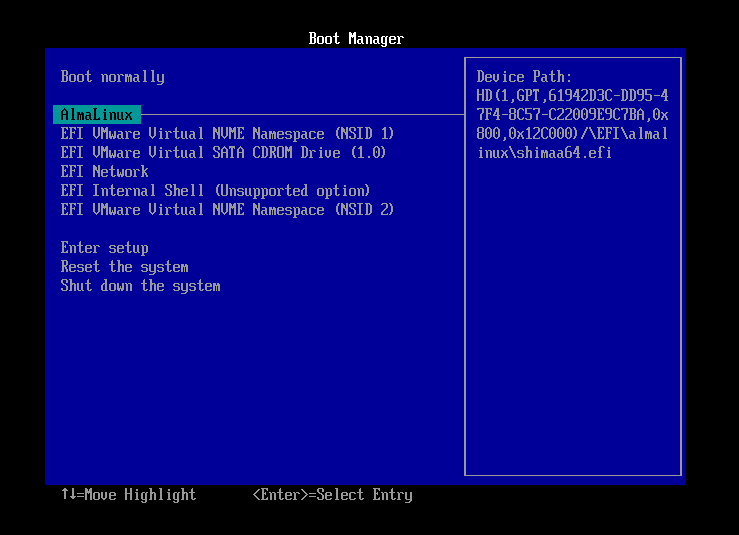

Premeu la tecla ``ESC`durant l'arrencada de la màquina virtual per accedir a Boot Manager.

-

Seleccioneu EFI Internal Shell per accedir a la consola UEFI.

La consola UEFI és una interfície de text que permet interactuar amb el firmware de la màquina. El primer que necessiteu saber es com interactuar amb la consola. Per això, podeu utilitzar la comanda help per obtenir una llista de comandes disponibles.

Observant els Dispositius Disponibles

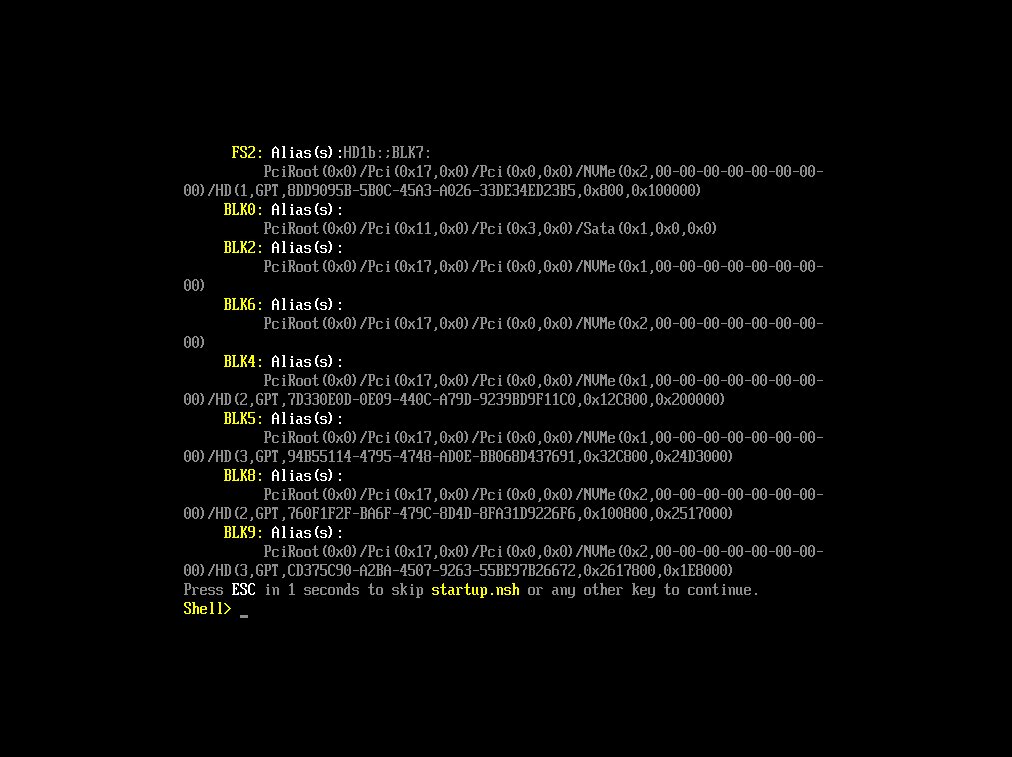

Un dels usos més comuns de la consola UEFI és la selecció del dispositiu d'arrancada. Per veure quins dispositius estan disponibles, podeu utilitzar la comanda map.

Shell> map

Aquesta comanda us mostrarà una llista de tots els dispositius disponibles i les seves adreces. Això us permetrà identificar quin dispositiu voleu utilitzar per a l’arrancada. En el nostre cas, us retornarà una llista similar a aquesta:

-

FS0: Alias(s):CD0B0A0;;BLK1: PciRoot(OxO)/Pci(0x11,0x0)/Pci(0x3,0x0)/Sata(0x1,0x0,0x0)/CDROM(0x0) -

FS1: Alias(s):HD1b;;BLK3: PciRoot(0x0)/Pci(0x17,0x0)/Pci(0x0,0x0)/NVMe(0x1,00-00-00-00-00-00-00-00)/HD(1,GPT,61942D3C-DD95-47F4-8C57-C22009E9C7BA,0x800,0x12C000) -

FS2: Alias(s):HD2b;;BLK7: PciRoot(0x0)/Pci(0x17,0x0)/Pci(0x0,0x0)/NVMe(0x2,00-00-00-00-00-00-00-00)/HD(1,GPT,8DD9095B-5B0C-45A3-A026-33DE34ED23B5,0x800,0x10000) -

BLK0: Alias(s): PciRoot(0x0)/Pci(0x11,0x0)/Pci(0x3,0x0)/Sata(0x1,0x0,0x0) -

BLK2: Alias(s): PciRoot(0x0)/Pci(0x17,0x0)/Pci(0x0,0x0)/NVMe(0x1,00-00-00-00-00-00-00-00) -

BLK6: Alias(s): PciRoot(0x0)/Pci(0x17,0x0)/Pci(0x0,0x0)/NVMe(0x2,00-00-00-00-00-00-00-00) -

BLK4: Alias(s): PciRoot(0x0)/Pci(0x17,0x0)/Pci(0x0,0x0)/NVMe(0x1,00-00-00-00-00-00-00-00)/HD(2,GPT, 7D330E0D-0E09-440C-A79D-9239BD9F11C0,0x12C800,0x200000) -

BLK5: Alias(s): PciRoot(0x0)/Pci(0x17,0x0)/Pci(0x0,0x0)/NVMe(0x1,00-00-00-00-00-00-00-00)/HD(3,GPT, 94B55114-4795-4748-AD0E-BB068D437691,0x32C800,0x24D3000) -

BLK8: Alias(s): PciRoot(0x0)/Pci(0x17,0x0)/Pci(0x0,0x0)/NVMe(0x2,00-00-00-00-00-00-00-00)/HD(2,GPT, 760F1F2F-BA6F-479C-8D4D-8FA31D9226F6,0x100800,0x251700) -

BLK9: Alias(s): PciRoot(0x0)/Pci(0x17,0x0)/Pci(0x0,0x0)/NVMe(0x2,00-00-00-00-00-00-00-00)/HD(3,GPT, CD375C90-A2BA-4507-9263-55BE97B26672,0x2617800,0x1E8000)

En aquest cas, tenim 3 sistemes de fitxers (FS0, FS1, FS2) i diversos dispositius de bloc (BLK0, BLK2, BLK6, BLK4, BLK5, BLK8, BLK9).

Els sistemes de fitxers representen dispositius que contenen un sistema de fitxers que la UEFI pot llegir. Això inclou dispositius com discos durs, SSDs, i CD-ROMs. Per exemple, FS0 representa un CD-ROM, mentre que FS1 i FS2 representen discos durs.

Gestors d'arrancada

El GRUB (Grand Unified Bootloader) és un gestor d'arrancada que s'utilitza en la majoria de les distribucions de GNU/Linux. El UEFI és l'encarregat de carregar el GRUB, En aquest laboratori veurem com funciona el GRUB i com podem configurar-lo per a arrancar amb diferents sistemes operatius.

👁️ Observació:

GRUB no és l'únic gestor d'arrancada que es pot utilitzar en un sistema GNU/Linux. Però és el més comú i el que s'utilitza per defecte en la majoria de les distribucions. Un altre gestor d'arrancada anterior pero molt utilitzat és el LILO (Linux Loader).

Contingut

LILO

LILO: Linux Loader

El fitxer de configuració del LILO és /etc/lilo.conf

Execució:

# apt-get install lilo

# lilo

Exemple LILO (fitxer /etc/lilo.conf)

lba32 # adreces de bloc de 32 bits (discs grans)

boot=/dev/sda # lloc del MBR. En aquest cas el 1er disc SATA. hda seria el primer disc IDE

root=/dev/sda3 # partició que es montarà com a root

compact # intenta llegir sectors adjacents d'un cop

prompt # menu d'imatges

timeout=150 # espera 150*0.1=15 seg. abans d'arrencar la imatge per defecte

default=Debian267 # imatge per defecte

image=/boot/vmlinuz-2.6.7

label=Debian267

read-only

other=/dev/hda1

label=Windows

Modificació de les opcions del GRUB

En la secció Instal·lació d'una màquina virtual amb Debian 12.5s'ha insta·lat una màquina virtual Debian.

En aquesta pantalla, podeu observar 3 entrades:

-

Debian GNU/Linux. Aquesta és l'entrada per defecte que carrega el sistema operatiu Debian 12.

-

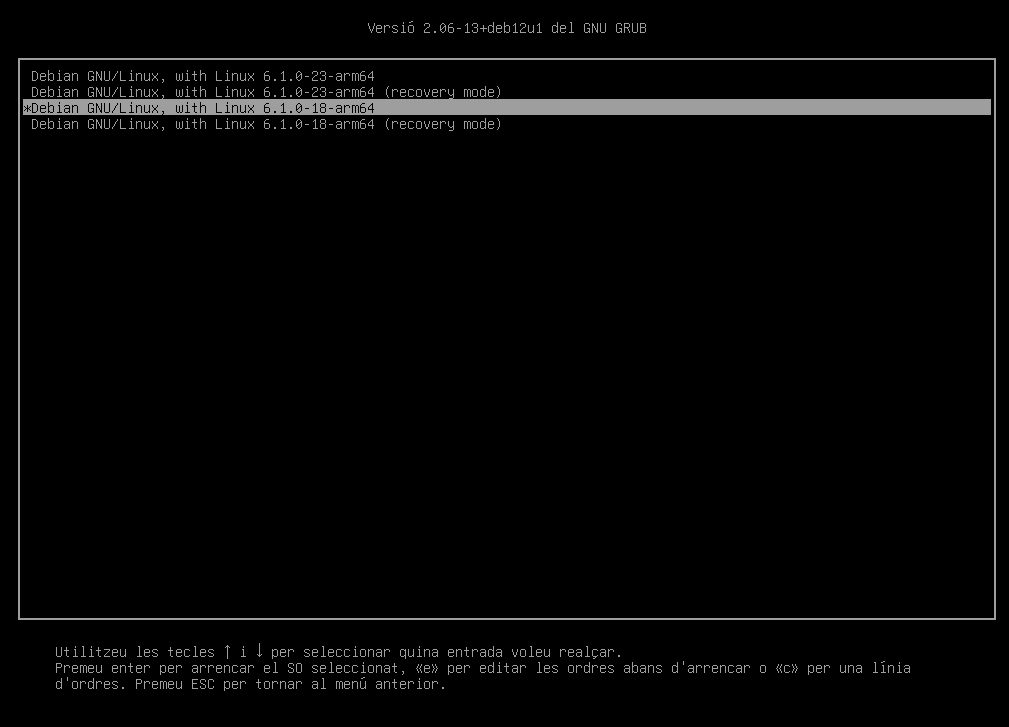

Advanced options for Debian GNU/Linux. Aquesta entrada permet seleccionar una versió específica del kernel per a carregar.

En el nostre cas, podem seleccionar entre la versió 6.1.0-23 i la 6.1.0-18 ambdues amb les opcions

recovery mode.ℹ️ Què és el mode de recuperació?

El mode de recuperació és un mode d'arrancada que carrega el sistema amb un conjunt de paràmetres mínims. Això permet accedir al sistema en un estat més bàsic i realitzar tasques de manteniment o recuperació del sistema.

-

UEFI Firmware Settings. Aquesta entrada permet accedir a la configuració de la UEFI.

Modificació de les opcions del GRUB (temporal)

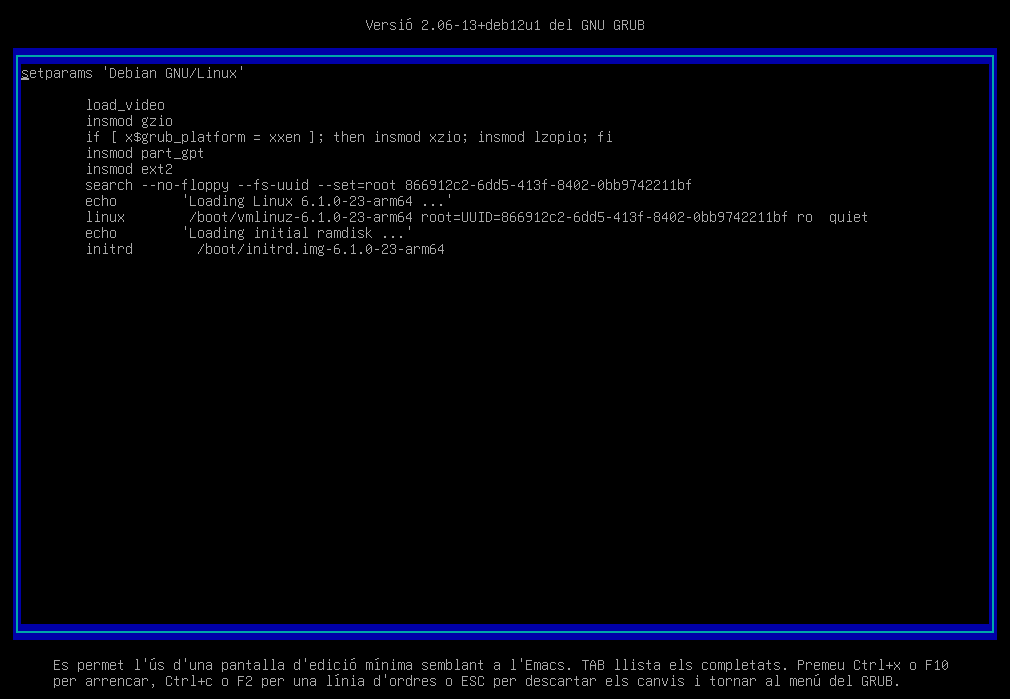

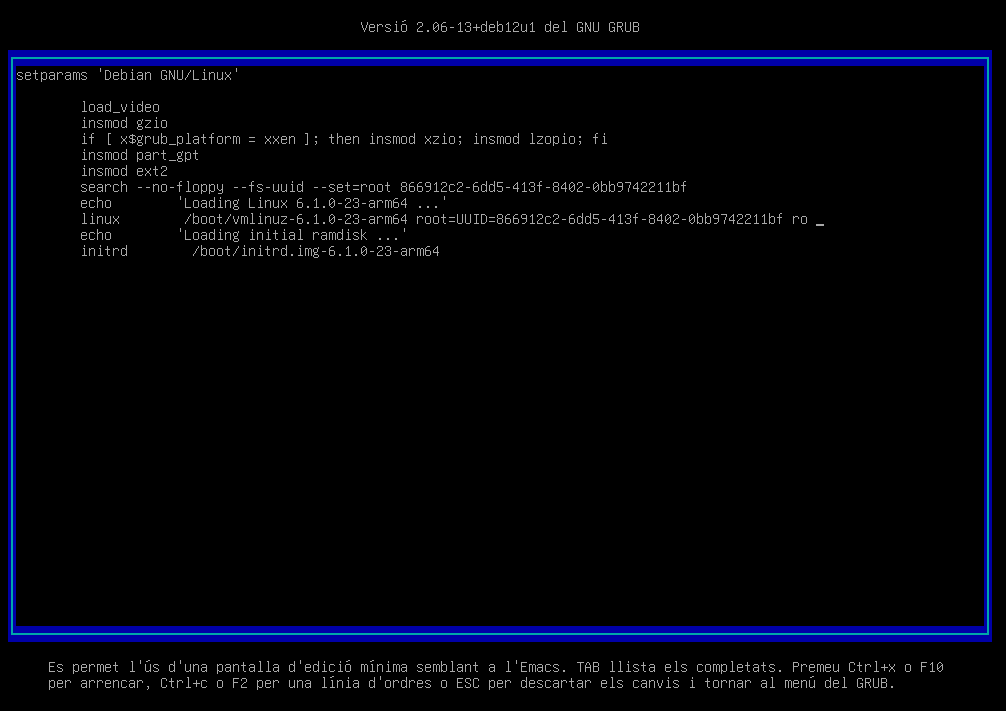

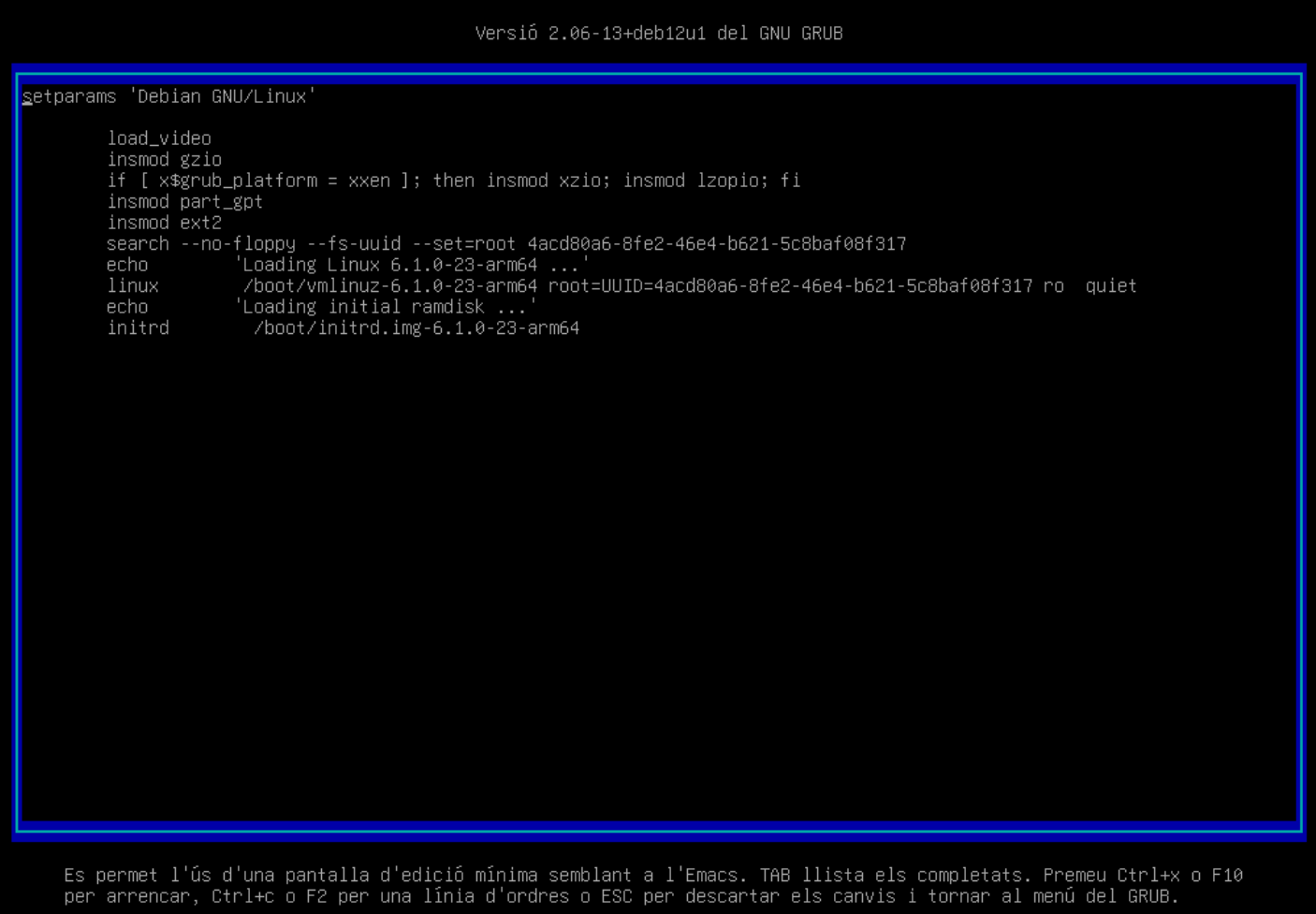

Seleccioneu l'entrada Debian GNU/Linux i premeu la tecla e per a editar les opcions de l'arrencada de forma temporal, és a dir, aquestes opcions només es mantindran durant l'arrencada actual del sistema.

En aquesta pantalla, podeu observar les opcions de l'arrencada del sistema. Si analitzem la informació tenim:

-

Carreguem els mòduls del kernel:

ℹ️ Per què carreguem aquests mòduls?

Els mòduls del kernel són programes que s'executen en l'espai del nucli del sistema operatiu. Aquests mòduls permeten al sistema operatiu interactuar amb el maquinari de l'ordinador. En aquest cas, carreguem els mòduls necessaris per a interactuar amb el disc dur i el sistema de fitxers.

- load_video: Aquest mòdul s’encarrega de la inicialització del subsistema de vídeo. És necessari per a la correcta visualització de la interfície gràfica durant l’arrancada.

- insmod gzio: Aquest mòdul permet al kernel llegir fitxers comprimits en format gzip. És útil per a carregar imatges del kernel o del sistema d’inicialització que estiguin comprimits.

- insmod part_gpt: Aquest mòdul permet al kernel llegir particions de disc que utilitzen la taula de particions GUID (GPT). GPT és un estàndard modern per a la disposició de la taula de particions en un disc dur.

- insmod ext2: Aquest mòdul permet al kernel llegir i escriure en sistemes de fitxers ext2. Ext2 és un sistema de fitxers comú en Linux, encara que ara s’utilitza menys en favor de ext3 i ext4.

-

Indiquem el dispositiu on es troba el sistema operatiu:

- search --no-floppy --fs-uuid --set=root xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx

on

xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxxés l'identificador únic del dispositiu on es troba el sistema operatiu. -

Carreguem el kernel del sistema operatiu;

- linux /boot/vmlinuz-6.1.0.23-arm64 root=UUID=xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx ro quiet

on les opcions són:

ro: indica que el sistema s'ha de muntar en mode de només lectura.quiet: indica que el sistema s'ha de carregar sense mostrar missatges.

-

Finalment, carreguem el sistema d'inicialització:

- initrd /boot/initrd.img-6.1.0.23-arm64

ℹ️ Què és el sistema d'inicialització?

El sistema d'inicialització és el primer procés que s'executa en un sistema operatiu. En el cas de GNU/Linux, el sistema d'inicialització més comú és el systemd. Aquest sistema d'inicialització s'encarrega de carregar els serveis i els daemons del sistema operatiu.

Modifiquem les opcions de l'arrencada per mostrar els missatges del sistema durant l'arrencada. Per a fer-ho, eliminem l'opció quiet de la línia linux i premem la tecla ctrl+x o F10 per a iniciar el sistema amb les opcions modificades.

Ara, el sistema mostrarà els missatges durant l'arrencada.

Modificació de les opcions del GRUB (permanent)

Aquestes opcions només es mantindran durant l'arrencada actual del sistema. Per a fer que aquestes opcions es mantinguin de forma permanent, haurem de modificar el fitxer de configuració del GRUB. Aquest fitxer normalment es troba a /etc/default/grub.

-

Accedeix al sistema amb l'usuari root.

-

Fes una còpia de seguretat del fitxer de configuració del GRUB.

cp /etc/default/grub /etc/default/grub.bak -

Edita el fitxer de configuració del GRUB amb un editor de text com

vi.vi /etc/default/grubObservareu un fitxer similar al:

-

Busca la línia que comença amb

GRUB_CMDLINE_LINUX_DEFAULTi modifica-la per a afegir les opcions que vulguis. Per exemple, per a mostrar els missatges del sistema durant l'arrencada, elimina l'opcióquiet.💡 Nota:

Les opcions del GRUB es separen per espais. Per a afegir una nova opció, simplement afegeix-la a la llista separada per un espai.

🔍 Pregunta: Quines altres opcions podries afegir al fitxer de configuració del GRUB?

Algunes opcions comunes que es poden afegir al fitxer de configuració del GRUB són:

GRUB_TIMEOUT: temps d'espera per a seleccionar una entrada del GRUB.GRUB_DISABLE_OS_PROBER: per defecte, en debian es troba activada. Per tant, no detectarà altres sistemes operatius instal·lats en el sistema.

-

Desa els canvis i surt de l'editor de text.

-

Un cop hagis modificat el fitxer de configuració del GRUB, hauràs de regenerar el fitxer de configuració del GRUB amb la comanda següent:

update-grubAquesta comanda regenerarà el fitxer de configuració del GRUB amb les opcions que has definit. Aquest fitxer es troba a

/boot/grub/grub.cfg. Pots veure el contingut d'aquest fitxer amb la comanda següent:less /boot/grub/grub.cfg⚠️ Compte:

No modifiquis manualment el fitxer

/boot/grub/grub.cfg. Aquest fitxer es genera automàticament amb la comandaupdate-grubi qualsevol modificació manual es sobreescriurà en la propera generació del fitxer. -

Reinicia el sistema per a aplicar els canvis.

reboot

Un cop reiniciat el sistema, el GRUB carregarà el sistema amb les opcions que has definit. Ara, el sistema mostrarà els missatges durant totes les arrencades.

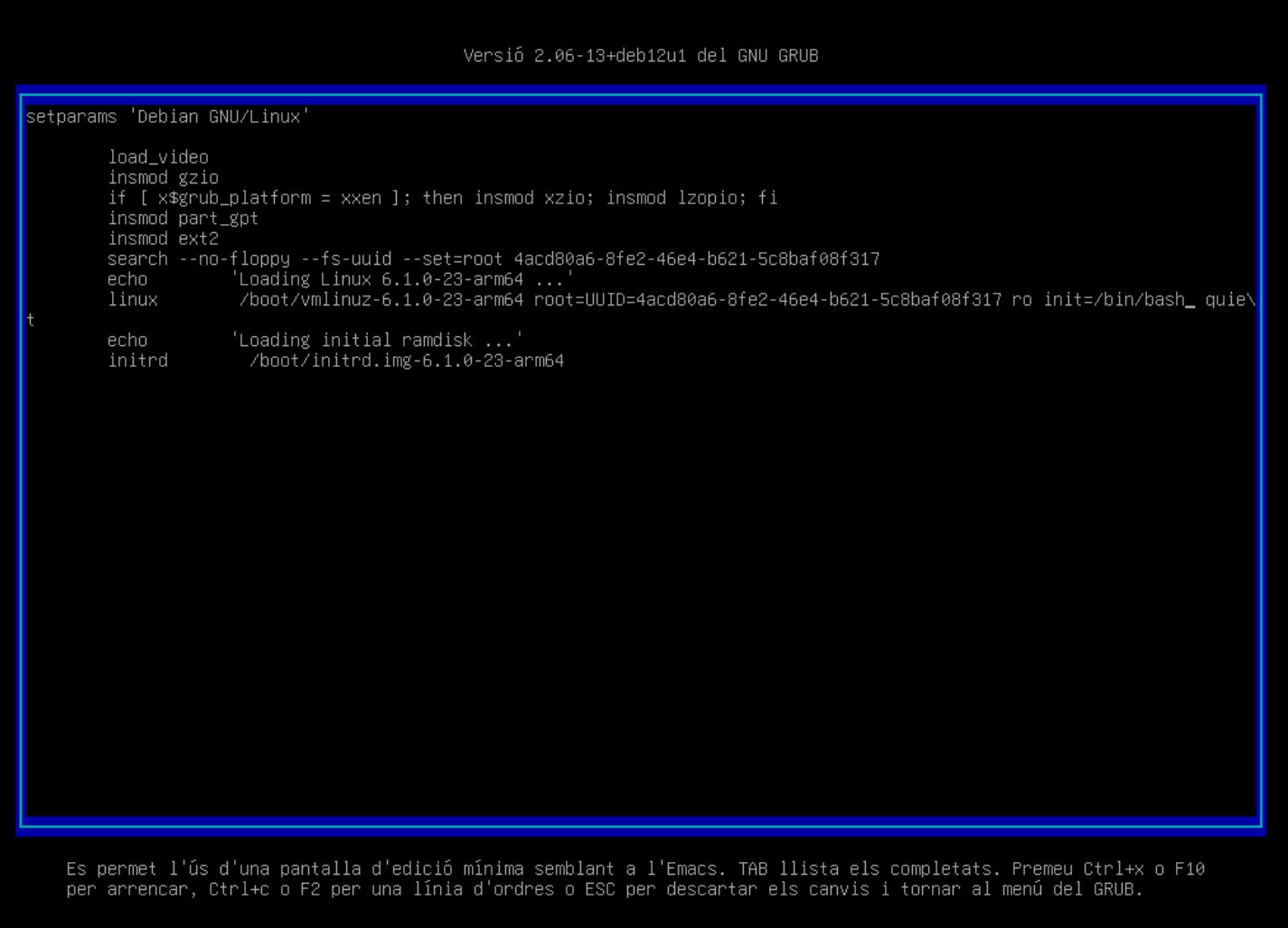

Canvi del password de root a través del GRUB

Assumeix que teniu un servidor instal·lat amb un carregar de sistema GRUB. Un atacant ha conseguit accés físic al vostre servidor i vol modificar la contrasenya de l'usuari root per a poder accedir al sistema amb privilegis d'administrador. Per a fer-ho, l'atacant ha reiniciat el sistema i ha accedit al carregador de sistema GRUB. A continuació assumirem el rol i veurem com podem accedir al sistema operatiu i modificar la contrasenya de l'usuari root a través del carregador de sistema GRUB.

-

Reinicia el sistema i accedeix al carregador de sistema GRUB.

-

Selecciona el sistema operatiu que vols arrancar i prem la tecla

eper a editar les opcions de l'arrencada.

-

Busca la línia que comença amb

linuxi acaba ambroi afegeix-hi la següent opció:init=/bin/bash.

✏️ Nota:

La opció

roindica que el sistema s'ha de muntar en mode de només lectura. Això significa que no es poden modificar els fitxers del sistema. Afegint la opcióinit=/bin/bash, indiquem al sistema que ha d'iniciar el procés d'inicialització amb/bin/bashen lloc del sistema d'inicialització habitual. Això ens permetrà accedir al sistema amb un intèrpret de comandesbashsense haver d'iniciar el sistema completament. -

Prem la tecla

Ctrl + Xper a iniciar el sistema amb les opcions modificades. -

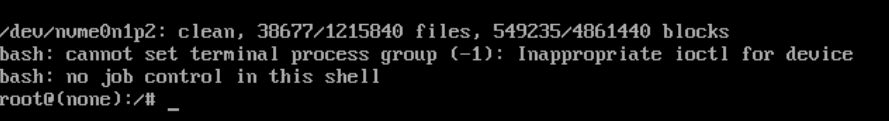

Un cop iniciat el sistema, hauries d'accedir a una consola

bash.

-

Un cop aquí, montarem el sistema de fitxers en mode de lectura i escriptura amb la comanda següent:

mount -o remount,rw / -

Ara que el sistema esta muntat, accedirem al sistema amb una chroot per a poder modificar la contrasenya de l'usuari root. Per a fer-ho, executa la comanda següent:

chroot /ℹ️ Què és una chroot?

Una chroot és un entorn aïllat que permet executar programes en un directori arrel diferent del directori arrel del sistema. Això ens permet accedir al sistema com si estiguéssim dins del directori arrel del sistema, però sense haver d'iniciar el sistema completament. Això és útil per a realitzar tasques de manteniment o recuperació del sistema sense haver d'iniciar el sistema completament.

-

Un cop dins de la chroot, modifica la contrasenya de l'usuari root amb la comanda

passwd:passwd -

Introdueix la nova contrasenya de l'usuari root i confirma-la.

-

Un cop modificada la contrasenya, surt de la chroot amb la comanda

exit:exit -

Reinicia el sistema amb la comanda

reboot:reboot -

Un cop reiniciat el sistema, accedeix amb l'usuari root i la nova contrasenya que has definit.

🔍 Pregunta: Com podriam protegir els nostres servidors d'aquestes situacions?

- La principal manera de protegir els servidors d'aquest tipus d'atacs és assegurar-se que només les persones autoritzades poden accedir físicament al servidor.

- Configurar el GRUB perquè requereixi una contrasenya per a poder editar les opcions de l'arrencada és una bona pràctica. Això dificulta l'accés no autoritzat al sistema a través del GRUB.

👁️ Observació:

Malgrat l'ús d'una contrasenya per a protegir el GRUB, aquesta tècnica no és infal·lible. Un atacant amb accés físic pot montar un usb bootable i iniciar el sistema amb aquest dispositiu. Un cop iniciat el sistema, l'atacant podria montar el sistema de fitxers i modificar la contrasenya de l'usuari root. Ara bé, es podria configurar el BIOS o UEFI per a desactivar l'arrencada des de dispositius externs com els USBs. Això dificultaria l'accés no autoritzat al sistema a través d'aquesta tècnica.

🤔 Reflexió: En les dues situacions, si el disc dur està xifrat, l'atacant no podrà utilitzar aquestes tècniques per a accedir al sistema.

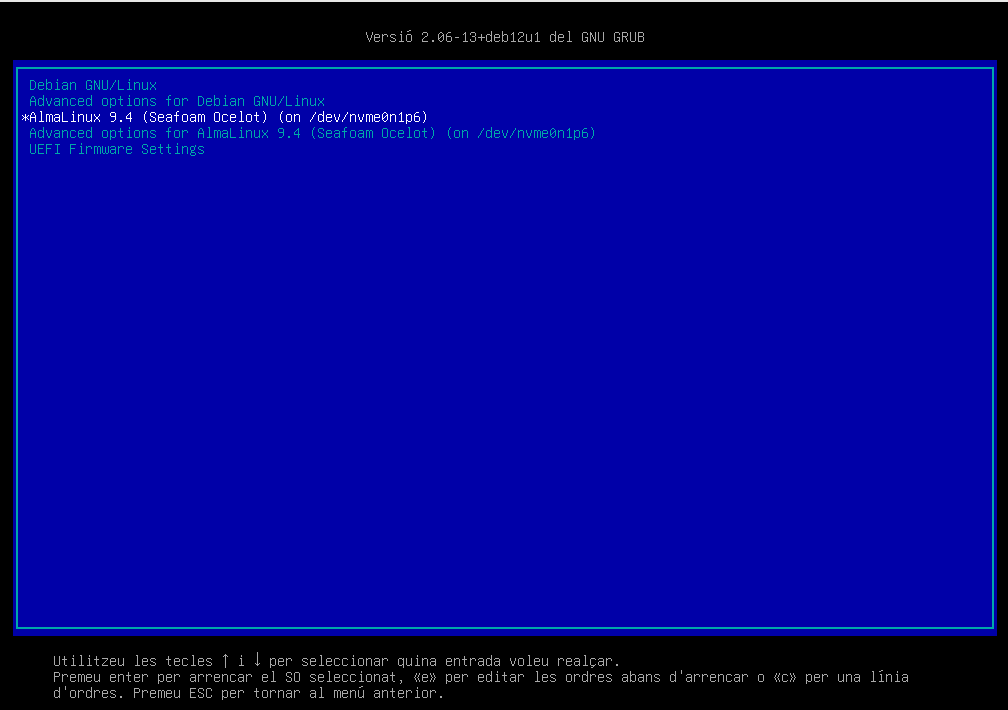

Actualitzant el GRUB

Actualitzant el GRUB de debian per a mostrar l'entrada d'almalinux

-

Accedeix a la màquina virtual on tens instal·lat el teu Debian.

-

Accedeix a la consola del sistema operatiu.

-

Edita el fitxer de configuració del GRUB de debian amb un editor de text com

vi.vi /etc/default/grub -

Descomenta la línia

GRUB_DISABLE_OS_PROBERi assigna-li el valorfalse.GRUB_DISABLE_OS_PROBER=false -

Desa els canvis i tanca l’editor de text.

-

Actualitza el fitxer de configuració del GRUB amb la comanda següent:

update-grub -

Reinicia el sistema amb la comanda següent:

reboot -

Accedeix al GRUB de debian a través de la UEFI i comprova que ara pots seleccionar l’entrada d’almalinux.

🤔 Reflexió: Quin GRUB és millor?

Indiferent. Cada distribució GNU/Linux configura el GRUB de manera diferent per a adaptar-lo a les seves necessitats i requeriments. Això significa que cada distribució GNU/Linux pot tenir una configuració del GRUB diferent, amb diferents opcions i configuracions. La millor configuració del GRUB és aquella que millor s’adapta a les necessitats del teu sistema.

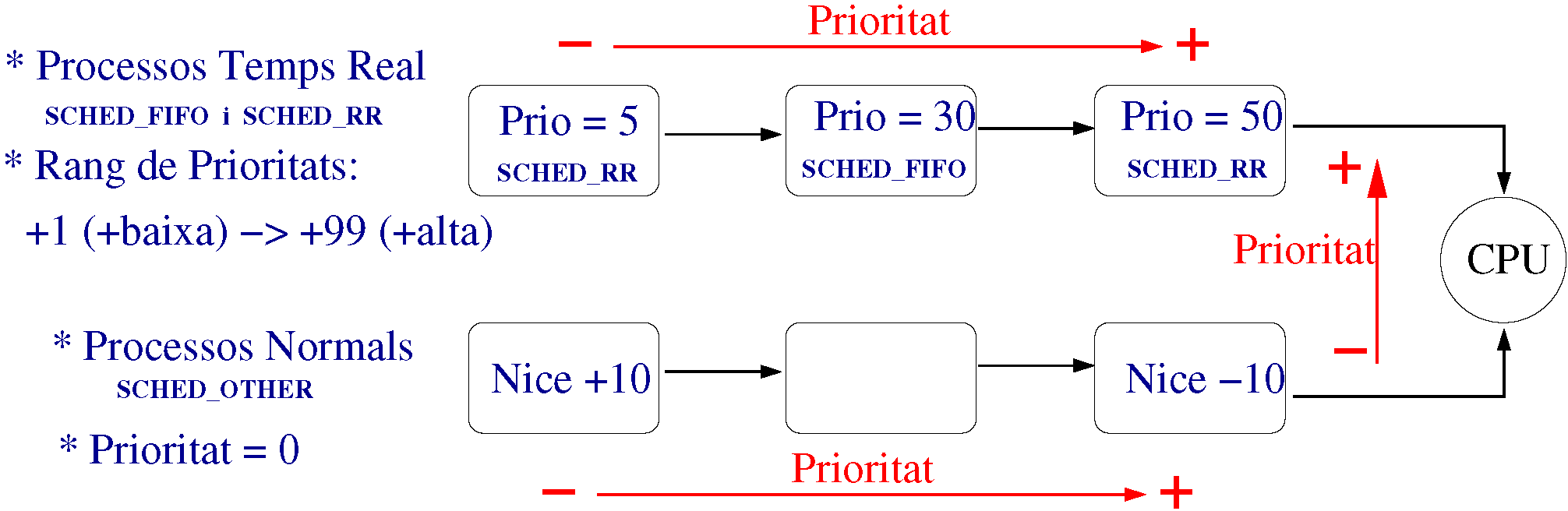

Sistema d'inicialització

Un cop el kernel ha estat carregat i ha completat el seu procés d’inicialització, crea un conjunt de processos espontanis en l’espai d’usuari. El primer d'aquests processos és el procés init, que és el pare de tots els altres processos en el sistema. El procés init és responsable de la inicialització del sistema i de la gestió de la resta de serveis. Tradicionalment, el procés init era conegut com a SysVinit, però amb el temps han sorgit alternatives com systemd.

🧐 El canvi de SysVinit a Systemd...

En moltes distribucions Linux es va fer per millorar l’eficiència i la gestió dels serveis del sistema. SysVinit utilitza scripts seqüencials per iniciar serveis, cosa que pot ser lenta i menys flexible. En canvi, Systemd permet una arrencada paral·lela, reduint significativament el temps d’inici del sistema. A més, Systemd ofereix una gestió més avançada dels processos amb funcionalitats com els cgroups, que permeten controlar els recursos utilitzats per cada servei. Ara bé, aquest canvi també ha generat controvèrsia, ja que molts usuaris prefereixen el sistema més senzill i transparent de SysVinit.

Inicialment explicarem el sistema d'arrencada SysVinit (Init). Després, explorarem el procés d'arrencada del sistema amb systemd i com crear i gestionar serveis amb aquesta eina. També veurem com utilitzar journalctl per analitzar els registres del sistema i com personalitzar el procés d'arrencada amb scripts i serveis personalitzats.

Contingut

SysVInit (Init)

Passos en l'arrencada del sistema

Pas 1: Arranc del Nucli. La seva imatge sol ser /boot/vmlinuz. Per assegurar-vos-en editeu el fitxer /etc/lilo.conf (si el modifiqueu heu d'executar # lilo).

Pas 2: Execució del procés init (procés amb pid=1). Passos:

1. Execució dels scripts situats en /etc/rcS.d/

2. Execució dels scripts situats en /etc/rcx.d/

-

La x depèn del nivell d'execució (runlevel) del procés init. Nivells: (0: halt; 1: single; 2,3,4,5: nivells d'execució normals; 6: reboot).

-

Els scripts situats tant en /etc/rcS.d/ com en /etc/rcx.d/ són enllaços simbòlics a scripts situats en /etc/init.d/. P.e.:

/etc/rcS.d/S35mountall.sh -> ../init.d/mountall.sh

/etc/rc2.d/K45apache -> ../init.d/apache

on:

-

S,K: indiquen script a executar al iniciar-se (S: start) o finalitzar-se (K: Kill) el nivell

-

nombre natural: ordre d'execució (en l'exemple 35, 45)

-

nom: normalment nom de l'script situat en /etc/init.d

Fitxer de configuració

El nivell d'execució s'especifica en el fitxer /etc/inittab:

id:2:initdefault:

O bé en el fitxer /etc/init/rc-sysinit.conf:

env DEFAULT_RUNLEVEL=2

En els dos casos, el nivell d'execució és el 2

Comandes útils

• Per saber el nivell d'execució actual: $ runlevel

• Per canviar el nivell: $ init 4 // canvia al nivell 4

Systemd

La comanda systemd ens permet gestionar els serveis del sistema i controlar el procés d'arrencada. Podeu comprovar les seves possibilitats amb la comanda man systemd. Una de les funcionalitats més útils de systemd és la capacitat de generar informació detallada sobre el procés d'arrencada del sistema.

El primer pas per analitzar el procés d'arrencada amb systemd és utilitzar la comanda systemd-analyze per obtenir informació sobre el temps que ha trigat el sistema a arrencar. Aquesta comanda mostrarà informació sobre el temps que ha trigat el sistema a arrencar, incloent el temps que ha trigat el kernel i l'espai d'usuari.

$ systemd-analyze

Startup finished in 899ms (kernel) + 2.074s (userspace) = 2.973s

graphical.target reached after 2.068s in userspace.

| Kernel | Espai d'usuari | Total |

|---|---|---|

| 899ms | 2.074s | 2.973s |

En aquest cas, els primers 899ms s'utilitzen per carregar les funcions del kernel com ara els controladors de dispositius i el sistema de fitxers. Els següents 2.074s s'utilitzen per carregar l'espai d'usuari, com ara els serveis i els processos del sistema. En total, el sistema ha trigat 2.973s a arrencar.

Ara que tenim aquesta informació, podem utilitzar la comanda systemd-analyze blame per obtenir informació detallada sobre el temps que ha trigat cada unitat a carregar durant el procés d'arrencada. Aquesta opció ens llistarà les unitats ordenades per temps d'arrencada, de major a menor.

$ systemd-analyze blame

| Temps | Unitat |

|---|---|

| 1.876s | systemd-random-seed.service |

| 784ms | dbus.service |

| 782ms | e2scrub_reap.service |

| 778ms | systemd-logind.service |

| ... | ... |

| 4ms | systemd-update-utmp-runlevel.service |

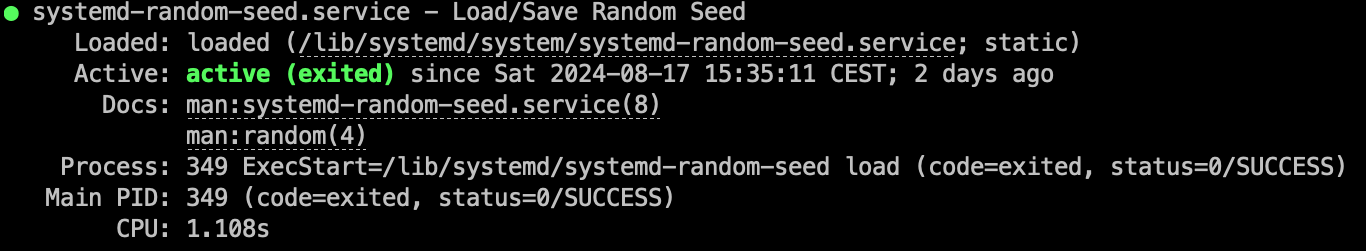

Amb aquesta informació, podem identificar les unitats que poden estar retardant el procés d'arrencada i optimitzar-les si cal. Per obtenir més informació sobre una unitat específica, podeu utilitzar la comanda systemctl status seguida del nom de la unitat. Per exemple, si volem informació sobre la unitat systemd-random-seed.service, podem executar:

systemctl status systemd-random-seed.service

Aquesta informació ens mostrarà:

- L'estat actual de la unitat (inactiu, actiu, desactivat, error o recarregant).

- La linia Loaded ens indica la ruta al fitxer on es desa la configuració de la unitat. En aquest cas,

/lib/systemd/system/systemd-random-seed.service. A més ens indica static que vol dir que la unitat no es pot desactivar. Altres unitats ens poden indicar error, masked, not-found, enable o disabled - L'entrada al manual de la unitat, si n'hi ha.

- Finalment, ens mostra informació sobre el procés: PID, estat del procés i temps que ha estat en execució (això en el exemple) també pot mostrar la memòria, el cgroup, o el nombre de tasques associades.

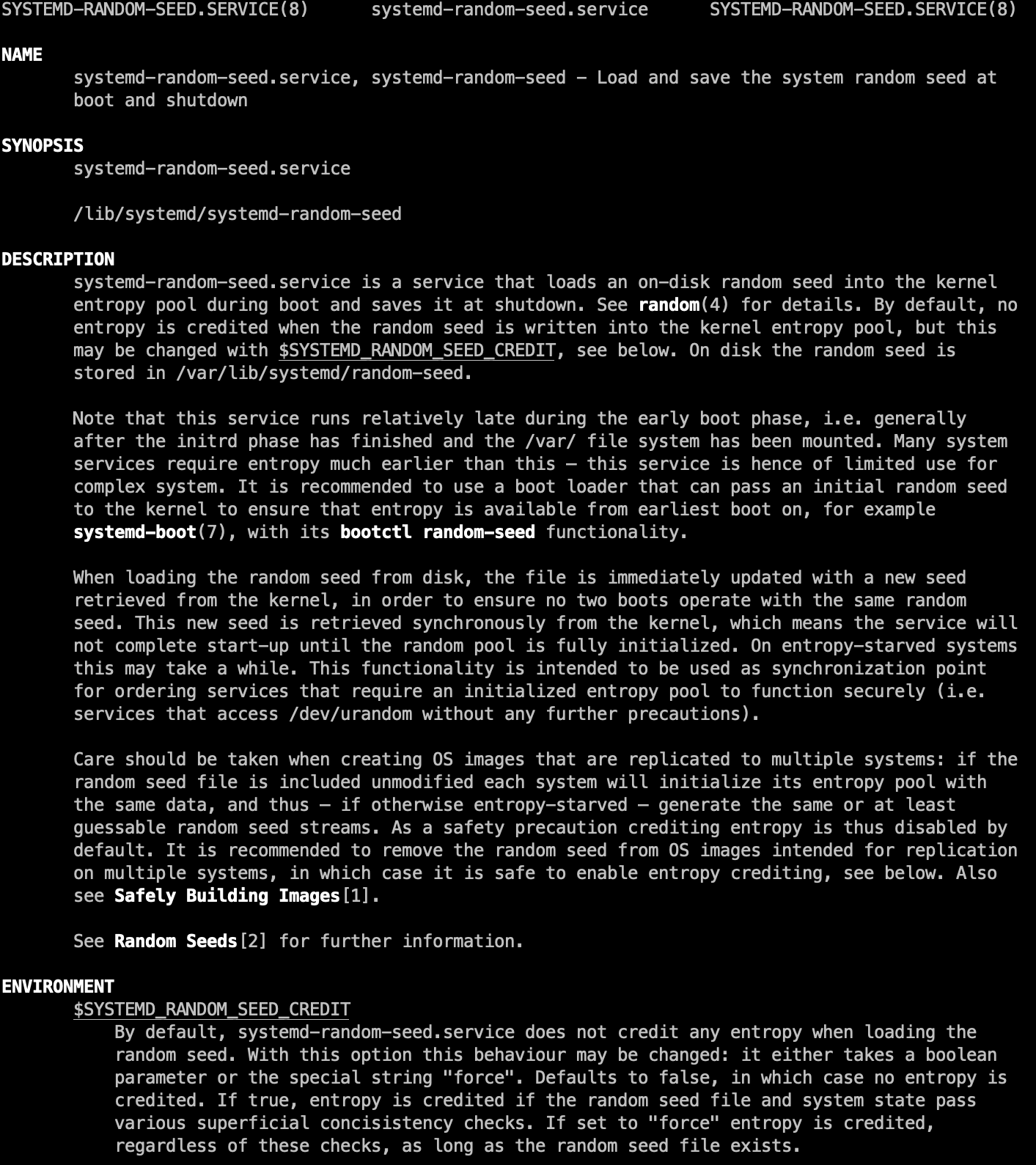

Si volem saber exactament què fa aquest servei, podem consultar el manual amb la comanda man systemd-random-seed.service.

$ man systemd-random-seed.service

En el manual d'aquesta comanda us explicarà de forma detallada que aquest servei carrega una llavor aleatòria a l'espai del nucli quan arranca i la desa quan s'apaga. Aquesta llavor es guarda a /var/lib/systemd/random-seed. Per defecte, no s’assigna entropia quan s’escriu la llavor al nucli, però això es pot canviar amb $SYSTEMD_RANDOM_SEED_CREDIT. El servei s’executa després de muntar el sistema de fitxers /var/, per la qual cosa és recomanable utilitzar un carregador d’arrencada que passi una llavor inicial al nucli, com systemd-boot.

👁️ Observació:

Amb aquesta informació podem identificar quina és la funció de cada servei i decidir si pel nostre sistema és necessari o no. En aquest cas, el servei

systemd-random-seed.serviceés necessari per a la generació de nombres aleatoris, per tant, no és recomanable desactivar-lo.

Si volem informació sobre la unitat systemd-random-seed.service, podem utilitzar la comanda systemctl cat systemd-random-seed.service per veure la configuració de la unitat.

$ systemctl cat systemd-random-seed.service

# /lib/systemd/system/systemd-random-seed.service

# SPDX-License-Identifier: LGPL-2.1-or-later

#

# This file is part of systemd.

#

# systemd is free software; you can redistribute it and/or modify it

# under the terms of the GNU Lesser General Public License as published by

# the Free Software Foundation; either version 2.1 of the License, or

# (at your option) any later version.

[Unit]

Description=Load/Save Random Seed

Documentation=man:systemd-random-seed.service(8) man:random(4)

DefaultDependencies=no

RequiresMountsFor=/var/lib/systemd/random-seed

Conflicts=shutdown.target

After=systemd-remount-fs.service

Before=first-boot-complete.target shutdown.target

Wants=first-boot-complete.target

ConditionVirtualization=!container

ConditionPathExists=!/etc/initrd-release

[Service]

Type=oneshot

RemainAfterExit=yes

ExecStart=/lib/systemd/systemd-random-seed load

ExecStop=/lib/systemd/systemd-random-seed save

# This service waits until the kernel's entropy pool is initialized, and may be

# used as ordering barrier for service that require an initialized entropy

# pool. Since initialization can take a while on entropy-starved systems, let's

# increase the timeout substantially here.

TimeoutSec=10min

Aquesta informació ens mostra la configuració de la unitat, incloent la descripció, la documentació, les dependències, les condicions, el tipus de servei, els comandaments d'inici i parada, i altres opcions de configuració. El servei té una dependència de muntatge per a /var/lib/systemd/random-seed, i s'executa després de systemd-remount-fs.service i abans de first-boot-complete.target i shutdown.target. A més, ens indica que és un servei de tipus oneshot, que s'executa una sola vegada i roman actiu després de la sortida. Els comandaments d'inici i parada són /lib/systemd/systemd-random-seed load i /lib/systemd/systemd-random-seed save, respectivament.

💡 Nota::

Si observeu el paramètre TimeoutSec=10min aquesta unitat pot trigar fins a 10 minuts a carregar. Si el sistema està en un entorn amb poca entropia, aquesta unitat pot trigar més temps a carregar.

Per exemple, editarem la unitat systemd-random-seed.service per activar la entropia al sistema.Per editar la unitat podeu utilitzar qualsevol editor de text ( i.e vi) o bé la comanda systemctl edit systemd-random-seed.service que obrirà un editor de text per afegir la línia. Un cop obert l'editor heu d'afegir la lína a la secció [Service] i desar el fitxer. Recordeu que per fer aquesta acció necessitareu permisos d'administrador. Per tant, su - per canviar a l'usuari root i després fer la comanda.

Environment=SYSTEMD_RANDOM_SEED_CREDIT=4096

Compte! Si feu anar el

systemctl editaquest crearà un fitxer de configuració a/etc/systemd/system/systemd-random-seed.service.d/override.confque sobreescriurà la configuració de la unitat original. Per afegir la configuració còpieu la configuració original i afegiu la líniaEnvironment=SYSTEMD_RANDOM_SEED_CREDIT=4096a la secció[Service].

Estem assignant un crèdit de 4096 a la llavor aleatòria. Això augmentarà la quantitat d'entropia que es passa al nucli quan s'escriu la llavor. Un crèdit més alt pot augmentar la seguretat del sistema, però també pot augmentar el temps d'arrencada en sistemes amb poca entropia.

Un cop hàgim fet els canvis, guardarem el fitxer i sortirem de l'editor. Després, podem fer un reboot per aplicar els canvis. Quan el sistema s'hagi reiniciat, podem tornar a utilitzar la comanda systemd-analyze per comprovar si els canvis han tingut algun impacte en el temps d'arrencada del sistema.

| Inicial | Després de canviar la entropia | Diferència |

|---|---|---|

| 2.973s | 3.008s | +0.035s |

En el meu cas, el temps d'arrencada ha augmentat lleugerament després de fer aquest canvi. Això és normal, ja que hem augmentat la quantitat d'entropia que es passa al nucli.

Una altra opció interesant que ens ofereix systemd és la comanda systemd-analyze critical-chain. Aquesta comanda ens permet veure la cadena crítica de les unitats de temps del sistema. Això ens mostra quines unitats són les més crítiques per al temps d'arrencada del sistema. Per analizar la sortida, heu de mirar el temps després del caràcter @ per veure quant temps ha trigat la unitat a activar-se o iniciar-se, i el temps després del caràcter + per veure quant temps ha trigat la unitat a iniciar-se. A més, aquesta comanda només mostra el temps que les unitats han passat a l'estat "activant-se", i no cobreix les unitats que mai han passat per l'estat "activant-se" (com les unitats de dispositius que passen directament de "inactiu" a "actiu"). Tot i això, és una eina útil per identificar les unitats que poden estar retardant el procés d'arrencada.

$ systemd-analyze critical-chain

graphical.target @2.076s

└─multi-user.target @2.075s

└─ssh.service @1.497s +578ms

└─network.target @1.494s

└─networking.service @1.225s +268ms

└─apparmor.service @1.158s +63ms

└─local-fs.target @1.158s

└─run-credentials-systemd\x2dtmpfiles\x2dsetup.service.mount @1.171s

└─local-fs-pre.target @242ms

└─systemd-tmpfiles-setup-dev.service @224ms +17ms

└─systemd-sysusers.service @192ms +20ms

└─systemd-remount-fs.service @131ms +54ms

└─systemd-journald.socket @114ms

└─-.mount @86ms

└─-.slice @86ms

En aquest cas, podem veure que la unitat ssh.service és la més crítica per al temps d'arrencada del sistema, ja que ha trigat 578ms a iniciar-se. A més, podem veure les dependències de totes les unitats que s'han carregat durant el procés d'arrencada. Començant pel graphical.target i seguint per les unitats multi-user.target, aquestes dos unitats ens asseguren que el sistema ha arrencat en mode gràfic i multiusuari. A partir d'aquest moment es carreguen la resta de serveis.

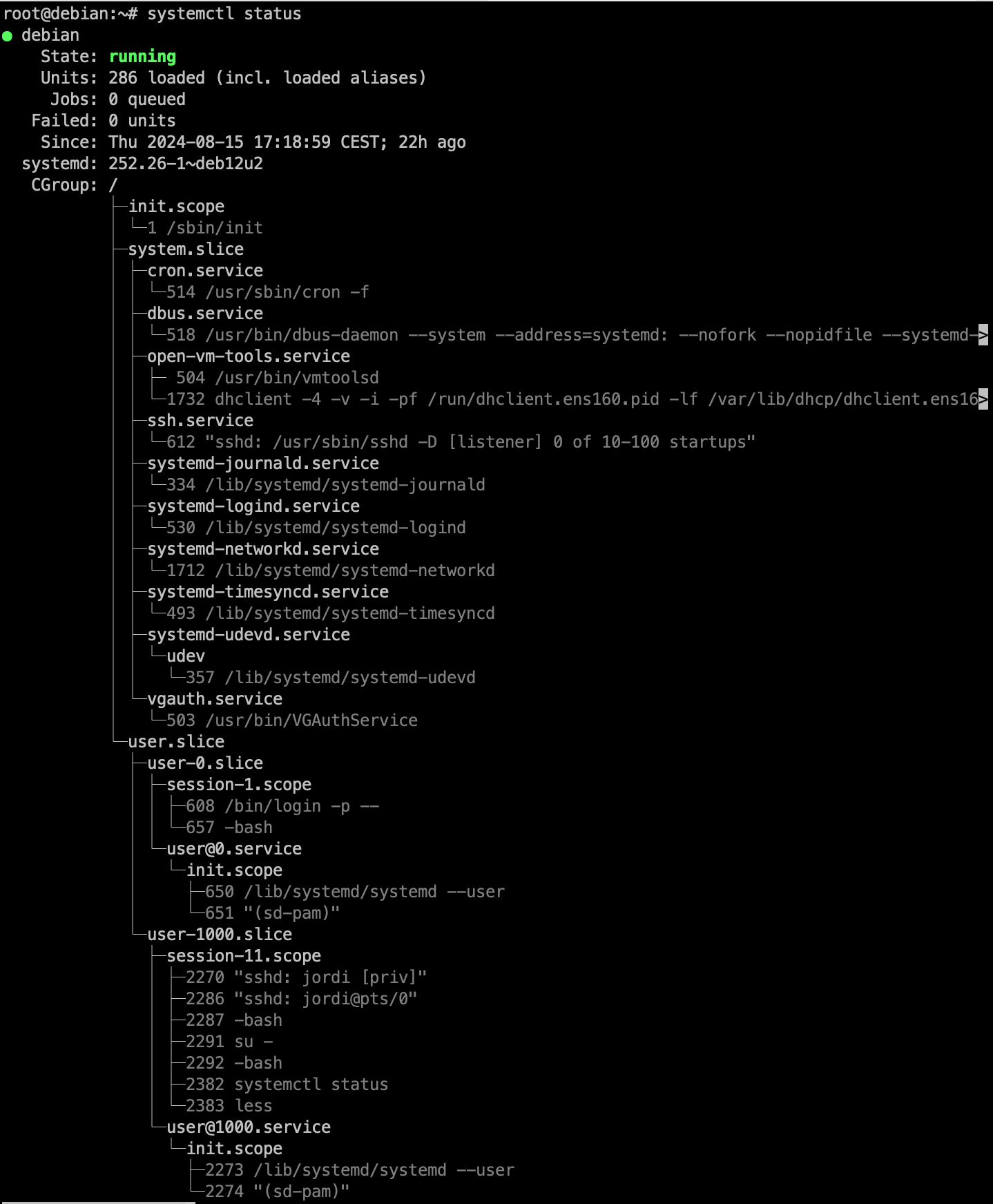

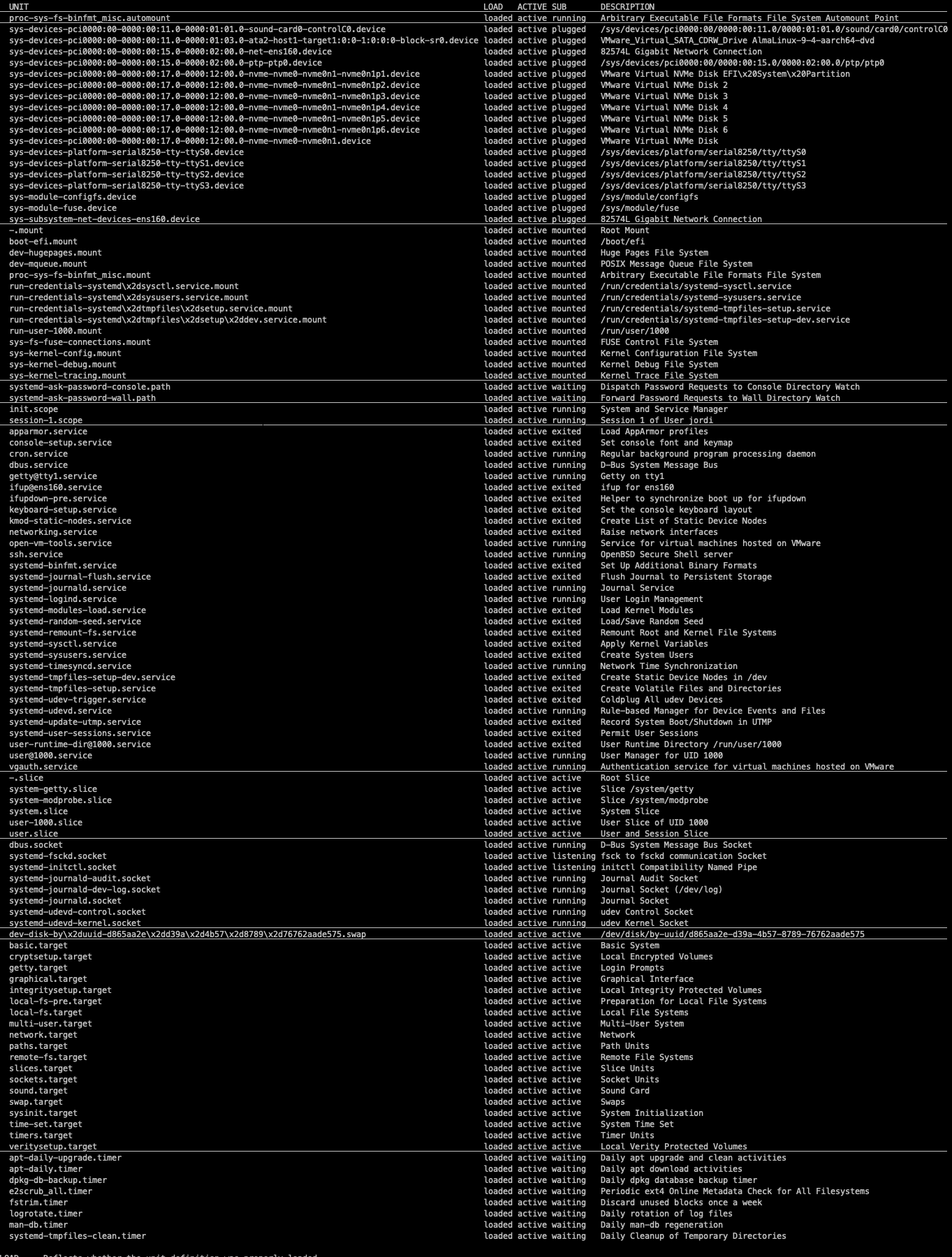

Per acabar, podem comentar que així com systemctl status unitat ens mostra la informació d'una unitat. També podem consultar la informació de totes les unitats amb:

systemctl status: Mostra informació sobre l'estat actual del sistema o d'una unitat específica acompanyada de les dades més recents del registre del diari.

systemctl list-units: Mostra una llista de totes les unitats carregades al sistema, incloent les unitats actives, inactives i fallades.

Totes aquestes comandes són molt complexes i tenen moltes opcions, per tant us recomano que consulteu el manual de cada comanda per obtenir més informació sobre com utilitzar-les i quines opcions podeu elegir.

Contingut

- Creant i Gestionant serveis

- Serveis programats

- Anàlisi de logs

- journalctl versus dmesg

- Afegint informació d'inici

Creant i Gestionant serveis

En aquesta secció, crearem un servei systemd per realitzar una còpia de seguretat del sistema a l'arrencada. Aquest servei s'executarà automàticament quan el sistema s'arrenqui i realitzarà una còpia de seguretat del sistema a una ubicació específica. Aquest servei pot ser interessant en situacions on l'ús pot comportar la pèrdua de dades o la corrupció del sistema.

-

Crea un script de còpia de seguretat: Crea un script de còpia de seguretat a

/usr/local/bin/backup.sh amb el següent contingut:#!/bin/bash # Còpia de seguretat del sistema tar -czf /backup/system_backup_$(date +%Y%m%d).tar.gz /etc /varAquest script realitzarà una còpia de seguretat dels directoris

/etci/vara la ubicació/backupamb el nomsystem_backup_YYYYMMDD.tar.gz, onYYYYMMDDés la data actual. -

Crea un fitxer de servei systemd: Crea un fitxer de servei systemd a

/etc/systemd/system/backup.serviceamb el següent contingut:[Unit] Description=System Backup Service After=network.target [Service] Type=oneshot ExecStart=/usr/local/bin/backup.sh [Install] WantedBy=multi-user.targetAquest fitxer de servei defineix un servei

backupque s'executarà un cop s'hagi carregat el sistema de fitxers. El servei executarà l'script de còpia de seguretatbackup.shal directori/usr/local/bin. El servei s'instal·larà a la unitatmulti-user.target, de manera que s'executarà quan el sistema hagi carregat tots els serveis. -

Inicia el servei: Inicia el servei

backupamb la comandasystemctl start backup.systemctl start backup -

Comprova l'estat del servei: Comprova l'estat del servei

backupamb la comandasystemctl status backup.systemctl status backup -

Habilita el servei: Habilita el servei

backupperquè s'executi a l'arrencada amb la comandasystemctl enable backup.systemctl enable backup -

Reinicia el sistema: Reinicia el sistema per aplicar els canvis.

reboot -

Comprova si el servei s'ha executat: Després de reiniciar el sistema, comprova si el servei

backups'ha executat correctament.ls /backup

Ara el sistema arranca de forma més lenta ja que s'executa el servei de còpia de seguretat. Podeu utilitzat les comandes systemd-analyze i systemd-analyze blame per comparar els temps d'arrencada abans i després de la creació del servei.

En el meu cas, el temps d'arrencada ha augmentat lleugerament després de crear el servei de còpia de seguretat:

| Inicial | Després de crear el servei | Diferència |

|---|---|---|

| 2.973s | 10.380s | +7.407s |

👁️ Observació:

Noteu que l'augment es produeix en l'espai d'usuari, ja que el servei de còpia de seguretat s'executa després de carregar les funcions del kernel. Això és normal, ja que el servei de còpia de seguretat pot trigar una estona a completar-se, especialment si els directoris

/etci/varsón grans.

Serveis programats

Un altra funcionalitat interessant de systemd és la possibilitat de programar l'execució de serveis amb systemd.timer. Aquesta funcionalitat permet programar l'execució de serveis en un moment concret o de forma periòdica. Això pot ser útil per realitzar tasques de manteniment automàticament, com ara còpies de seguretat, actualitzacions de sistema, etc.

Anem a veure com podem programar l'actualització del sistema amb un servei apt-update i un temporitzador apt-update.timer cada dia a les 00:00.

-

Crea un fitxer de servei

apt-update.service: Crea un fitxer de serveiapt-update.servicea/etc/systemd/system/apt-update.serviceamb el següent contingut:[Unit] Description=Update the package list [Service] Type=oneshot ExecStart=/usr/bin/apt updateAquest fitxer de servei executa la comanda

apt updateper actualitzar la llista de paquets del sistema. -

Crea un fitxer de temporitzador

apt-update.timer: Crea un fitxer de temporitzadorapt-update.timera/etc/systemd/system/apt-update.timeramb el següent contingut:[Unit] Description=Run apt-update daily at 00:00 [Timer] OnCalendar=daily [Install] WantedBy=timers.targetAquest fitxer de temporitzador programa l'execució del servei

apt-update.servicecada dia a les 00:00. -

Inicia el temporitzador: Inicia el temporitzador

apt-update.timeramb la comandasystemctl start apt-update.timer.systemctl start apt-update.timer -

Habilita el temporitzador: Habilita el temporitzador

apt-update.timerperquè s'executi a l'arrencada amb la comandasystemctl enable apt-update.timer.systemctl enable apt-update.timer💡 Nota:

Podeu utilitzar

systemctl enable --now unitatper iniciar i habilitar una unitat al mateix temps. -

Comprova l'estat del temporitzador: Comprova l'estat del temporitzador

apt-update.timeramb la comandasystemctl status apt-update.timer.

Una vegada configurat el temporitzador, el sistema executarà el servei apt-update.service cada dia a les 00:00 per actualitzar la llista de paquets del sistema.

Si volem actualitzar els paquets cada hora en punt.

-

Crea un fitxer de servei

apt-update.servicea/etc/systemd/system/apt-update.service:[Unit] Description=Update the package list [Service] Type=oneshot ExecStart=/usr/bin/apt update -

Crea un fitxer de temporitzador

apt-update.timera/etc/systemd/system/apt-update.timeramb el següent contingut:[Unit] Description=Timer per Update the package list [Timer] OnCalendar=*-*-* *:00:00 Persistent=true [Install] WantedBy=timers.target

ℹ️ Diferencia entre .bashrc i .bash_profile?

OnCalendar=*-*-* *:00:0 identifica any-mes-dia hora:minuts:segons

Anàlisi de logs

Un altre eina útil que ens ofereix systemd és journalctl, que ens permet analitzar els registres del sistema. Aquesta eina ens permet veure els registres del sistema en temps real, buscar registres específics, filtrar registres per unitat, i molt més.

Crearem un servei amb bash i awk que monitoritzi l'estat del sistema i registri la informació en un fitxer de registre. A continuació, utilitzarem journalctl per analitzar els registres del sistema i buscar la informació del servei.

-

Crea un script de monitoratge (usr/local/bin/system-monitor.sh):

#!/bin/bash # Monitor the system state echo "Date: $(date)" echo "Load: $(uptime | awk '{print $10}')" echo "Memory: $(free -m | awk 'NR==2{print $3}')" echo "Disk: $(df -h / | awk 'NR==2{print $5}')" echo "Processes: $(ps aux | wc -l)" -

Crea un fitxer de servei

system-monitor.service: En aquest cas, crearem un fitxer de serveisystem-monitor.servicea/etc/systemd/system/system-monitor.serviceamb el següent contingut:[Unit] Description=System Monitor Service [Service] Type=simple ExecStart=/usr/local/bin/system-monitor.sh [Install] WantedBy=multi-user.target -

Inicia el servei: Inicia el servei

system-monitoramb la comandasystemctl start system-monitor.systemctl start system-monitor -

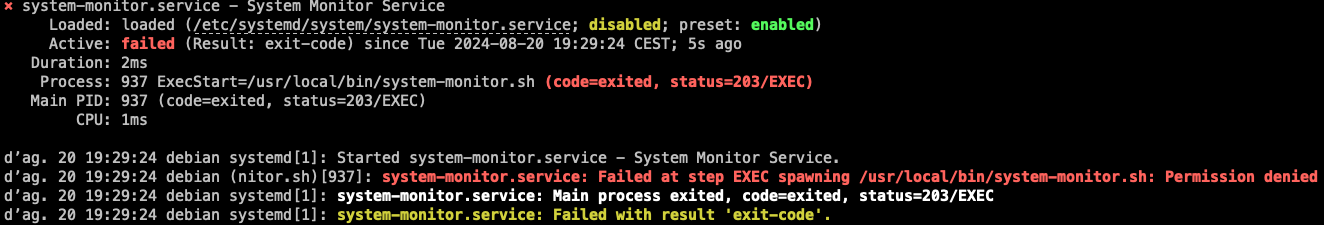

Comprova l'estat del servei: Comprova l'estat del servei

system-monitoramb la comandasystemctl status system-monitor.systemctl status system-monitor

Ups! Sembla que hi ha un error en el servei. Podem veure que el servei ha fallat a l'iniciar-se. La mateixa comanda ens indica la causa de l'error:

Permission denied. Això significa que el script no té permisos d'execució. Per solucionar aquest problema, podem canviar els permisos del script perquè sigui executable amb la comandachmod +x /usr/local/bin/system-monitor.sh.systemctl restart system-monitor

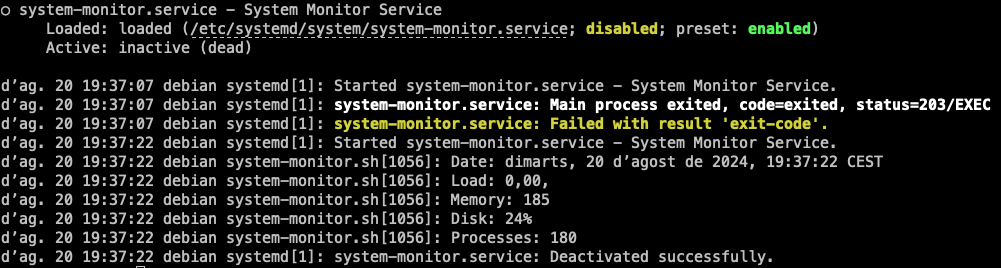

-

Una altra forma d'accedir a la informació del servei és utilitzar la comanda

journalctlamb l'opció-useguida del nom de la unitat. Per exemple, per veure els registres del serveisystem-monitor, podem utilitzar la comanda:journalctl -u system-monitorAquesta comanda ens mostrarà tots els registres associats amb el servei

system-monitor, incloent els missatges de registre, les entrades de diari i altres informacions rellevants.👁️ Observació:

Tot i que

journalctlsembla que ens mostra la mateixa informació quesystemctl status,journalctlens permet accedir a tots els registres del sistema, no només als registres de les unitats. Això ens permet analitzar els registres del sistema de forma més detallada i buscar informació específica. A més, no sempre podem veure tota la informació d'una unitat ambsystemctl status, ja que aquesta comanda només ens mostra les dades més recents del registre del diari.

💡 Nota:

journalctlés una eina molt potent que ens permet analitzar els registres del sistema de forma detallada. Podeu utilitzar opcions com-fper veure els registres en temps real,-nper limitar el nombre de línies mostrades,-rper mostrar els registres en ordre invers,-pper filtrar els registres per prioritat, i moltes altres opcions. Podeu consultar el manual dejournalctlamb la comandaman journalctlper obtenir més informació sobre com utilitzar aquesta eina. Durant les vostres sessions administrant el sistema,journalctlserà una eina molt útil per analitzar els registres del sistema i poder identificar problemes o errors.

Diferència entre dmesg i journalctl

dmesg és útil per obtenir ràpidament informació sobre l'estat del nucli i el maquinari, mentre que journalctl ofereix una eina més completa i flexible per gestionar i analitzar tots els registres del sistema.

dmesg

- Propòsit: Mostra els missatges del nucli (kernel), principalment relacionats amb l'arrencada del sistema, el maquinari i els controladors.

- Abast: Es centra en els missatges del nucli.

- Format: Els missatges es mostren en text pla.

- Ús comú: Diagnosticar problemes de maquinari i controladors, especialment durant l'arrencada del sistema.

- Comanda bàsica:

dmesg

journalctl

- Propòsit: Accedeix i manipula els registres del sistema gestionats per

systemd-journald, incloent missatges del nucli, serveis i aplicacions. - Abast: Proporciona una visió més àmplia i detallada de tots els registres del sistema, no només del nucli.

- Format: Els registres es guarden en un format binari, permetent cerques i filtrats avançats.

- Ús comú: Monitoritzar i depurar serveis i aplicacions gestionades per

systemd, així com veure missatges del nucli. - Comanda bàsica:

journalctl

Exempels d'ús

dmesg: Per veure els missatges del nucli:dmesgjournalctl: Per veure tots els registres del sistema:

Per veure només els missatges del nucli (similar ajournalctldmesg):journalctl -k

Afegint informació d'inici

Els scripts d'arrancada en sistemes Unix i Linux són fitxers que s'executen automàticament quan un usuari inicia una sessió de terminal. Els scripts d'arrancada més comuns eni Linux són (per ordre d'execució):

/etc/profile: Script d'arrancada global per a tots els usuaris del sistema./etc/profile.d/: Directori que conté scripts d'arrancada addicionals.~/.bash_profile: Script d'arrancada específic de l'usuari per a la shell bash.~/.profile: Script d'arrancada específic de l'usuari per a la shell sh i altres shells compatibles.~/.bashrc: Script d'arrancada específic de l'usuari per a la shell bash./root/.profile: Script d'arrancada específic de l'usuari root per a la shell sh i altres shells compatibles.

Aquests scripts s'executen en un ordre específic quan un usuari inicia una sessió de terminal. A continuació, veurem una descripció de cada script d'arrancada i el seu ús, així com l'ordre d'execució dels scripts d'arrancada. Per veure l'ordre d'execució dels scripts d'arrancada, podeu consultar el manual de bash amb la comanda man bash i buscar la secció "INVOCATION".

Anem a veure com podem mostrar informació sobre el servidor després de l'arrencada i el login de l'usuari. Aquesta informació pot ser útil per als administradors de sistemes per mostrar informació rellevant sobre el sistema, com ara la càrrega del sistema, l'ús de la CPU, la memòria disponible, la addresa IP i el nombre d'usuaris connectats.

-

Crea un script d'informació del sistema: Crea un script d'informació del sistema a

/etc/profile.d/system-info.shamb el següent contingut:#!/bin/bash # Informació del sistema echo "System Information" echo "------------------" echo "Hostname: $(hostname)" echo "IP Address: $(hostname -I | awk '{print $1}')" echo "Uptime: $(uptime | awk '{print $3 " " $4}')" echo "Load Average: $(uptime | awk '{print $10 " " $11 " " $12}')" echo "Memory Usage: $(free -h | grep Mem | awk '{print $3 "/" $2}')" echo "Disk Usage: $(df -h / | grep /dev | awk '{print $3 "/" $2}')" echo "Users: $(who | wc -l)"Aquest script mostra informació rellevant sobre el sistema, com ara el nom de l'amfitrió, la addresa IP, el temps d'activitat, la càrrega del sistema, l'ús de la memòria, l'ús del disc i el nombre d'usuaris connectats.

Si posem l'script a

/etc/profile.d/aquest s'executarà automàticament quan un usuari inicia una sessió de terminal. Això permet mostrar informació rellevant sobre el sistema després de l'arrencada i el login de l'usuari. -

Atorga permisos d'execució a l'script:

chmod +x /etc/profile.d/system-info.sh -

Reinicia el sistema: Reinicia el sistema per aplicar els canvis.

reboot

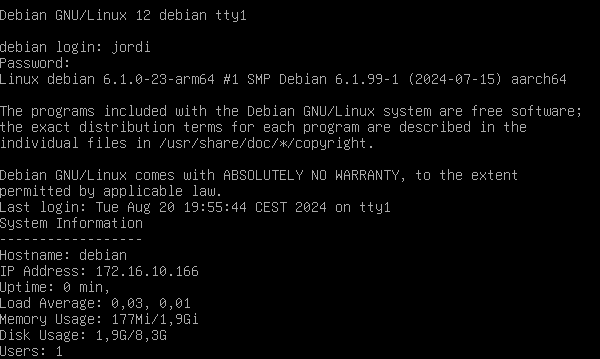

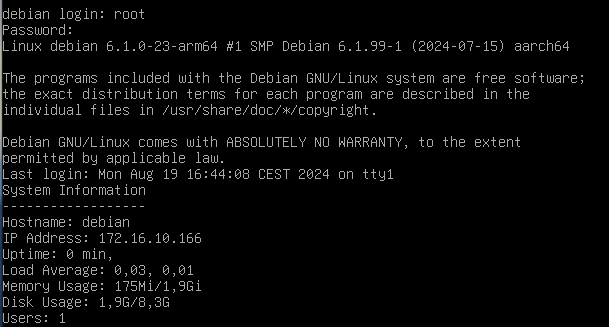

Un cop el sistema s'hagi reiniciat, podeu iniciar una sessió de terminal i veure la informació del sistema després de l'arrencada i el login de l'usuari. Aquesta informació us pot ajudar a monitoritzar l'estat del sistema i identificar problemes o errors.

-

Inici de sessió amb un usuari normal:

-

Inici de sessió com a usuari root:

ℹ️ Diferencia entre .bashrc i .bash_profile?

Si únicament voleu mostrar la informació del sistema quan s'inicia la sessió de l'usuari root, podeu afegir el script

system-info.shal fitxer/root/.profileen lloc de/etc/profile.d/system-info.sh. Això farà que la informació del sistema es mostri només quan s'inicia la sessió de l'usuari root.

ℹ️ Diferencia entre .bashrc i .bash_profile?

El fitxer

.bashrcs'executa cada vegada que s'inicia una sessió de terminal, mentre que el fitxer.bash_profiles'executa només quan s'inicia una sessió de terminal interactiva. Això significa que el fitxer.bashrcs'executarà cada vegada que s'obri una nova finestra de terminal, mentre que el fitxer.bash_profiles'executarà només quan s'inicia una sessió de terminal interactiva. Per tant, si voleu mostrar la informació del sistema només quan s'inicia la sessió de l'usuari, podeu afegir el script al fitxer.bash_profileen lloc de.bashrc.

initramfs

La initramfs (intial RAM filesystem) és un sistema de fitxers temporal que es munta a l'arrel del sistema de fitxers (rootfs) durant el procés d'arrencada del sistema. La initramfs s'utilitza per realitzar tasques d'inicialització del sistema abans que el sistema de fitxers arrel real estigui disponible. Per exemple, la initramfs pot ser utilitzada per carregar mòduls del nucli, muntar dispositius de bloc, o realitzar tasques de configuració de xarxa.

Quin és el funcionament de la initramfs?

La initramfs és un arxiu comprimit que conté un sistema de fitxers mínim necessari per inicialitzar el sistema. Aquest arxiu es descomprimeix a la memòria RAM durant l'arrencada i s'utilitza com el sistema de fitxers arrel temporal. La initramfs inclou scripts i binaris essencials que permeten al sistema realitzar tasques crítiques abans que el sistema de fitxers arrel real estigui disponible.

Hi ha diverses situacions en les quals un administrador de sistemes podria necessitar modificar la initramfs:

-

Inclusió de mòduls del nucli addicionals: Si el sistema requereix mòduls del nucli que no estan inclosos en la initramfs per defecte, com controladors de xarxa, controladors d'emmagatzematge, o sistemes de fitxers específics (per exemple, Btrfs o ZFS), serà necessari modificar la initramfs per incloure aquests mòduls.

-

Configuració de dispositius d'emmagatzematge complexos: Si el sistema utilitza configuracions d'emmagatzematge complexes, com RAID o LVM, pot ser necessari incloure scripts i binaris addicionals en la initramfs per assegurar que aquests dispositius siguin correctament inicialitzats i muntats.

-

Configuració de xarxa: En alguns casos, pot ser necessari incloure scripts de configuració de xarxa en la initramfs per assegurar que el sistema tingui accés a la xarxa durant el procés d'arrencada. Això pot ser útil en entorns on la xarxa és essencial per l'arrencada del sistema.

-

Solucionar problemes d'arrencada: Si el sistema experimenta problemes d'arrencada, modificar la initramfs pot ser una solució per incloure scripts de diagnòstic o correccions temporals que permetin al sistema arrencar correctament.

En aquest capítol explorarem com podem examinar i modificar la initramfs en un sistema Linux basat en Debian. Per a més informació sobre la initramfs, podeu consultar la documentació oficial de Debian a Debian Wiki - Initramfs.

Contingut

- Examinar el contingut de la initramfs

- Carregar un mòdul del nucli addicional a la initramfs

- Personalitzar la initramfs

Examinant la initramfs

-

Inicia la màquina virtual: Inicia la màquina virtual i inicia sessió amb l'usuari root.

-

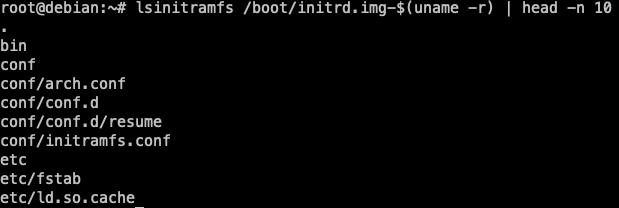

Examina el contingut de la initramfs: Utilitza la comanda

lsinitramfsper examinar el contingut de la initramfs. Aquesta comanda mostrarà el contingut de la initramfs i els scripts i binaris que s'executen durant el procés d'arrencada.lsinitramfs /boot/initrd.img-$(uname -r)

En la figura anterior, s'ha limitat la sortida amb la comanda

headper mostrar només les 10 primeres línies de la sortida (per defete,headsense aguments, també mostra les 10 primeres línies). La sortida completa mostrarà tot el contingut de la initramfs.Si analitzeu la sortida completa al vostre servidor, podreu veure que la initramfs conté diversos scripts i binaris que s'utilitzen durant el procés d'arrencada. Aquests scripts i binaris són responsables de realitzar tasques com muntar dispositius de bloc, carregar mòduls del nucli, i configurar la xarxa.

💡 Nota: La sortida de la comanda

lsinitramfspot ser molt extensa, ja que la initramfs conté molts scripts i binaris necessaris per l'arrencada del sistema. Si voleu veure la sortida completa, podeu redirigir-la a un fitxer o utilitzar la comandalessper navegar-hi. -

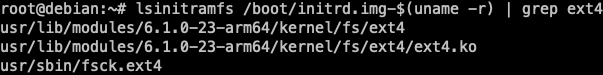

Comprova que el modul

ext4estigui present a la initramfs:lsinitramfs /boot/initrd.img-$(uname -r) | grep ext4En aquest cas, s'hauria de veure que el mòdul

ext4està present a la initramfs. Aquest mòdul és necessari per muntar sistemes de fitxers ext4 durant el procés d'arrencada.

Carregant un mòdul addicional

-

Carrega el mòdul del nucli: En aquest pas, carregarem un mòdul del nucli addicional a la initramfs actual. En aquest cas, carregarem el mòdul

nls_utf8, que és un mòdul de suport per a la codificació de caràcters UTF-8. El primer pas és comprovar si el mòdul ja està carregat:lsmod | grep nls_utf8Si la comanda no retorna cap sortida, significa que el mòdul

nls_utf8no està carregat actualment al sistema. -

Comprovar si el modul esta carregat a la initramfs: Abans de carregar el mòdul a la initramfs, comprovem si ja està present:

lsinitramfs /boot/initrd.img-$(uname -r) | grep nls_utf8Si la comanda no retorna cap sortida, significa que el mòdul

nls_utf8no està present a la initramfs actual. -

Cerca la ubicació del mòdul del nucli: Utilitza la comanda

modinfoper cercar la ubicació del mòdulnls_utf8.modinfo nls_utf8Aquesta comanda mostrarà informació detallada sobre el mòdul

nls_utf8, incloent la ubicació del fitxer del mòdul. En aquest cas, el fitxer del mòdul es troba a/lib/modules/$(uname -r)/kernel/fs/nls/nls_utf8.ko. -

Carrega el mòdul a la initramfs: Utilitza la comanda

echoper afegir el mòdulnls_utf8a la llista de mòduls que s'inclouran a la initramfs durant el procés de generació.echo nls_utf8 >> /etc/initramfs-tools/modules -

Regenera la initramfs: Utilitza la comanda

update-initramfsper regenerar la initramfs amb el mòdulnls_utf8inclòs.update-initramfs -uAquesta comanda regenerarà la initramfs amb el mòdul

nls_utf8inclòs. Si tot ha anat bé, no hauria de veure cap error durant el procés de generació. -

Reinicia el sistema: Reinicia el sistema per aplicar els canvis.

reboot -

Comprova si el mòdul s'ha carregat: Després de reiniciar el sistema, comprova si el mòdul

nls_utf8s'ha carregat correctament.lsmod | grep nls_utf8 lsinitramfs /boot/initrd.img-$(uname -r) | grep nls_utf8Si la comanda

lsmodretorna el mòdulnls_utf8, significa que el mòdul s'ha carregat correctament al sistema. Si la comandalsinitramfsretorna el mòdulnls_utf8, significa que el mòdul s'ha inclòs correctament a la initramfs.

Personalitzar la initramfs

En aquesta secció, personalitzarem la initramfs afegint un missatge personalitzat que es mostrarà durant el procés d'inici. Això ens permetrà veure com podem modificar la initramfs per incloure scripts i binaris addicionals que es poden executar durant l'arrencada del sistema.

-

Crea un nou directori per construir la initramfs personalitzada:

mkdir /tmp/initramfs cd /tmp/initramfsAixò crea un espai de treball temporal on es construirà la nova imatge de la initramfs.

-

Extreu la imatge actual de la initramfs:

unmkinitramfs /boot/initrd.img-$(uname -r) .ℹ️ Nota:

unmkinitramfsés una eina que permet descomprimir la imatge de la initramfs a un directori de treball. Això permet modificar els fitxers continguts en la initramfs. -

Crea un nou fitxer de script amb un missatge personalitzat:

echo 'echo "Hola, Initramfs!"' > scripts/init-top/custom_message.sh chmod +x scripts/init-top/custom_message.sh -

Actualitza el manifest de la initramfs:

echo 'scripts/init-top/custom_message.sh' >> scripts/init-top/orderAixò afegeix el nou script al manifest de la initramfs, assegurant-se que s'executi durant el procés d'inici.

-

Crea una nova imatge de la initramfs amb el script personalitzat:

find . | cpio -o -H newc | gzip > /boot/initrd.img-$(uname -r)-customℹ️ Nota:

Aquest pas utilitza

cpioper empaquetar tots els fitxers del directori de treball en un sol arxiu, igzipper comprimir-lo. La nova imatge es guarda a/bootamb un nom personalitzat. -

Actualitza la configuració de GRUB per utilitzar la nova imatge de la initramfs:

update-initramfs -u -k $(uname -r) update-grub -

Reinicia el sistema: Reinicia el sistema per aplicar els canvis.

reboot -

Comprova el missatge personalitzat durant l'arrencada: Després de reiniciar el sistema, observa el missatge personalitzat que s'ha afegit a la initramfs durant el procés d'inici.

PROC

/PROC: Pseudo-fitxers d'informació de processos

Què és /PROC?

-

El directori /proc és un pseudo-sistema de fitxers que actua d'interfície amb les estructures de dades internes del nucli.

-

La major part d'aquest sistema de fitxers s'utilitza per obtenir informació sobre el sistema (accés només-lectura), però alguns fitxers permeten canviar certs paràmetres del nucli en temps d'execució.

-

El sistema consta de dos grans grups d'informació:

- Informació dels processos en execució.

- Informació del sistema.

Contingut

7.1. Informació de Processos

-

El directori /proc conté un subdirectori per cada procés que s'estigui executant en el sistema.

-

Aquests subdirectoris s'identifiquen amb el pid del procés en execució. Per exemple, la informació correspondent al procés init es localitza en el directori “/proc/1”.

-

Cada un d'aquests subdirectoris contenen els pseudo-fitxers i directoris següents:

| cmdline | fd | stat |

| cwd | maps | statm |

| cpu | mem | status |

| environ | mounts | |

| exe | root | |

cmdline (fitxer)

- Conté la línia d'ordres completa de crida al procés (sempre que el procés no hagi estat suspès o que es tracti d'un procés zombi).

cwd (enllaç simbòlic)

- Enllaç al directori de treball actual del procés.

environ (fitxer)

- Conté l'entorn del procés. Les entrades estan separades per caràcters nuls.

exe (enllaç simbòlic)

- Enllaça el fitxer binari que va ser executat a l'arrencar aquest procés.

fd (directori)

- Subdirectori que conté una entrada per cada fitxer que té obert el procés. Cada entrada és un enllaç simbòlic a el fitxer real i utilitza com a nom el descriptor de l'arxiu.

Exemple:

# ls -la /proc/2354/fd

lr-x------ 1 Joan wheel 64 feb 24 09:35 0 -> /dev/null

l-wx------ 1 Joan wheel 64 feb 24 09:35 1 -> /home/Joan/.xsession-errors

l-wx------ 1 Joan wheel 64 feb 24 09:35 2 -> /home/Joan/.xsession-errors

lrwx------ 1 Joan wheel 64 feb 24 09:35 3 -> socket:[3634]

maps (fitxer)

-

Conté les regions de memòria actualment associades amb el procés i els seus permisos d'accés.

-

El format de l'arxiu és el següent :

| Adreça | Perms | Desplaça | Disp | inode | Pathname |

|-------------------|-------|----------|-------|--------|--------------------|

| 08048000-0804b000 | r-xp | 00000000 | 03:06 | 784954 | /bin/sleep |

| 0804b000-0804c000 | rw-p | 00002000 | 03:06 | 784954 | /bin/sleep |

| 0804c000-0804e000 | rwxp | 00000000 | 00:00 | 0 | |

| 40000000-40011000 | r-xp | 00000000 | 03:06 | 735844 | /lib/ld-2.2.5.so |

| 40011000-40012000 | rw-p | 00010000 | 03:06 | 735844 | /lib/ld-2.2.5.so |

mem (fitxer)

- Permet l'accés a la memòria del procés.

root (enllaç simbòlic)